- Categoría: Videovigilancia

- Publicado:

Guía para Ciberseguridad y aseguramiento de cámaras IP BOSCH - Parte III

Llega la tercera parte de la guía de características de ciberseguridad de los dispositivos de video IP Bosch, con instrucciones fáciles, paso a paso, para optimizar la seguridad en la instalación de cámaras IP.

Consulte la primera y segunda parte de esta guía.

Digital certificates

Cuando se trabaja con herramientas de análisis de vulnerabilidades como InsightVM de Rapid 7 y Nessus by Tenable, es necesario cargar certificados en las aplicaciones desde los dispositivos de video que está escaneando.

Ambas aplicaciones vienen con un conjunto general de bases de datos de certificados "bien conocidos". Los certificados HTTPS base en los dispositivos de video Bosch no están entre estos, y esto a su vez causará varios "falsos positivos" tales como:

- Certificado auto-firmado

- Autoridad de certificación no confiable

A continuación, se muestran los resultados de un escaneo base utilizando RAPID 7 InsightVM, antes y después del bloqueo básico que ejecutamos en el capítulo anterior.

Antes del bloqueo básico RAPID 7 mostró 9 vulnerabilidades posibles basadas en una auditoría completa sin perfil de escaneo de arañas web.

Después de que realicemos un bloqueo básico abajo, la lista cae a 5 que se basan en los problemas de certificado percibidos.

|

|

Nota: los certificados predeterminados en los dispositivos de video Bosch son autofirmados o firmados por Bosch CA, que es desconocido para Rapid7 Software.

Aprenderemos cómo firmar y cargar certificados correctamente en estos conjuntos de software, pero antes de eso, es necesario tener una comprensión básica de los certificados y los dispositivos de video Bosch.

Los certificados digitales se utilizan para validar que las claves que recibe para cifrar o descifrar el tráfico digital son auténticas. Los certificados digitales asocia una clave pública con un individuo o una empresa. Normalmente, los certificados son emitidos o firmados por una entidad de certificación (CA), pero los certificados también pueden ser "autofirmados" cuando no hay CA.

Un buen ejemplo de un certificado y una autoridad de certificación sería su licencia de conducir o pasaporte. Su licencia de conducir es como un certificado que verifica su identidad usted y la autoridad de certificación es su DMV.

Todos los dispositivos de video Bosch vienen con varios certificados digitales precargados o generados automáticamente. El número y el tipo de certificados predeterminados varía en función del tipo de hardware y el firmware cargados en el dispositivo.

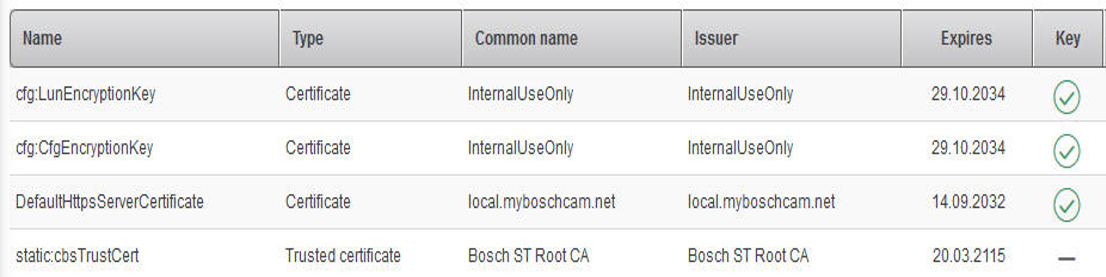

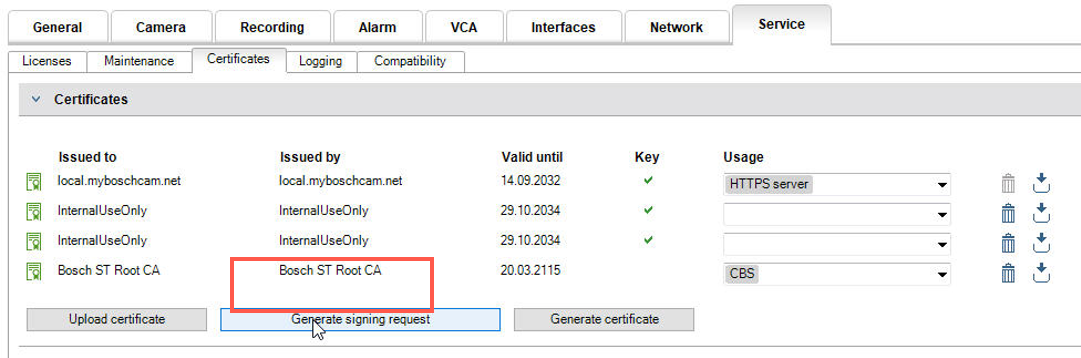

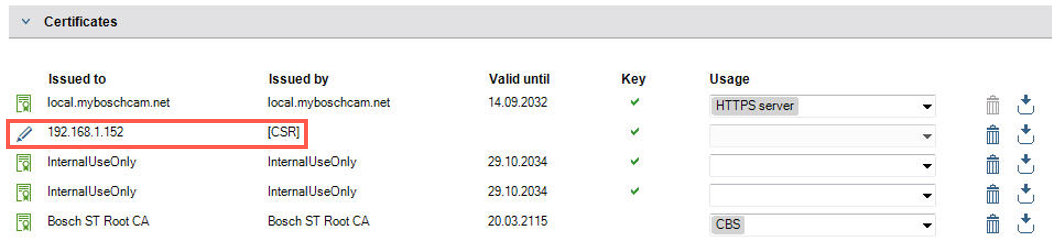

Abajo están los certificados predeterminados cargados en un CCP7.3 con el firmware 7.50. La imagen siguiente es una vista del almacén de certificados desde el navegador web de la cámara. Los certificados predeterminados son los siguientes:

- LunEncryption: este certificado y la clave privada se utilizan para cifrar los medios de grabación locales o de "edge" (grabación en el borde)

- CfgEncryption: esta clave se utiliza para cifrar la configuración del dispositivo. Si el dispositivo se vende o necesita ser devuelto a la reparación, la eliminación de esta clave esencialmente por defecto de fábrica de la cámara

- Certificado HTTPSServerCertificate predeterminado: Facilita las comunicaciones cifradas para comunicaciones y videos

- CA raíz Bosch ST: Este es el certificado raíz “Decrypt” inyectado de fábrica para la autenticidad de la fabricación

Además de los certificados predeterminados cargados o generados en el almacén de certificados del dispositivo, todos los dispositivos pueden generar solicitudes de firma de certificados (CSR) que pueden ser firmadas por una entidad de certificación.

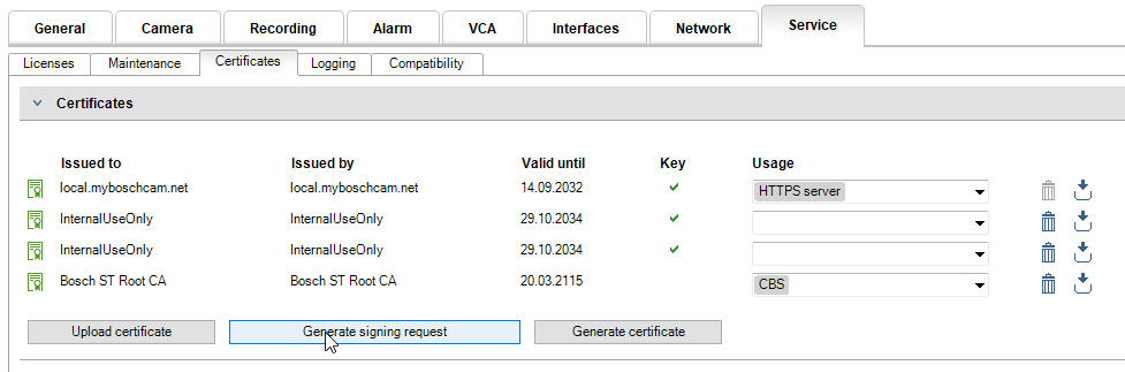

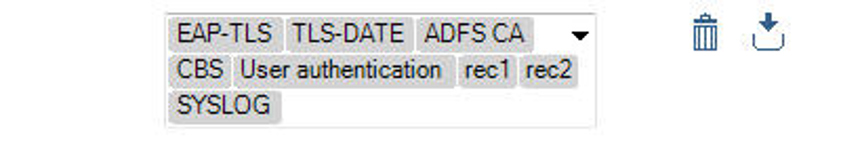

Los certificados también se pueden cargar desde diferentes entidades de certificación para realizar diferentes roles. Todos los certificados recién generados o cargados pueden servir en una amplia variedad de roles, tales como:

- EAP-TLS: certificado utilizado para redes 802.1x

- Fecha TLS: utiliza el protocolo de enlace TLS con el servidor designado para establecer y sincronizar el tiempo

- AFDS CA: servicios de federación de Active Directory

- HTTPS: video y comunicaciones encriptadas (TLS1.2)

- Genetec Stratocast

- Rec 1 o Rec 2 Stream Encryption: VRM versión 3.81 distribuye automáticamente certificados de tráfico iSCSI cifrado

Con Bosch Configuration Manager, los certificados se pueden administrar y asignar fácilmente desde el submenú Servicios y certificados.

Nota: los procesos de este capítulo se pueden ejecutar en todos los dispositivos del sistema de forma simultánea en Configuration Manager mediante las teclas "CTRL" o "Shift" para seleccionar varios dispositivos en el árbol Mis dispositivos.

Certificados raíz y solicitudes de firma

Hay varias herramientas y escenarios para administrar certificados. Las autoridades de certificación pueden tener la forma de un controlador de dominio de Windows, servidores Linux o aplicaciones SSL abiertas como "XCA". Bosch Configuration Manager tiene una Micro CA fácil de usar, que se utilizará en este documento.

En esta sección seguiremos estas instrucciones:

- Cree un "Certificado raíz" con Bosch Configuration Manager

- Guarde el certificado en un archivo

- Importe el certificado raíz en Rapid7

- Generar una CSR en la cámara y firmar esa solicitud con el Certificado Raíz generado

- Vuelva a escanear la cámara y compare los resultados

Creación y exportación de certificados raíz

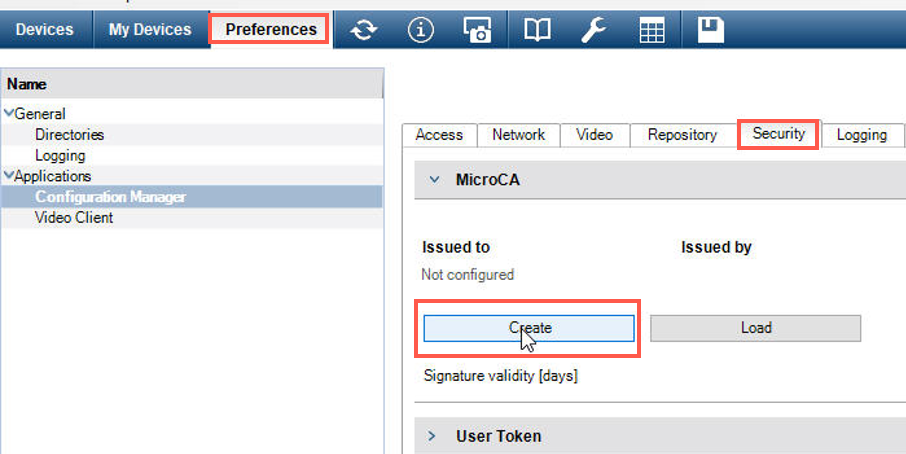

Abra Bosch Configuration Manager y vaya a la pestaña "Preferencias", "Aplicaciones", "Administrador de configuración" y seleccione la pestaña "Seguridad":

- Seleccione la pestaña "Crear"

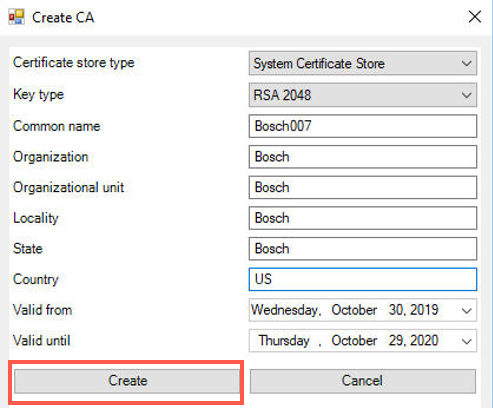

Debería aparecer el menú "Crear CA". Seleccione lo siguiente:

- Tipo de almacén: almacén de certificados del sistema

- RSA 2048

- El nombre común debe tener un mínimo de 5 caracteres de longitud

- Toda la información del sitio debe ser única

- Seleccione "Crear"

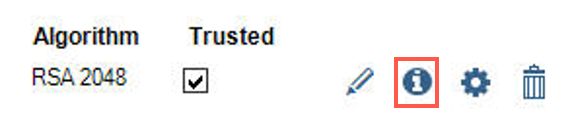

Para exportar el certificado, seleccione el icono Ver certificado a la derecha del certificado recién creado.

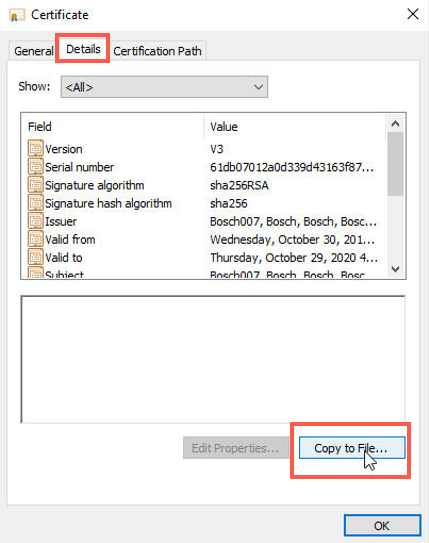

Cuando se abra el menú emergente del certificado, seleccione la pestaña "Detalles" y, a continuación, la pestaña "Copiar en archivo..."

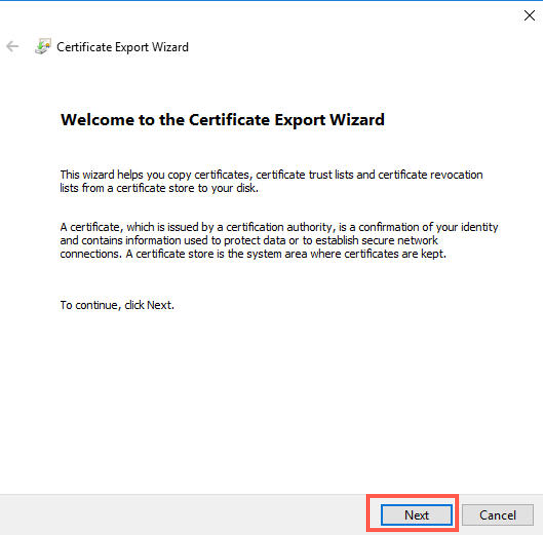

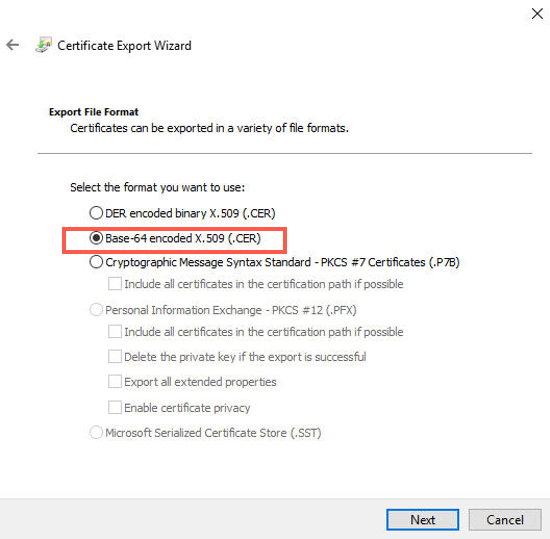

Se le debe presentar un "Asistente para exportación de certificados".

- Seleccione "Siguiente"

Después de seleccionar siguiente, deberá seleccionar el formato en el que se exportará el certificado. Seleccione la segunda opción "Base-64 codificado X.509 (. CER)"

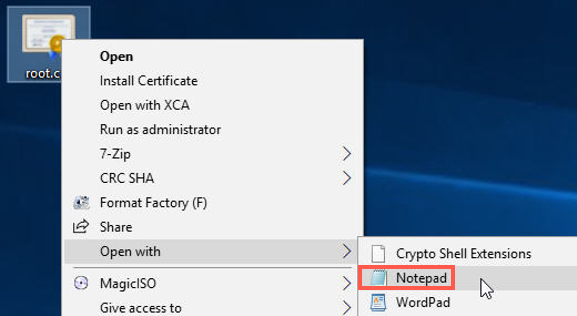

Después de seleccionar siguiente, el asistente le pedirá que asigne un nombre y guarde el archivo. Guarde el archivo en el escritorio. En este ejemplo, el archivo se denomina "root.cer"

Una vez que el archivo se ha guardado, haga clic con el botón derecho del botón derecho en él y seleccione "Abrir con" y, a continuación, seleccione "Notepad".

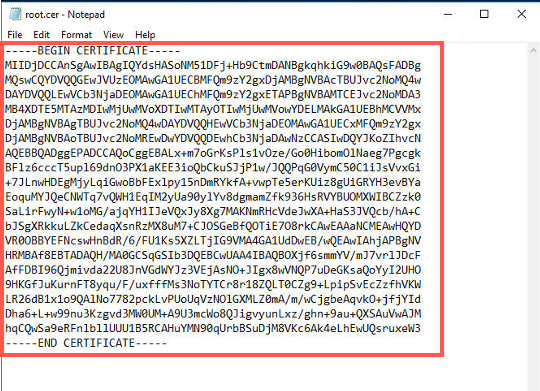

Después de que se abra el Bloc de notas, debería ver el certificado mostrado en el formato que se muestra aquí.

- Resalte y copie todo el texto, ya que pegará el certificado en la base de datos de certificados Rapid 7

- Incluya -----Begin y End Certificate------

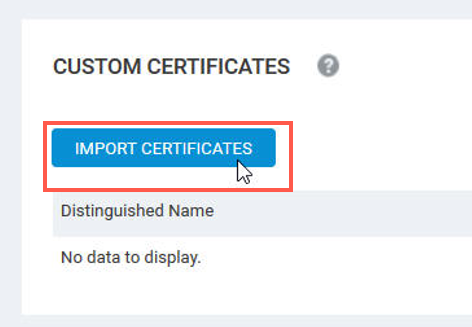

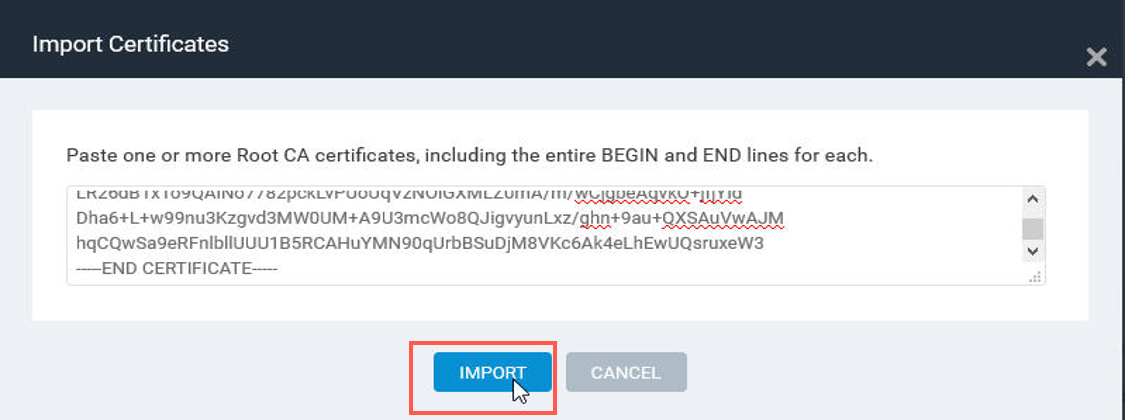

En la página Administrador de Rapid 7 InsightVM, seleccione el menú Certificados personalizados y el submenú Importar certificados.

Esto proporcionará un menú emergente “Importar certificado”. Pegue el contenido del certificado raíz que copió anteriormente en esta ventana. A continuación, seleccione "Importar":

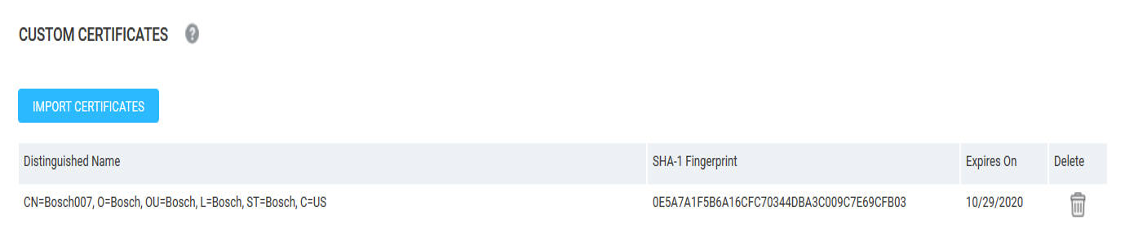

Debería ver el certificado raíz que creó en el menú “Certificados Personalizados”.

Generación y firma de una RSC

El último paso antes de volver a escanear la cámara es utilizar el "Certificado raíz" que hemos creado y que ahora es de confianza para nuestro software de escaneo.

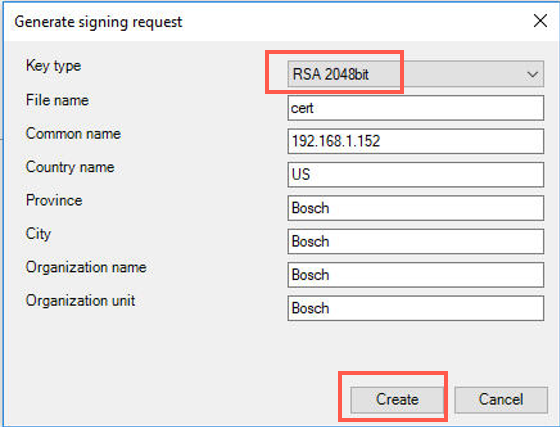

En el submenú Servicio y certificados de la cámara, seleccione la pestaña "Generar solicitud de firma".

- Esto puede tardar hasta un minuto

- Es posible que deba actualizar el menú en Configuration Manager después de generar una CSR.

Dado que ha creado un certificado raíz utilizando Configuration Manager, la cámara leerá automáticamente la información de los certificados

- Asegúrese de que el tipo de clave tiene la misma longitud que la raíz (2048)

- Seleccione "Crear"

Después de seleccionar "Crear", debería ver la CSR con un ícono de lápiz junto a él. Una vez más, porque usted está utilizando el Micro CA en el administrador de configuración, no necesita exportar el CSR a una autoridad de certificación remota y después re-importar el certificado firmado. Simplemente seleccione el ícono "Lápiz" y el certificado se firmará automáticamente.

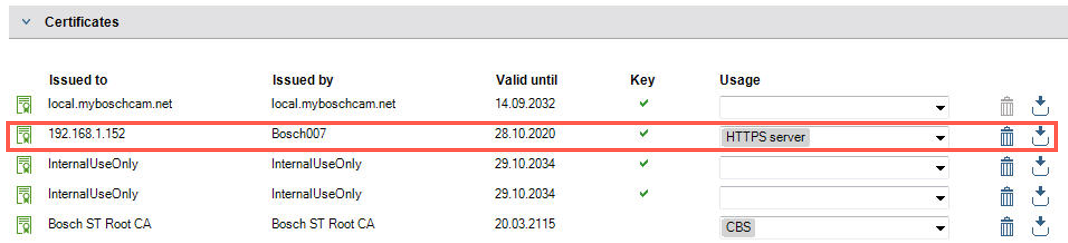

El certificado debe estar firmado ahora por la CA (Bosch007). Seleccione "HTTPS" en el menú desplegable de uso y guarde su trabajo.

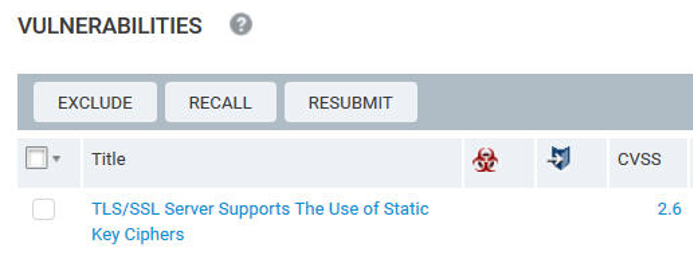

Después de hacer otro análisis con InsightVM, las posibles vulnerabilidades se han reducido a una con una puntuación CVSS de 2,6

X.509 El sujeto del certificado CN no coincide con el nombre de la entidad

Este es un falso positivo común causado por dispositivos del sitio web que no son de WWW. Un ejemplo fácil de entender sería el siguiente. Tiene un certificado raíz que contiene la dirección IP registrada de la empresa:

- Envío Acme: dirección IP registrada 50.x.x.x

Carga una solicitud firmada basada en este certificado raíz en una cámara o DVR. El dispositivo en sí tiene una dirección IP de 192.168.1.152. La dirección IP del dispositivo nunca coincidirá con la de la dirección IP registrada de la empresa ubicada en el certificado raíz.

A continuación, se muestra un extracto del blog de soporte técnico de RAPID 7

- El sujeto CN *.somedomain.com no coincide con el nombre de destino especificado en el sitio.

“Sitio” hace referencia al nombre dado al recurso dentro de la configuración de análisis. En este caso, todos los activos son escaneados por su dirección IP. La dirección IP no coincide con la CN.

- Asunto CN *.somedomain.com no se pudo resolver en una dirección IP a través de la búsqueda DE DNS

Dado que se utilizan certificados comodines, el dominio comodín no se resolverá con una búsqueda de DNS.

- El nombre alternativo del sujeto *.somedomain.com no coincide con el nombre de destino especificado en el sitio.

La dirección IP no aparece como un nombre alternativo. No hay coincidencia.

- El nombre alternativo del sujeto somedomain.com no coincide con el nombre de destino especificado en el sitio.

La dirección IP no aparece en la lista y, por lo tanto, no coincidirá con el nombre de dominio.

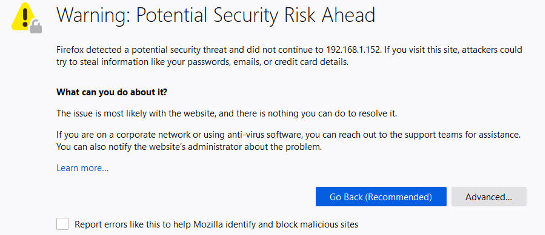

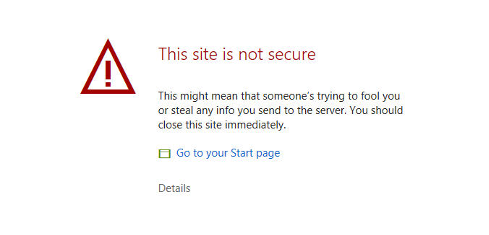

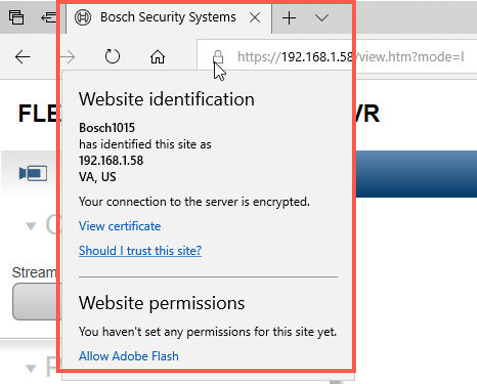

Certificados y navegadores web de confianza

Cuando un dispositivo de video está configurado para utilizar solo HTTPS, utilizará sus certificados integrados. Es posible que esté familiarizado con los mensajes de error que se muestran a continuación cuando intenta interactuar con el navegador web del dispositivo:

|

|

Este problema es similar a lo que vemos en Rapid 7, ya que los sistemas operativos Windows también tienen un "almacén de certificados" que se carga con docenas de certificados de confianza.

Si la estación de trabajo de video principal es el mismo equipo que usó para crear el certificado raíz con Configuration Manager, los mensajes de error se pueden quitar con unos pocos clics.

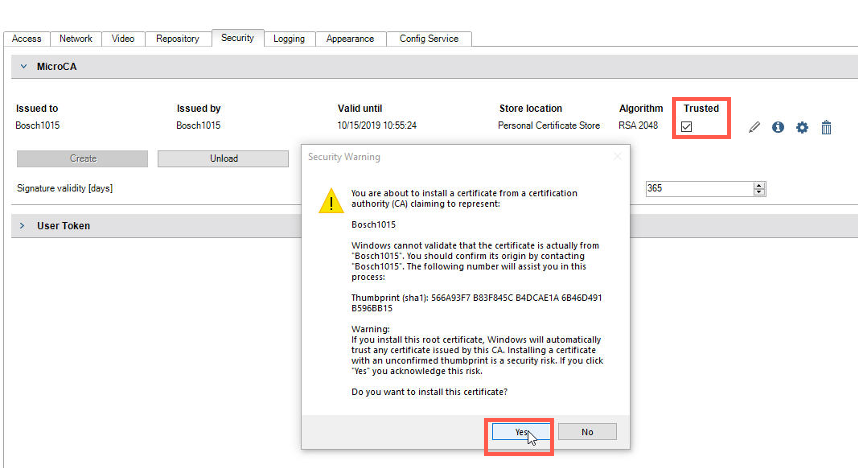

Vuelva a la pestaña "Preferencias", "Aplicaciones", "Administrador de configuración" y seleccione la pestaña "Seguridad"

- Seleccione la casilla de verificación "Trusted"

- Esto abre un menú que le pregunta si desea "Confiar" este certificado, seleccione "Sí"

Si está trabajando con varias estaciones de trabajo de video que utilizan el navegador web del dispositivo, puede importar fácilmente el "Certificado raíz" que creó y exportó anteriormente, de la misma manera que se demostró con Rapid 7.

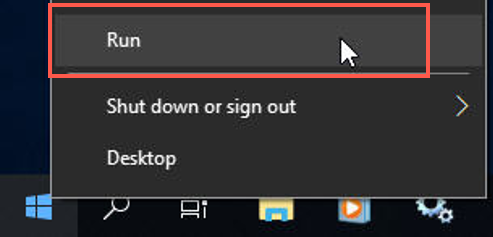

Microsoft Management Console (MMC)

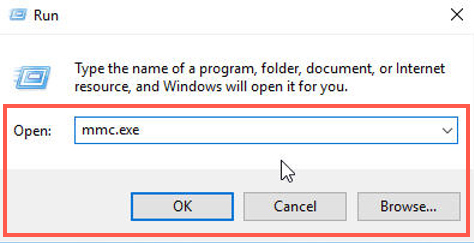

Para importar certificados en el almacén de certificados de Windows, deberá crear un complemento MMC.

- Haga clic con el botón derecho en la pestaña "Inicio de Windows", seleccione “Ejecutar”. En el menú Ejecutar, escriba "mmc.exe" y seleccione "OK"

|

|

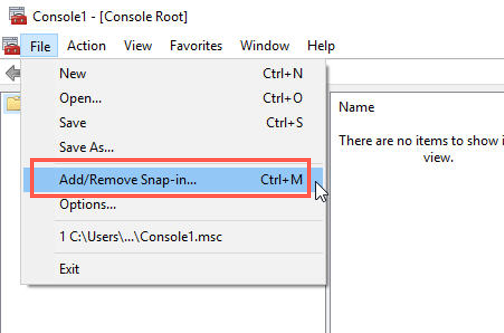

Una vez que se abra el MMC predeterminado, seleccione "Archivo":

- “Add or Remove Snap-ins”

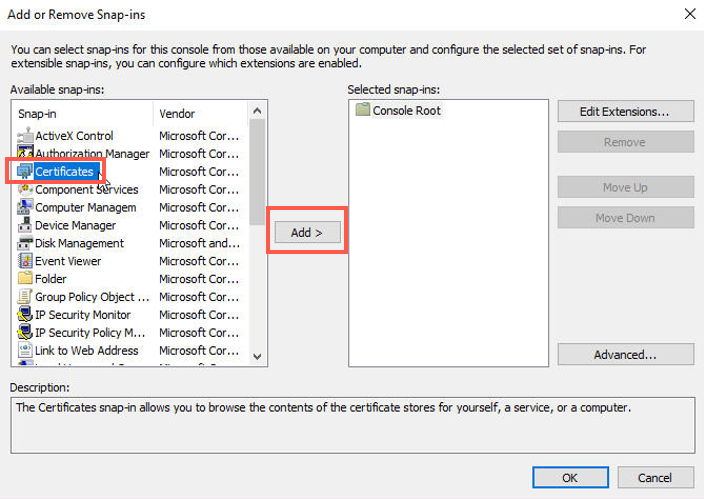

- En el menú emergente “Add or Remove Snap-ins”, seleccione “Certificates” y luego “Add”

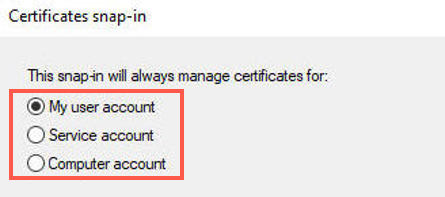

Después de seleccionar "Add", se le pedirá que seleccione la cuenta deseada.

- Selecciones “My user account”

- Repita el proceso para añadir “Computer account”

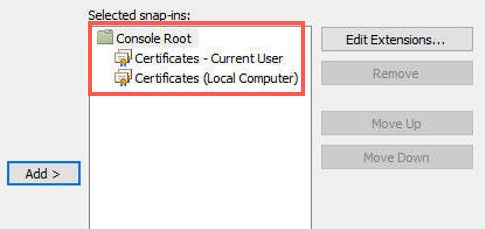

Cuando haya terminado, debe tener dos complementos.

Nota: cuando termine de crear el MMC, se le pedirá que guarde. Guárdelo como "cert.msc" en el "Escritorio."

Con el certificado exportado guardado en un dispositivo de almacenamiento seguro, abra el acceso directo de MMC que guardó en el escritorio.

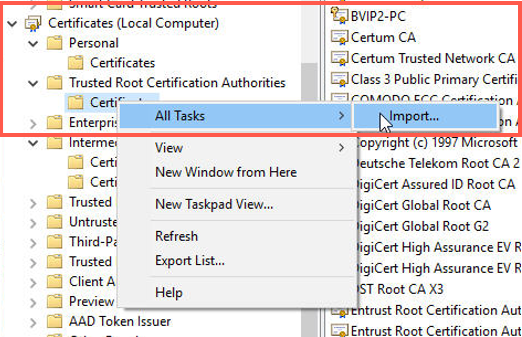

- Vaya a “Certificates (Local Computer)”, “Trusted Certificate Authorities”, y “Certificates”

- Haga clic con el botón derecho en "Certificates" y seleccione "All Tasks" e "Import..."

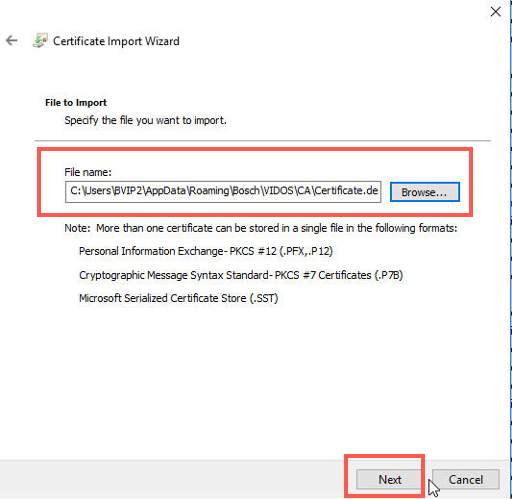

Se abrirá “Certificate Import Wizard”. El primer paso es navegar a la ubicación del certificado raíz exportado.

- Una vez localizado, seleccione "Next”

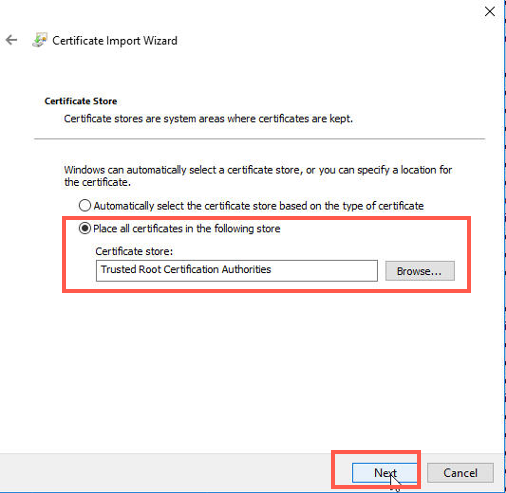

Después de seleccionar “Next”, asegurarse de que el certificado se colocará en el almacén " Trusted Root Certificate Authorities".

- Seleccione siguiente

- Seleccione terminado en la última página

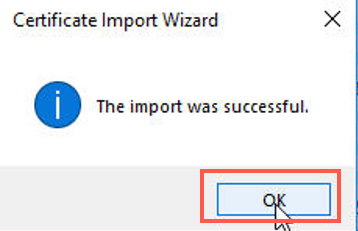

- Usted debe recibir un mensaje de “The import was successful”. Seleccione “OK”

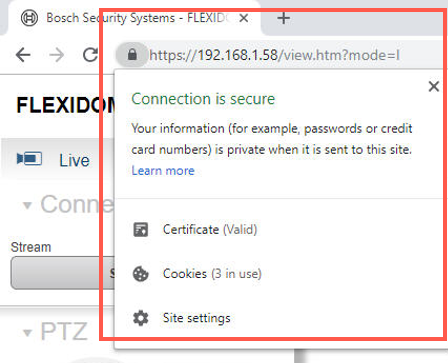

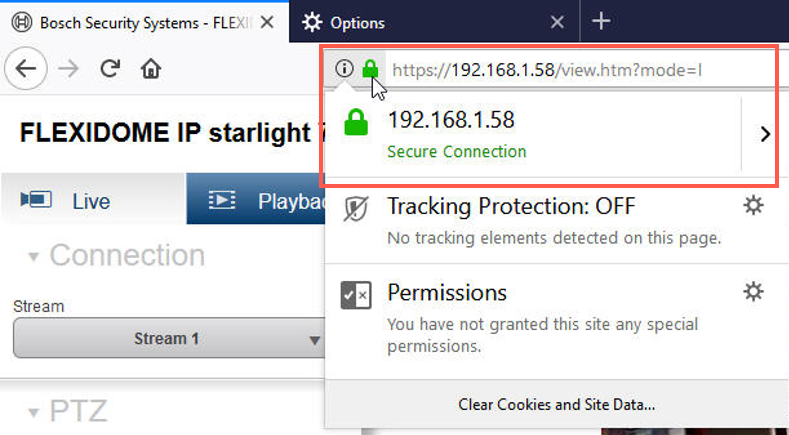

Microsoft Edge y Chrome

Navegando a cualquiera de los dispositivos de video configurados que utilizan Microsoft Edge o Chrome, los navegadores web solo requerirán "inicio de sesión de cuenta".

- HTTPS debe mostrarse seguro sin errores de certificado

|

|

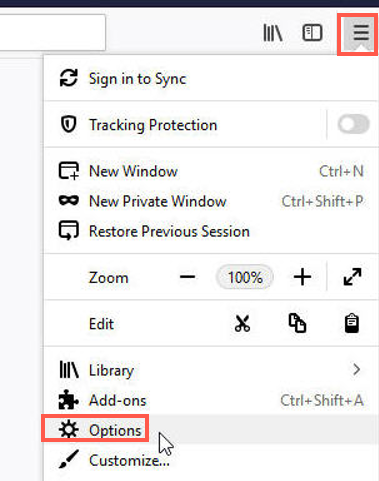

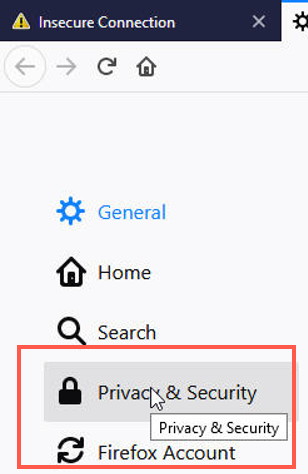

Firefox

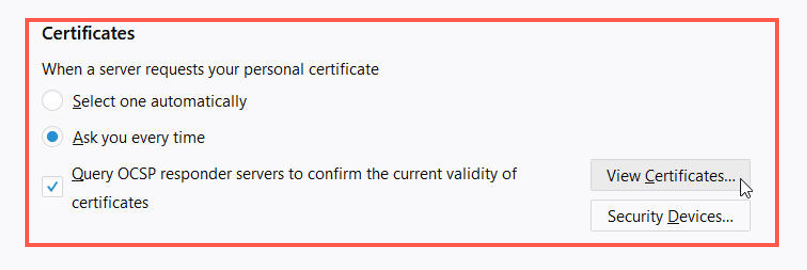

Firefox no lee el "Almacén de certificados de Windows". Los certificados raíz deben agregarse manualmente al explorador.

- Abra Firefox y seleccione el icono de menú en la esquina superior izquierda del navegador, luego seleccione el submenú "Opciones"

- En el menú "Opciones" seleccione "Privacidad y seguridad"

|

|

Del botón “Privacy & Security page, seleccione “View Certificates”

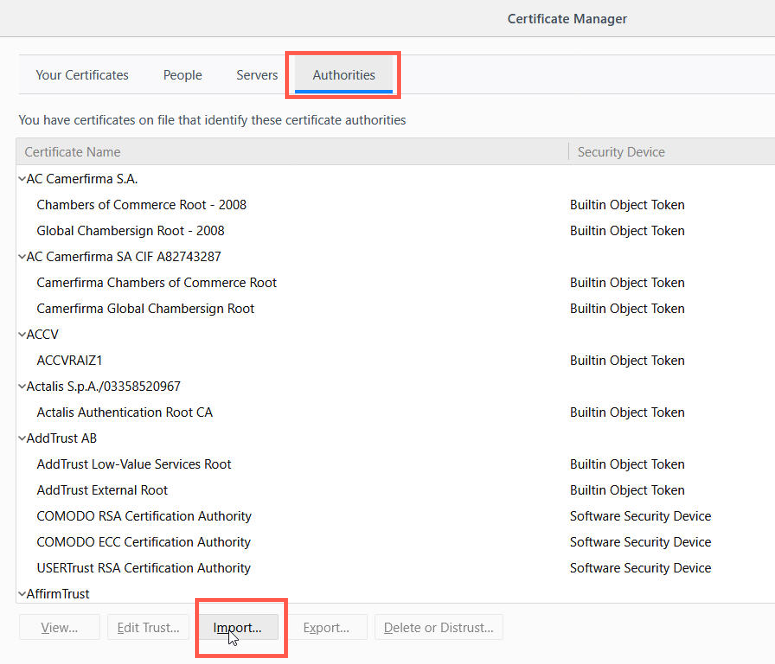

El menú "Administrador de certificados" debe abrirse:

- Seleccione la pestaña "Autoridades"

- Seleccione "Importar"

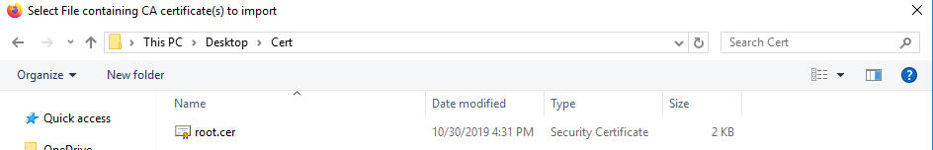

Tendrá que navegar a la ubicación del certificado raíz que creó anteriormente:

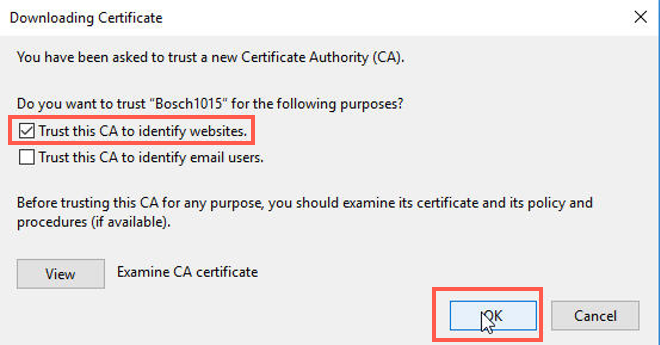

Después de seleccionar el certificado raíz, recibirá un menú emergente "Descargar certificado".

- Seleccione "Confiar en esta CA para identificar sitios web."

- Seleccione "OK"

Navegue a cualquiera de los dispositivos de video configurados que utilizan Firefox y solo requerirá el inicio de sesión de la cuenta.

- HTTPS debe mostrar seguro y sin errores de certificado

¿Más Información?

¿Le interesa más información sobre algún producto mencionado en esta nota?

Le pondremos en contacto con un experto representante de marca quien lo ayudará.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.