- Categoría: Videovigilancia

- Publicado:

Guía para Ciberseguridad y aseguramiento de cámaras IP BOSCH - Parte I

Esta guía ofrece una visión general de las características de ciberseguridad de los dispositivos de video IP Bosch, así como instrucciones fáciles, paso a paso, sobre cómo aumentar aún más la seguridad de la instalación de cámaras IP. La guía será entregada en cuatro partes.

Introducción

El acto de "Bloquear y asegurar” un dispositivo de red reduce la visibilidad del dispositivo durante los análisis de vulnerabilidades, así como los posibles ataques cibernéticos. Esto se conoce como reducir la "superficie de ataque" de un dispositivo.

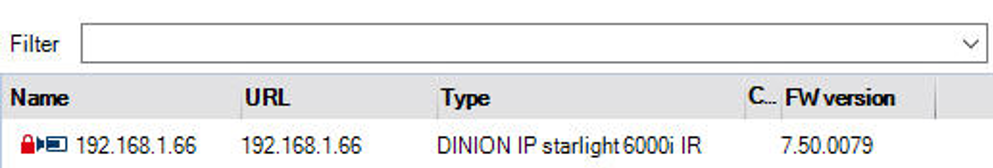

Esta guía se basa en la utilización una cámara Bosch DINION IP starlight 6000i IR (CPP 7.3) configurada desde un estado predeterminado.

El dispositivo se configura con el firmware 7.50.0079, y Bosch Configuration Manager 6.20 se utiliza para hacer configuraciones. La herramienta de evaluación a la que se hace referencia en este documento es Nexpose/InsightVM by Rapid 7.

Antes de comenzar

Usted debe tener una comprensión firme de la diferencia entre las pruebas de vulnerabilidad y las pruebas de penetración.

El análisis de vulnerabilidades es la segunda de las tres fases básicas de la piratería llamada Análisis de Vulnerabilidad.

Este proceso analiza objetivos específicos para una variedad de posibles debilidades. Hay una amplia gama de herramientas utilizadas para este proceso: Nexpose, Nessus, Metasploit, Spartan y NMAP.

Todas estas herramientas utilizan una base de datos de vulnerabilidades documentadas, que normalmente están orientadas a servidores, PC y dispositivos móviles. Recuerde, en la mayoría de los casos estas herramientas son las mismas que los hackers pueden utilizar.

Las pruebas de penetración, o la fase tres de un ataque activo, son el acto de intentar aprovechar las vulnerabilidades individuales encontradas durante la fase de análisis de vulnerabilidades. Esta fase consume mucho tiempo y normalmente se realiza en caso de vulnerabilidad. La prueba de una vulnerabilidad puede tardar días, semanas o más.

Los términos Prueba de Vulnerabilidad y Prueba de Penetración se utilizan a menudo como sinónimos. Si bien existen herramientas como Metasploit que pueden realizar ambas funciones, son dos procesos diferentes.

Ambos procesos se pueden ejecutar de tres maneras:

- Caja blanca

Conocimiento completo del dispositivo, contraseñas, etc., típicamente en un entorno de laboratorio. - Caja gris

Algunos o conocimientos parciales del dispositivo y de la red en la que reside. Un probador en un entorno de producción tiene acceso limitado a la red y al dispositivo. - Caja Negra

Sin conocimiento. El dispositivo se encuentra en un entorno de producción seguro, el Probador no tiene acceso físico al dispositivo o a la red.

Recuerde: el propósito de una evaluación de vulnerabilidad es mostrarle sus posibles debilidades para que pueda remediar cualquier problema real.

Nota: las pruebas de vulnerabilidad también se pueden denominar “análisis de vulnerabilidad”.

Características disponibles de fábrica

Asegurado por defecto

En julio de 2019, Bosch recibió el "Certificado Seguro por Defecto" de la Comisionada de Cámaras de Vigilancia del Gobierno del Reino Unido. Esta certificación se basa en un formulario de auto-certificación que consta de 25 preguntas sobre múltiples temas que incluyen: contraseñas, protocolos y puertos predeterminados y codificados de forma rígida, cifrado, ONVIF, acceso remoto, actualizaciones de firmware, análisis de vulnerabilidades y autenticación de red. De este cuestionario, 24 de las preguntas eran aplicables a las cámaras.

Autenticación de dos factores

Una de las principales amenazas para cualquier dispositivo perimetral hoy en día es lo que se conoce como un "ataque de grado descendente". Esto ocurre cuando un dispositivo de destino tiene su firmware degradado a una versión anterior del firmware que puede tener una vulnerabilidad conocida o recién descubierta.

También existe la posibilidad de una versión maliciosa de firmware creada por un tercero con el único propósito de la explotación.

Todos los dispositivos Bosch IP Video, a partir del firmware 6.50, tienen una función conocida como "Firma de firmware de autenticación de dos factores". Firmware 6.50 es la base para este proceso, ya que contiene el mecanismo de "Descifrado" para todas las versiones de firmware "Cifrado" a partir de la 6.51.

Todos los dispositivos Bosch IP Video, a partir del firmware 6.50, tienen una función conocida como "Firma de firmware de autenticación de dos factores". Firmware 6.50 es la base para este proceso, ya que contiene el mecanismo de "Descifrado" para todas las versiones de firmware "Cifrado" a partir de la 6.51.

La actualización a 6.51 o superior solo es posible si el dispositivo tiene el firmware 6.50 cargado. Al intentar cargar 6.51 en un dispositivo con firmware inferior a 6.50, se producirá un error, ya que no se puede "Descifrar".

Los dispositivos con 6.51 instalado NO se pueden degradar a una versión anterior del firmware.

Esto:

- Protege los dispositivos de tener cargado firmware "no liberado" o firmware beta

- Protege los dispositivos de los ataques de degradación si se encuentran vulnerabilidades en versiones anteriores del firmware

Si está trabajando con una instalación de video o VMS de terceros anterior, que requiere una versión anterior del firmware debido a incompatibilidades de VSDK, se requiere una versión de degradación especial del firmware 6.50. Esta versión de firmware solo se puede obtener a través del Soporte Técnico de Bosch con los documentos adjuntos:

- Acuerdo de No Divulgación de Bosch (NDA) y prueba de propiedad del sitio

Firewall de inicio de sesión integrado

En junio de 2019, fueron rastreados en Shodan.io más de cinco millones de ataques cibernéticos contra dispositivos de video IP. Entre el 70% y el 80% de estos ataques fueron intentos fallidos de inicio de sesión consistentes en ataques de diccionario de fuerza bruta, o ataques de tabla de arco iris.

A partir del firmware 6.30, todos los dispositivos Bosch IP Video están equipados con un firewall de inicio de sesión integrado. Este firewall consta de un sistema de dos niveles que utiliza dos sub-módulos integrados:

El módulo "Logging". Este módulo observa a los clientes y recopila información sobre su comportamiento:

- ¿En qué servicio se dirige el intento de inicio de sesión: RCP, HTTP, Terminal, servicio web, iSCSI, FTP, SNMP?

- ¿Es correcta al menos una de las credenciales de inicio de sesión en el intento de inicio de sesión en cualquiera de estos servidores? ¿Hay intentos y errores de inicio de sesión repetidos?

El módulo de registro memoriza hasta los últimos 32 intentos de inicio de sesión para incluir direcciones IP de cliente, acciones de cliente y la última hora de acceso.

El módulo "Firewall"

El módulo de firewall bloquea el acceso y los datos desde y hacia los clientes, que son calificados como sospechosos por el módulo de registro.

- Las conexiones TCP se bloquean antes de la conexión

- Los paquetes UDP Unicast y Broadcast se descartan antes de ser procesados por la aplicación

Dado que el bloqueo de acceso y tráfico se produce en el nivel de socket, el Firewall de inicio de sesión integrado requiere una potencia computacional insignificante. Esto garantiza que los dispositivos sean menos propensos a ataques de denegación de servicio.

El Firewall de inicio de sesión integrado utiliza el análisis de comportamiento. Mientras haya 3 o menos intentos fallidos de inicio de sesión en 20 segundos, el sistema permanece en modo "Observación". Si hay más de tres intentos fallidos dentro de 20 segundos, después el sistema elige entre dos modos:

- Modo lista negra: las direcciones IP que nunca se han iniciado sesión correctamente, y han tenido 3 o más intentos fallidos de inicio de sesión durante los últimos 20 segundos, se bloquean.

- Modo de lista blanca: cuando el número de clientes activos recientemente supera la capacidad del búfer de historial de 32, el firewall de inicio de sesión utiliza el modo "Lista blanca". En este momento, solo se les permite acceder a las direcciones IP que tienen al menos un inicio de sesión exitoso en las últimas 24 horas.

Todos los demás clientes se bloquean hasta que el número de intentos fallidos de inicio de sesión caiga por debajo del umbral de alarma de 3 intentos dentro de 20 segundos.

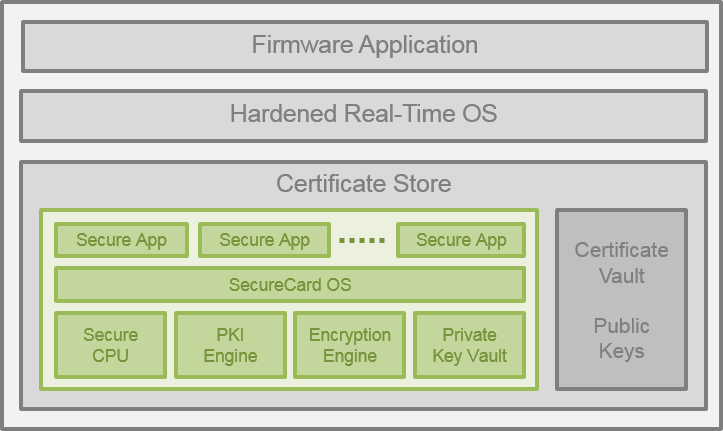

Coprocesador criptográfico robustecido

Desde principios de la década de 2000 y la llegada de los codificadores VIP-X1, los dispositivos Bosch Video han sido equipados con lo que se conoce como un coprocesador Crypto (criptográfico).

El coprocesador criptográfico es similar a un módulo de plataforma segura (TPM), pero más seguro. Este coprocesador criptográfico es un chip de procesador dedicado, endurecido y autónomo, que es responsable de varias funciones clave dentro de la cámara. El TPM se comunica con el firmware de la cámara a través de una aplicación segura interna.

El coprocesador criptográfico es responsable de almacenar claves privadas, funciones de cifrado (Triple DES y AES 256), funciones criptográficas como la generación de hashes y funciones PKI como la validación de certificados. No se puede extraer ninguna información crítica colocada dentro del TPM, como claves privadas.

Dado que todos los dispositivos Bosch Video están equipados con varios certificados y conjuntos de claves para diferentes roles de seguridad, es importante comprender que están alojados en una ubicación segura. La gestión y utilización de certificados se tratará en el capítulo cinco.

Detección y configuración iniciales

Todos los dispositivos de video Bosch con firmware 6.3 o posterior están configurados para DHCP de forma predeterminada. Si no se encuentra ningún servidor DHCP, generarán una dirección IP APIPA única (169.254.x.x).

Un dispositivo predeterminado con firmware 6.40 instalado aparecerá con un ícono de "Bloquear". De este estado, se puede asignar una dirección IP, pero no se puede realizar ninguna configuración adicional hasta que se haya aplicado una contraseña.

Nota: si trabaja con un dispositivo que ya forma parte de un sistema configurado, el dispositivo no se bloqueará después de que usted actualice de una versión anterior del firmware a 6.4 o posterior.

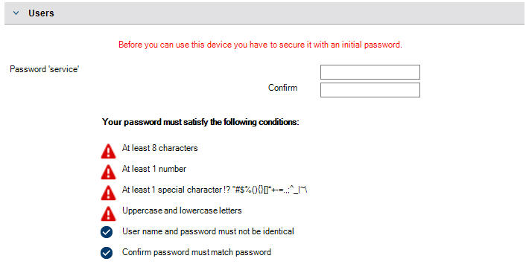

Para aplicar una contraseña inicial a un dispositivo predeterminado, resalte el dispositivo en Configuration Manager y utilice el submenú General, Acceso unitario y Usuarios, escriba la contraseña deseada.

Los requisitos mínimos de contraseña son los siguientes:

- La contraseña de nivel de servicio debe configurarse

- Mínimo 8 caracteres

- Mayúsculas y minúsculas

- Alfanumérico

- Caracteres especiales

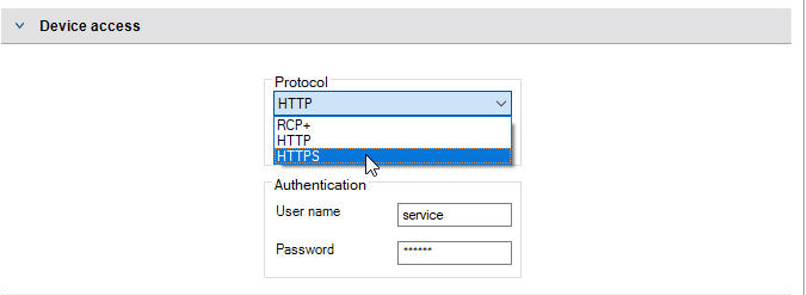

Si la contraseña se aplicó desde el menú del árbol "Dispositivos", es posible que el dispositivo siga estando protegido. Después de agregar los dispositivos al árbol "Mis dispositivos", en Configuration Manager, seleccione el menú General, Acceso de unidad y Acceso a dispositivos.

- Especifique la cuenta de "servicio" y aplique la contraseña recién generada para desbloquear el dispositivo

- Seleccione "HTTPS" en el menú desplegable "Protocolo" para forzar el cifrado de todas las comunicaciones.

Fecha y Hora

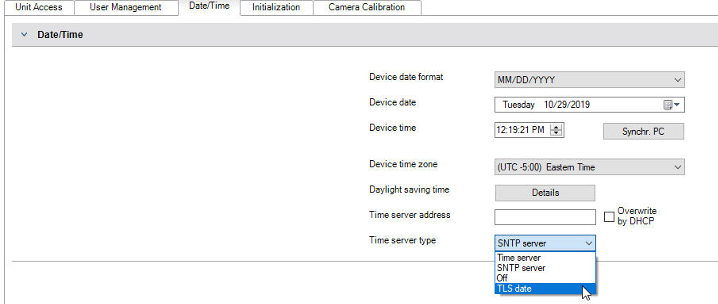

A partir del firmware 6.20, todos los dispositivos proporcionan una nueva opción para la sincronización de hora, TLS Date. A diferencia de los protocolos Time y NTP que utilizan la autenticación no segura, la opción TLS-Date se puede configurar usando el protocolo TLS y los certificados firmados recíprocamente de una entidad de certificación de confianza.

- El proceso paso a paso para esta configuración se trata en el capítulo “Hora y fecha TLS” de esta guía.

¿Más Información?

¿Le interesa más información sobre algún producto mencionado en esta nota?

Le pondremos en contacto con un experto representante de marca quien lo ayudará.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.