- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

ACaaS: Control de Acceso como Servicio en la Industria de la Seguridad

El control de acceso como servicio (ACaaS) en la nube es una tendencia en este segmento del mercado de la seguridad electrónica y de la seguridad en general que promete una nueva forma en que las organizaciones gestionan su acceso físico. En este artículo exploraremos en detalle qué es el ACaaS, cómo funciona, sus ventajas, desventajas, recomendaciones clave y tendencias futuras.

En esta nota abordaremos las soluciones de ACaaS teniendo en cuenta:

- La nube y el control de acceso.

- Funcionamiento de ACaaS.

- Ventajas de AcaaS.

- Retos de AcaaS.

- Servicios ACaaS basados en SaaS.

- Consideraciones de seguridad al implementar ACaaS.

- Proyección de ACaaS.

La nube y el control de acceso

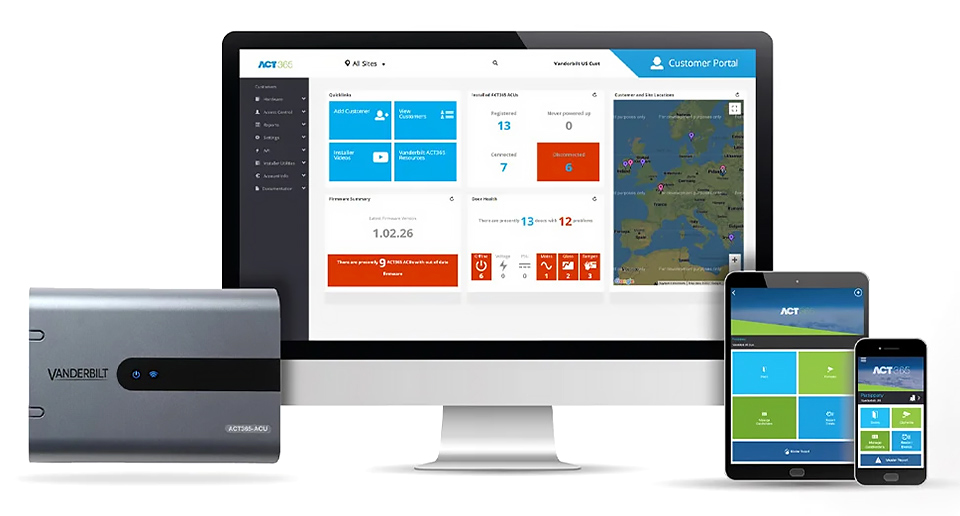

Fuente: olsltd.net

Fuente: olsltd.net

ACaaS, o Control de Acceso como Servicio, es una solución en la nube que ofrece servicios de control de acceso de manera remota y centralizada, empleando tecnología de Software como Servicio (SaaS). En lugar de depender de sistemas locales y hardware costoso, las organizaciones pueden acceder a las funciones de control de acceso a través de Internet, lo que les proporciona mayor flexibilidad y escalabilidad.

En este tipo de aplicaciones, todo el hardware de control de acceso permanece en el sitio protegido del cliente y, en la mayoría de los casos, el software y los servidores se despliegan fuera de las instalaciones del sitio y se almacenan en potentes centros de datos. El modelo de negocio se basa en que los proveedores de seguridad como servicio cobran a sus clientes una tarifa mensual por puerta o por número de usuarios.

Funcionamiento de ACaaS

Fuente: bomn.net

Fuente: bomn.net

ACaaS se basa en una arquitectura en la nube, donde los datos de acceso y las configuraciones del sistema se almacenan y procesan en servidores remotos. Los usuarios pueden gestionar y supervisar el control de acceso desde cualquier lugar con conexión a Internet, utilizando una interfaz web o una aplicación móvil. Además, ACaaS ofrece una variedad de servicios integrados, como gestión de credenciales, monitoreo de eventos en tiempo real, informes de actividad y mantenimiento remoto.

En el sitio pueden estar instalados los equipos de control de puerta, como los contactos de apertura, electroimanes y dispositivos lectores, ya sean de tipo stand alone o cableados a paneles de control. Estos, a su vez, se conectan en red con un dispositivo "bridge" o puente, que permite la conexión entre los dispositivos físicos en el sitio y la plataforma de gestión en la nube mediante una conexión tipo WAN, como Internet. Respecto a la base de datos del sistema y los históricos del día a día, pueden estar alojados tanto en la nube como en el sitio para aquellos casos en que se deba tener una contingencia o redundancia de la información.}

Ventajas de ACaaS

En comparación con el control de acceso tradicional, el control de acceso como servicio tiene varias ventajas dentro de las principales están:

Reducción de costos

Debido a que toda la información se almacena en servidores remotos, no es necesario instalar uno en sitio; por lo tanto, estas aplicaciones pueden ser considerablemente más económicas que el control de acceso tradicional en términos operativos y de infraestructura.

Flexibilidad

Se puede administrar el control de acceso desde cualquier sitio siempre que se tenga acceso a Internet. Al estar basado en la nube, ACaaS ofrece mayor flexibilidad en términos de acceso remoto, actualizaciones de software y configuraciones personalizadas.

Desde el punto de vista de los usuarios, pueden agregar más puertas, asignar a los tarjetahabientes diferentes niveles de acceso sin necesidad de cambiar el hardware u obtener software adicional.

En muchos servicios de ACaaS, los empleados de una organización o incluso visitantes obtienen acceso a ciertas instalaciones descargando una aplicación móvil. Gracias a las credenciales móviles que envían una señal a un controlador de puerta, los miembros del personal pueden ingresar a una oficina para la que están autorizados.

Escalabilidad

Es una herramienta centralizada para monitorear múltiples sitios. La información recibida de todas las instalaciones y todas las sucursales en una aplicación multi sitio se almacena en un solo lugar y se brinda acceso a esta información las 24 horas del día, los 7 días de la semana. Por lo tanto, ACaaS permite escalar fácilmente el sistema según las necesidades cambiantes de la organización, agregando o eliminando usuarios y dispositivos de manera rápida y sencilla.

En términos de integración, las aplicaciones de ACaaS pueden integrar sistemas de alarma, videovigilancia e incluso detección de incendios. Es posible que no a un nivel de reemplazo de controladores, pero sí de recibir notificaciones de forma centralizada de cada subsistema.

Disponibilidad y soporte

La disponibilidad del sistema está respaldada las 24 horas por personal de ingeniería y las actualizaciones de software se implementan de forma automática y transparente en la nube, asegurando que el sistema esté siempre actualizado con las últimas características y mejoras de seguridad.

La obsolescencia de equipos no es un problema debido a que quien ofrece el servicio mantendrá la plataforma hardware al día y actualizada para brindar no solo un buen servicio, sino también mejores aplicaciones que se van implementando a medida que se desarrolla la tecnología.

Seguridad

Aunque existe preocupación por posibles ataques de piratas informáticos, ACaaS utiliza encriptaciones seguras, por lo que los usuarios y sus procesos de TI no tienen que preocuparse por la seguridad. Claramente, los proveedores deben demostrar la competencia y los niveles de seguridad implementados mediante certificaciones ampliamente reconocidas y establecidas en la región.

Desventajas y Retos

Dependencia de la conectividad WAN (Internet)

Claramente, pueden ser más los beneficios que los contras de implementar ACaaS; sin embargo, es importante resaltar que aspectos como la dependencia de la conectividad a la red pueden ser un factor determinante para seguir con el sistema tradicional en sitio. ACaaS depende de una conexión a Internet estable. La pérdida de conexión puede afectar la capacidad de acceso y gestión del sistema.

Protección de la información

Otro aspecto que siempre estará presente como un reto a superar, tanto en las implementaciones tradicionales como en la nube, es la seguridad de los datos y la privacidad, especialmente en entornos donde la información de acceso es crítica.

Integración

Asegurar que la solución se integre con los sistemas de seguridad, como el de videovigilancia, puede ser un reto para quienes ofrecen la solución. Es posible que los proveedores de ACaaS no admitan hardware específico tanto de sistemas de control de acceso existentes como de aquellos que son deseables para integrar.

Rango de precios

Las soluciones de control de acceso como servicio pueden ser más costosas que los sistemas locales tradicionales en aquellos escenarios de proyectos ya implementados, con aspectos como el de la compatibilidad siendo un obstáculo para implementar ACaaS en donde se deba reestructurar todo el sistema.

Servicios ACaaS basados en SaaS

Fuente: pmg-ssi.com

Fuente: pmg-ssi.com

Hay muchas soluciones administrativas y técnicas disponibles que protegen los sistemas, y existen muchos estándares, como ISMS e ISO 27001, para una gestión más segura del sistema. Estas soluciones y estándares hacen que un sistema o servicio sea seguro.

Los servicios ACaaS basados en SaaS deben cumplir con estos estándares, lo que significa que sus sistemas están protegidos por numerosos expertos y especialistas.

Por supuesto, al seleccionar una solución, los administradores de seguridad deben considerar si el proveedor de ACaaS lo ofrece con seguridad desde el diseño de la solución y que esté certificado por un marco de seguridad estandarizado, establecer el alcance deseado de acuerdo a la operación del sitio protegido es fundamental y del mismo modo se deben evaluar las características, experiencia, seguridad y confiabilidad.

Consideraciones de seguridad al implementar ACaaS

La seguridad siempre será una preocupación cuando se trata de control de acceso y las aplicaciones ACaaS no son una excepción. A continuación, se presentan algunas consideraciones clave a tener en cuenta al evaluar las soluciones ACaaS.

Autenticación: ¿Cómo la plataforma autentica a los usuarios? ¿Qué tipos de credenciales se admiten? ¿Puede admitir credenciales móviles?

Autorización: ¿Cómo sobre la plataforma se gestiona qué usuarios tienen acceso a qué recursos? ¿Qué tipo de escalabilidad está disponible? ¿Cómo se otorga acceso?

Auditoría: ¿La solución proporciona capacidades de auditoría integrales para todo el sistema? ¿Se pueden exportar los registros de auditoría para su posterior análisis?

Monitoreo de seguridad: ¿La solución proporciona monitoreo en tiempo real de la actividad en el sistema? ¿Se pueden configurar las alertas para notificar a los administradores sobre actividades sospechosas?

Protección de datos: ¿Están cifrados los datos confidenciales de control de acceso en reposo y en tránsito? ¿Existen mecanismos para impedir el acceso no autorizado a los datos? ¿Cómo se almacenan datos de forma segura?

Proyección de ACaaS

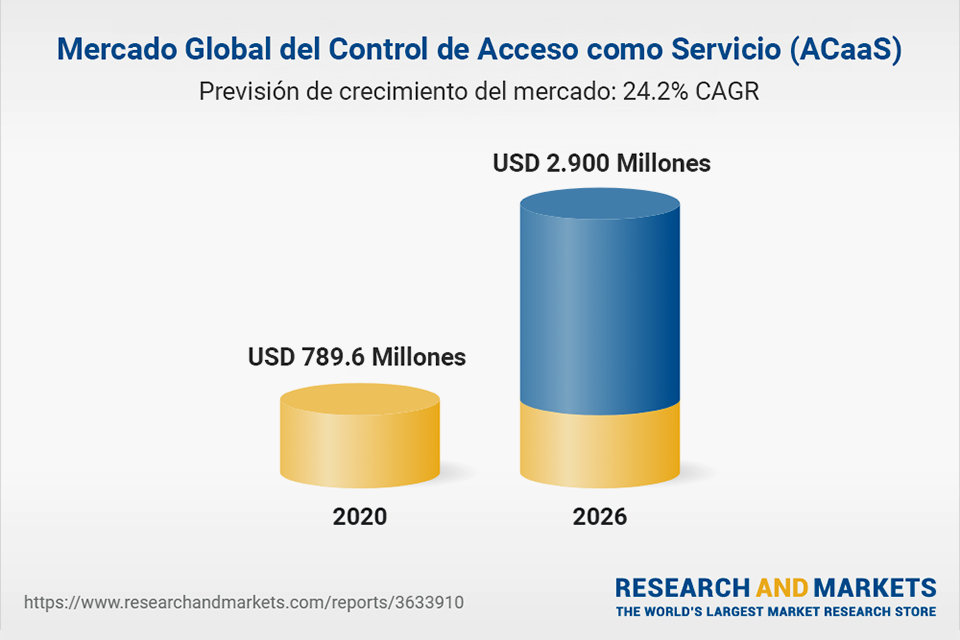

Fuente: researchandmarkets.com

Fuente: researchandmarkets.com

Es claro que al trasladar el control de acceso físico de los sistemas locales a la nube, las soluciones para el control de accesos (ACaaS) pueden aportar importantes beneficios tanto a los usuarios finales como a los integradores que proveen o participan de este tipo de soluciones.

De hecho, las ventajas mencionadas anteriormente son las que hacen que nuevos proyectos de control de acceso tomen fuerza, sumado a la evolución del uso de credenciales móviles y tecnologías basadas en IA como el reconocimiento facial aplicado al acceso.

Research and Markets prevé que el mercado mundial de ACaaS crezca de los 789,6 millones de dólares en 2020 a los 2900 millones de dólares en 2026, a una tasa de crecimiento anual compuesto del 24,2 %. Además, se prevé que el ACaaS gestionado crezca a una tasa de crecimiento anual compuesto del 20,7 %, hasta alcanzar los 1600 millones de dólares.

Como vemos, el control de acceso en la nube es una tendencia muy real de alto crecimiento, junto con los sistemas de videovigilancia y monitoreo de alarmas. Sin duda, será una seria alternativa frente a los sistemas tradicionales. Sin embargo, es importante adquirir el conocimiento por parte de integradores para que así se actualicen los procesos de diseño y especificación de productos en pro del usuario final.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.