- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

Aspectos clave de los software de administración en control de acceso

Dentro de las diferentes líneas de seguridad electrónica, los sistemas de control de acceso desempeñan un papel crucial en la seguridad de las personas y activos. Detrás de cada sistema eficiente de control de acceso se encuentra un software de administración, en muchos casos versátil y con múltiples funcionalidades. En esta guía, explicaremos los aspectos más destacados de los software de administración en control de acceso comunes en la mayoría de marcas, los principales módulos y las funciones que ofrecen para garantizar una gestión eficiente y segura de los accesos.

En el control de acceso, las cerraduras, los lectores y las credenciales pueden ser lo que más se ve, pero es en el software de gestión donde se controla todo. Abordaremos esta temática teniendo en cuenta:

- ¿Qué es el software de control de acceso?

- Los objetivos principales del software de control de acceso

- Elementos esenciales en la gestión del acceso

- Interfaz de monitoreo

- Integración con otros subsistemas

¿Qué es el software de gestión de control de acceso?

El software de gestión es donde el usuario controla y administra todo el sistema. Básicamente, existen varias opciones para alojar este software: en una PC configurada con las especificaciones recomendadas por el fabricante, en un servidor, o incluso en la nube (AcaaS). El tipo de aplicación puede ser una interfaz web que se accede a través de un navegador, o un programa de aplicación cliente-servidor, que puede ser gratuito o requerir una licencia según las condiciones del fabricante.

Fuente: interempresas.net

Fuente: interempresas.net

En muchos casos, las licencias pueden ser gratuitas para algunos equipos o controladores, así como por número de puertas o incluso por número de usuarios. Sin embargo, la mayoría de las funcionalidades especiales sólo estarán visibles o disponibles en las versiones con licencia.

Los objetivos principales del software de control de acceso

Fuente: boschsecurity.com

Fuente: boschsecurity.com

El principal objetivo de los software de administración en control de acceso es gestionar y supervisar quién tiene acceso a un determinado entorno, como edificios, instalaciones o áreas restringidas. Esto se logra mediante la asignación de permisos de acceso a usuarios autorizados, el registro de eventos de acceso y la implementación de políticas de seguridad predefinidas. Sin embargo, estos programas van más allá de esta función básica y podríamos decir que se dividen en cuatro diferentes funciones y enfoques de gestión:

1. Vista en vivo

Muestra el estado actual del sistema de acceso: si las puertas están bloqueadas o desbloqueadas y qué usuarios interactúan con las puertas.

2. Gestión de puertas

La configuración de cada apertura es fundamental para garantizar que se abra y permanezca bloqueada según la voluntad del usuario, el tiempo especificado o según el perfil de usuario y los atributos de su credencial.

3. Gestión de titulares de tarjetas

Administración de los privilegios de acceso necesarios para todos los usuarios potenciales y actualización de esos registros según sea necesario.

4. Generación de informes

Esto permite a los usuarios realizar una revisión forense de los detalles de registro recopilados por el sistema, cómo, cuándo y dónde se utilizaron las credenciales, y cuándo se desbloquearon o bloquearon las puertas, etc.

Elementos esenciales en la gestión del acceso

Si bien cada plataforma de administración varía en cuanto a la apariencia y la terminología que cada fabricante emplea para su sistema, generalmente contienen los mismos elementos básicos. Estos incluyen:

- Interfaz de monitoreo.

- Configuración de puertas y controladores.

- Creación y aplicación de reglas de acceso.

- Usuarios/Administración de credenciales.

- Configuración de programación de acceso.

- Creador de informes.

En muchos casos, estos elementos están contenidos dentro de un solo software instalado en un servidor o dispositivo separado de los controladores de puerta. El sistema diseñado para un número menor de lectores y puertas se puede alojar en un panel o control dedicado, pero los sistemas empresariales pueden requerir varios servidores para alojar la base de datos de configuración y usuarios, así como las funciones e integraciones de un gran número de puertas.

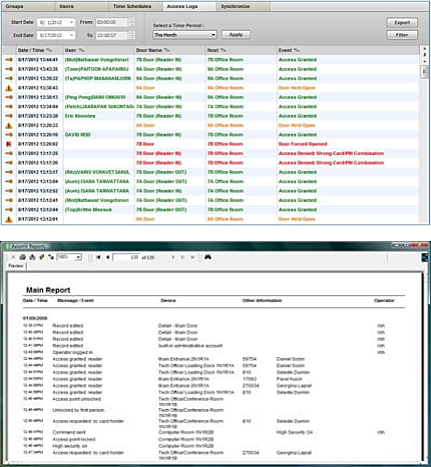

Interfaz de monitoreo

Fuente: rbh-access.com

Fuente: rbh-access.com

Permite a los operadores observar el estado actual de las puertas en tiempo real. Las características exactas de la interfaz y el diseño varían, pero la mayoría incluye:

Eventos de puerta

Cada vez que alguien solicita el paso a través de una puerta, se abre o se cierra, se registra el evento.

Informe de alarma

Si alguien mantiene una puerta abierta durante demasiado tiempo, fuerza una puerta para abrirla, o intenta usar una credencial no válida, la interfaz envía una alerta o llama la atención del operador sobre el evento.

Controles de bloqueo/desbloqueo

Un operador tiene la opción de desbloquear o bloquear manualmente una puerta de forma remota, a menudo para todas las puertas en una sola operación de "bloqueo".

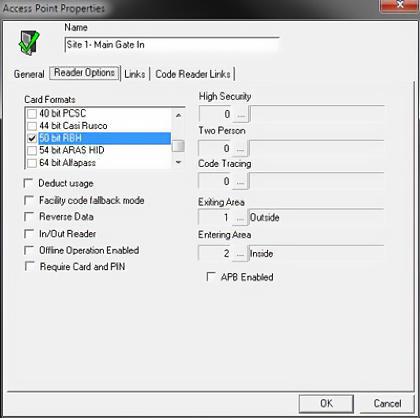

Configuración de puertas y controladores

Fuente: rbh-access.com

Fuente: rbh-access.com

La plataforma de administración brinda la capacidad de agregar nuevos controladores y modificar la configuración de esos dispositivos para que se ajusten a cada punto de control. Debido a que cada punto de control puede utilizarse de manera diferente, es posible que incluso las puertas que sean iguales deban modificarse ligeramente para lograr un uso eficiente o requerido, como el tiempo de apertura permitido, las reglas sobre el acceso y la liberación en caso de incendio, etc.

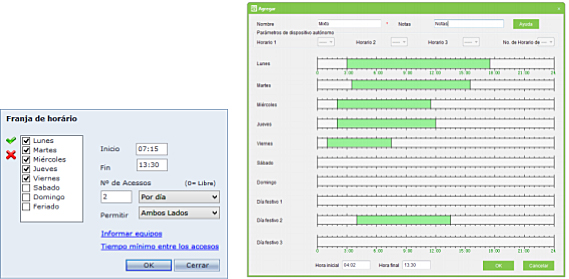

Reglas de acceso y horarios

La principal ventaja del control de acceso electrónico frente a las cerraduras mecánicas y las llaves de las puertas es la capacidad de restringir cuándo se pueden usar las credenciales. Algunas plataformas imponen estas reglas a las puertas, mientras que otras las asocian con titulares de tarjetas específicas. Los horarios y niveles son comúnmente configurables incluso en segundos. Otras plataformas combinan cualquiera de las dos opciones, otorgando a un grupo de puertas físicas o titulares de tarjetas privilegios de seguridad ampliados.

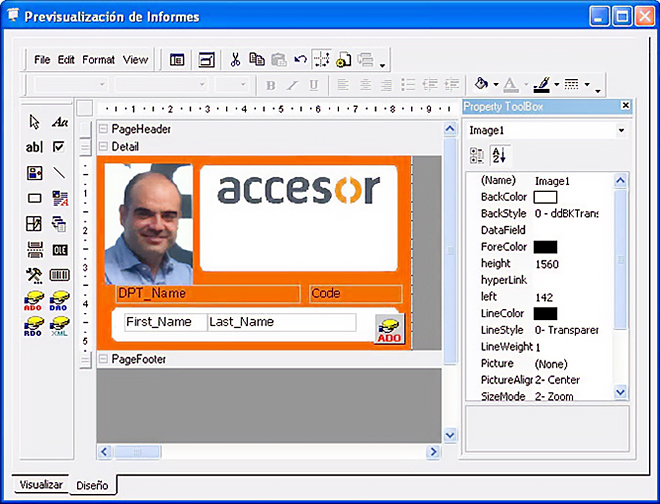

Gestión de usuarios

Fuente: accesor.com

Fuente: accesor.com

La gestión de acceso se extiende más allá de la configuración de puertas. Cada usuario y las credenciales que posee son parte integral de cualquier sistema. Las funciones comunes de administración de usuarios del software incluyen:

- Adición o cambio de usuarios.

- Asociación de credenciales con usuarios.

- Impresión de credenciales.

También se consideran usuarios aquellos que gestionan o administran el sistema, y para la gestión de estos, el sistema puede incluir un módulo adicional que permite la creación, modificación y eliminación de perfiles de usuarios, así como la asignación de roles y privilegios de acceso.

Informes del sistema

Fuente: rbh-access.com

Fuente: rbh-access.com

Una característica clave de la gestión es consultar los registros de actividad del acceso por parte de los usuarios o la actividad en los puntos de control, incluyendo reportes de alarmas o novedades. Básicamente, los fabricantes incluyen formatos preestablecidos para la generación de reportes, los cuales pueden ser reportes de la base de datos, es decir, reportes de configuración, perfiles, permisos, usuarios registrados, etc., y reportes históricos que están relacionados con las transacciones en cada punto de control en un rango de tiempo determinado.

Algunos sistemas también permiten integrar herramientas profesionales para personalizar reportes a medida, como Crystal Reports, con los cuales el usuario final puede tener la opción de generar su propio formato de reporte. Sin embargo, esto puede conllevar un costo adicional.

Integración con otros subsistemas

Fuente: sigmixv.com

Fuente: sigmixv.com

Los software de gestión de control de acceso suelen incorporar varios módulos de integración para conectar y trabajar en conjunto con otros sistemas de seguridad y tecnologías complementarias. La capacidad de integración con otros sistemas y tecnologías depende en gran medida del fabricante y su modelo de licenciamiento. De hecho, algunas plataformas de integración parten del sistema de control de acceso como núcleo del sistema. Algunos de los módulos de integración más comunes incluyen:

Integración con sistemas de videovigilancia

Esta integración permite vincular el software de control de acceso con cámaras de seguridad y sistemas de videovigilancia, lo que posibilita una visualización sincronizada de eventos de acceso y vídeo en tiempo real. Generalmente, se muestran transmisiones de vídeo junto con las fotos de las credenciales para que los operadores puedan verificar visualmente que la persona que ingresa es válida. Esto facilita la verificación de identidad y la respuesta a incidentes de seguridad.

Integración con sistemas de gestión de edificios (BMS)

Los sistemas de gestión de edificios controlan y supervisan diversas funciones en un edificio, como la iluminación, el HVAC (calefacción, ventilación y aire acondicionado) y los sistemas de energía. La integración con el software de control de acceso permite coordinar estas funciones con los eventos de acceso, como ajustar la iluminación y la temperatura en función de la ocupación de las áreas.

Integración con sistemas de gestión de incidentes (IMS)

Estos sistemas permiten gestionar y coordinar respuestas a incidentes de seguridad, como intrusiones, alarmas de incendio o situaciones de emergencia. La integración con el software de control de acceso permite automatizar la activación de protocolos de respuesta ante eventos de acceso no autorizados y compartir información relevante en tiempo real.

Integración con sistemas de gestión de recursos humanos

Usualmente, estos módulos se conocen como "Tiempo y Asistencia", donde el proceso de gestión humana de las empresas debe interactuar con el sistema. La idea de esta integración es permitir sincronizar la información de los empleados, como horarios laborales, vacaciones y cambios de estado, con el software de control de acceso. Esto facilita la gestión de permisos de acceso y la actualización automática de la base de datos de usuarios. Sin embargo, este tipo de integración puede ser compleja y, en muchos casos, requiere desarrollos personalizados según cada tipo de empresa. Además, los costos de la solución pueden aumentar en función del tiempo de desarrollo y mantenimiento de la solución.

Integración con sistemas de gestión de visitantes

Esta integración permite gestionar de manera eficiente la entrada y salida de visitantes al sitio, mediante la emisión de credenciales temporales, la programación de citas y la generación de informes de visitantes. Esto mejora la seguridad y la experiencia de los visitantes.

Integración con sistemas de identificación biométrica

La integración con sistemas de identificación biométrica, como lectores de huellas dactilares o reconocimiento facial, es una de las más comunes y permite agregar una capa adicional de seguridad al sistema de control de acceso. Esto verifica la identidad de los usuarios de forma más precisa y segura, además de permitir gestionar la biometría de los usuarios de manera centralizada, sin necesidad de registros en cada punto de control donde el usuario final tendrá acceso.

Estar al día de la tecnología y capacitarse es crucial

Los software de administración en control de acceso son parte fundamental del sistema. Conocer su funcionamiento es crucial. Si bien aquí hemos visto los aspectos que son más comunes en la mayoría de las marcas, cada fabricante tiene una forma particular de gestionar el sistema. Por eso es importante certificarse en el uso correcto de las plataformas para poder especificar mejor el sistema.

Al ofrecer una amplia gama de funciones, desde la gestión de usuarios hasta el monitoreo en tiempo real y la generación de informes, estos software proporcionan a los administradores las herramientas necesarias para implementar políticas de seguridad efectivas y proteger los activos de la organización. Con la continua evolución de la tecnología, se espera que estos software sigan siendo cada vez más funcionales, fáciles de operar y con mayores capacidades de integración.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.