- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

Guía para controladores integrados de control de acceso

Los sistemas de control de acceso integrados, es decir la lectura y control en un solo equipo, son muy comunes y de amplios usos, en esta nota veremos cuales son sus pros y contras, así como las maneras de implementarlos minimizando el riesgo de vandalismo.

Este tipo de sistemas presentan ventajas y desventajas, como y en qué casos implementarlos dependerá de especificar los equipos de manera correcta desde un buen diseño, teniendo en cuenta varios criterios tales como:

- Administración

- Crecimiento futuro

- Seguridad

- Relación costo-beneficio

- Instalaciones en interiores y exteriores

Administración

Es importante aclarar que los sistemas de control de acceso pueden ser gestionados o autónomos (comúnmente conocidos como standalone) y los sistemas de control de acceso que integran el controlador y el lector en el mismo equipo también pueden ser gestionados y/o autónomos.

Los sistemas gestionados son aquellos que requieren de una herramienta, usualmente una aplicación software para su parametrización y gestión, así el sistema podrá funcionar sí tanto el software como el hardware están operando en línea. En realidad en la actualidad la gran mayoría de los sistemas de control de acceso son gestionados.

Anteriormente se implementaban equipos que no requerían o no usaban un software de administración o de configuración, eran sistemas muy simples para aplicaciones muy sencillas y de hecho de bajo presupuesto como los controladores con teclado integrado que se configuran de manera manual, aunque aún son comerciales, se usan en aplicaciones muy sencillas y de baja seguridad.

Teclado control de acceso con PIN. Fuente: seco-larm.com

Teclado control de acceso con PIN. Fuente: seco-larm.com

Cuando nos referimos a un sistema de control autónomo, son aquellos que operan de manera ininterrumpida sin tener que estar conectados de manera permanente a un software de gestión y de administración del control de acceso o a una base de datos.

Es decir que el sistema de control de acceso autónomo será capaz de funcionar una vez sea configurado y se le cargue la información sobre usuarios, permisos, horarios, grupos etc., de la base de datos.

Aunque estos equipos tienen una memoria de capacidad importante, no es infinita como para almacenar eventos sin que estos se borren. En algún momento se perderá información si no se conectan al software de gestión de manera que se sincronicen los datos históricos. Esta capacidad de almacenamiento generalmente se especifica en la hoja de datos del fabricante.

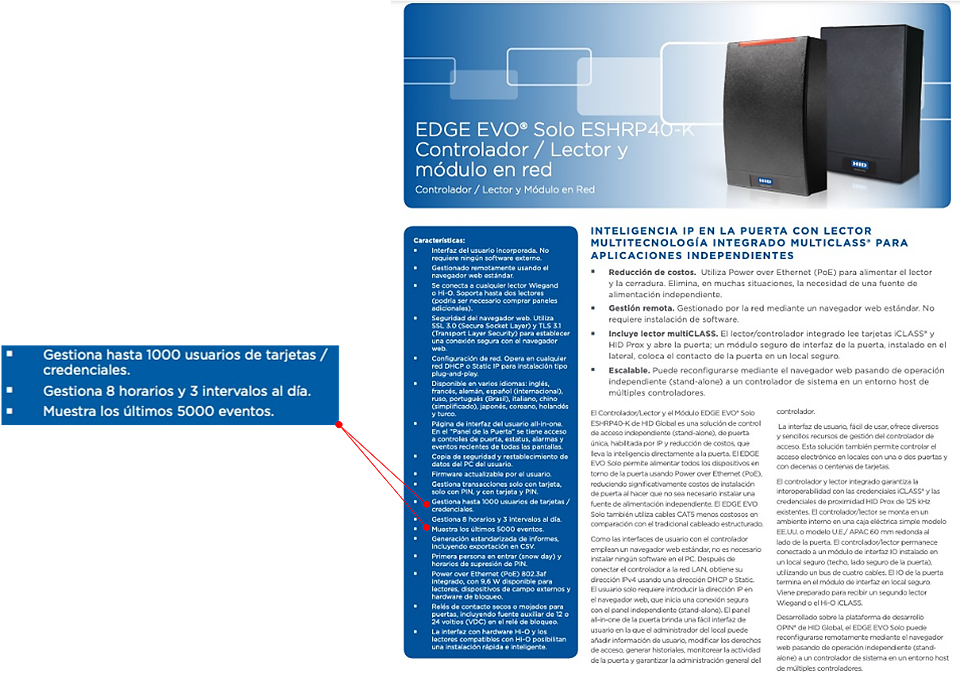

Hoja de datos equipo integrado. Fuente: HID

Hoja de datos equipo integrado. Fuente: HID

Una gran ventaja de este tipo de soluciones es que los equipos pueden estar en constante operación, siendo gestionados desde un software de administración, y si la red o la comunicación entre el software y el controlador falla el equipo seguirá operando de manera normal.

Cuando esto ocurre el sistema no podrá ser gestionado o administrado, es decir no se podrán adicionar usuarios, dar de baja usuarios o abrir o cerrar la puerta de manera remota, pero una vez restablecida la comunicación entre software y los controladores se podrán retomar estas acciones.

En muchos casos y dependiendo de los modelos y marcas, los controladores pueden actualizar al sistema de administración la información de las transacciones o eventos que se ejecutaron mientras no hubo comunicación, de forma que se genera una sincronización de todos los eventos y/o transacciones.

Así, el conjunto software-hardware mantendrá las bases de datos de eventos históricos al día y disponibles para consultas o generación de informes de actividad en los diferentes puntos de control.

Este modelo también aplica en sistemas a mayor escala incluso en aplicaciones multi-sitio, con enlaces ya sea de tipo LAN o WAN.

De acuerdo a lo anterior, los sistemas de control de acceso integrados y que a su vez tienen la característica de ser autónomos pueden ser una solución costo eficiente y estable.

Crecimiento futuro

Sin embargo en proyectos que empiezan con unos cuantos puntos de control pero que pueden crecer de manera importante, puede que este tipo de soluciones no sea la más adecuada, todo dependerá de la especificación inicial del diseño y la proyección de la solución.

Por otro lado, hay equipos integrados autónomos que pueden dejar de ser una solución en “combo” para ser parte de un sistema de control de acceso bajo el panel de control, en este caso el equipo integrado cumplirá la función de equipo lector de identificación.

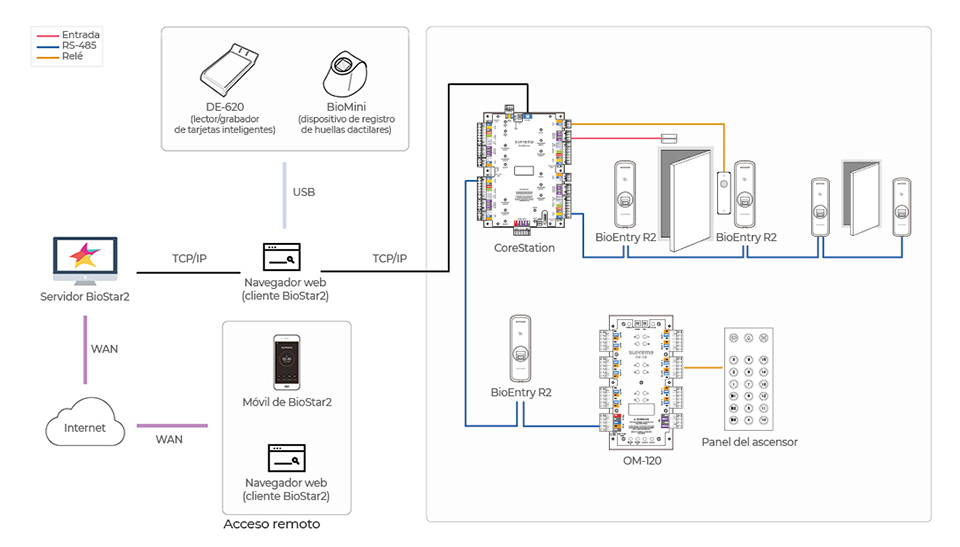

Por ejemplo, los equipos de Suprema BioEntry P2 son lectores/controladores que pueden ser autónomos pero también pueden actuar como solo un lector adicional conectándolo al controlador CoreStation y este asumirá el control de la puerta o punto de acceso.

Esquema de equipo integrado conectado a un controlador independiente. Fuente: supremainc.com

Esquema de equipo integrado conectado a un controlador independiente. Fuente: supremainc.com

Este nivel de integración entre equipos integrados y controladores convencionales o independientes más robustos pueden ser una muy buena alternativa de iniciar un proyecto en baja escala empezando con los controladores/lectores de formar individual y posteriormente con el crecimiento futuro pasar a un esquema de controlador principal más equipos lectores, sin perder las inversiones iniciales.

Seguridad

En el caso de los equipos que integran lector y controlador en una sola unidad y que se instalan en la parte externa del sitio protegido puede tener un riesgo alto de manipulación y puede significar un riesgo para la seguridad del sitio.

Los pros y los contra se deben analizar desde el riesgo que conlleva el tipo de instalación. La instalación del controlador en el exterior de la puerta cerrada significa que puede ser manipulado, vandalizado o removido a la fuerza.

Cuando el lector y el controlador son dispositivos separados, este riesgo se minimiza. El riesgo de vandalismo se asocia al lector y no hay apertura de puerta, así que si este se destruye, los demás componentes del sistema siguen operando y no es posible desactivar los elementos de bloqueo por lo que la seguridad sigue estando presente.

Sin embargo, cuando el lector y el controlador son el mismo dispositivo, un daño intencionado en el equipo puede dejar vulnerable el acceso. Dependiendo del tipo de elemento de bloqueo de puerta que se utilice, este hará que el riesgo se disminuya o sea mayor dependiendo del caso.

¿Cantoneras o electroimanes ?

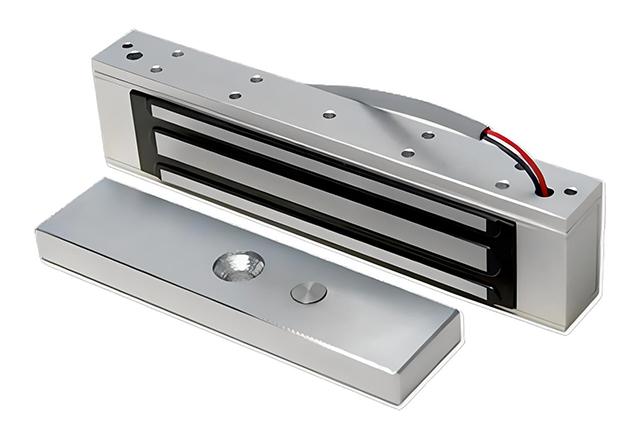

El tipo de hardware de bloqueo utilizado determina el tipo de riesgo que representa una manipulación indebida. Para las cerraduras que requieren alimentación continua, como las cerraduras magnéticas o electroimanes, quitar o remover el controlador puede interrumpir la alimentación de las cerraduras y hacer que no queden energizadas por ende aseguradas.

Sin embargo, las electro-chapas o cantoneras generalmente no son vulnerables a la eliminación del controlador, sino a la manipulación externa de la energía.

Electroimanes: incluso cuando estos se alimentan de forma independiente y no desde el controlador, el controlador incluye un relé que se conecta como normalmente cerrado (NC) en el circuito de alimentación y, al retirar el controlador, se abre el contacto, abriendo el circuito, dejando el electroimán sin energía, así este se libera.

Cerraduras eléctricas o cantoneras: las cerraduras por el contrario en su estado normal de seguro, es decir con la puerta asegurada no requieren energía para ello, permiten que el estado de la puerta permanezca seguro, mientras no haya un flujo de energía que se activa con el contacto del controlador conectado como normalmente abierto (N.O), cuando este se cierra permite el paso de corriente y que la puerta se abra.

Si bien cuando el controlador se vandaliza o se remueve sí hay un riesgo pero este es diferente, la cerradura permanece sin energía y la puerta permanece bloqueada.

De hecho, requeriría una fuente de alimentación adicional y el conocimiento de qué cables alimentan la cerradura para abrir la puerta. Esto sigue siendo una vulnerabilidad, pero este nivel de conocimiento requiere que se sepa con antelación, o que se tenga una familiaridad con el cableado de la cerradura, que muchas personas no cuentan con ello.

Switch Tamper

Los diseñadores de controladores integrados suelen incluir un “tamper” o interruptor de manipulación que detecta cuando el equipo es removido de su punto de instalación, mientras este elemento está activo el sistema bloquea la puerta y no permite que se realicen más lecturas de credenciales, PIN o huella.

Controlador/lector con alarma de tamper. Fuente: DHGate.com

Controlador/lector con alarma de tamper. Fuente: DHGate.com

El tamper también puede activar mensajes de alarma a una central de monitoreo o que alerten al personal de seguridad que el equipo controlador está siendo manipulado.

Existen diferentes tipos de tamper, algunos son del tipo mecánico que usa micro-switch, otros son de tipo óptico que utiliza un emisor de infrarrojos para detectar el movimiento o la separación del equipo. En cualquier caso, el uso del tamper cumple una función valiosa en la protección del controlador y del punto de acceso al mitigar el riesgo.

Relación costo-beneficio

Este punto es muy relativo, dependerá en gran parte del número de puertas o puntos de control así como de la tecnología de validación de acceso.

El uso de controladores integrados, puede representar un ahorro en tiempo de instalación dado que son menos equipos por instalar/configurar. Así como ahorro en infraestructura, cableado y canalizaciones, porque la instalación se hace en el punto de control y no requiere llevar cableado a un sistema de control.

Tanto el cableado de alimentación de energía como el de comunicaciones prácticamente es el mismo aunque puede haber una mayor consumo de cable de red comparado con el caso del uso de controladores independientes, ya que estos sólo requieren un punto de comunicación, en cambio para el caso de los controladores integrados se requiere un cable de red por cada equipo.

Dependiendo de la marca y de los factores de autenticación de acceso se podrá comparar los costos del controlador integrado con el del controlador convencional más el dispositivo lector. Cuanto más sofisticado sea el dispositivo de lectura mayor será su costo.

Instalación en interiores y exteriores

Si las preocupaciones sobre las vulnerabilidades de un equipo integrado son altas, la instalación del equipo dentro de un gabinete adicional de perfil robusto y duradero generalmente ayuda a reducir el riesgo de sabotaje.

Estos gabinetes aportan seguridad y se usan comúnmente con lectores biométricos y también sirven como protección ambiental contra la humedad y la suciedad, enemigos comunes de los lectores ópticos y/o de reconocimiento facial.

Pueden ser de metal o plástico, pero generalmente están diseñados para soportar golpes directos y comúnmente se instalan sobre un área de superficie más grande con elementos de protección de cableado y con sujetadores de montaje en pared no visibles o de fácil acceso. Sin embargo, agregar este tipo de gabinetes puede aumentar el costo de la implementación.

Teniendo en cuenta los riesgos que hemos visto, los equipos integrados solo deben usarse en puertas interiores con un nivel de seguridad bajo o medio, idealmente que activen elementos de bloqueo como chapas electromecánicas.

Si deben usarse electroimanes la implementación puede ser para puertas internas por ejemplo, dentro de un edificio y que estos puntos de control ya estén dentro de varios anillos de seguridad; es decir que para llegar a estas puertas existan mecanismos de seguridad previos.

Adicionalmente, es deseable que en la cercanía de estos puntos de control de acceso existan elementos adicionales como cámaras de videovigilancia y personal de seguridad o funcionarios que pueda advertir o reaccionar ante intentos de manipulación.

En aplicaciones exteriores, en lo posible se recomienda no utilizar electroimanes, preferiblemente electro chapas, y muy importante la correcta configuración y programación del switch tamper.

El aplicaciones de alta seguridad como accesos a bóvedas, puntos críticos como centros de datos, armerillos, etc., son más seguros los sistemas de control de acceso convencionales con un panel de control independiente. Si bien para llegar a estas áreas generalmente se debe pasar por filtros de seguridad y el personal con acceso es limitado, el riego es menor pero evitarlo por completo es la mejor alternativa para estos casos.

Conclusión

Los controladores integrados pueden ser una excelente solución para aplicaciones de varios puntos de control, por las ventajas de instalación que estos conllevan, sin embargo los sitios de alta seguridad deben estar equipados con sistemas más robustos desde el punto de vista de la seguridad o que se generen los anillos de seguridad para llegar a ellos. Hacer que las inversiones en equipos no se pierdan en el tiempo por el crecimiento del sistema será un plus importante para el usuario final, así especificar controladores/lectores que después se puedan integrar a sistemas más robustos será una buena opción.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.