- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

Lectores en Control de Acceso. ¿Cómo escoger la mejor opción?

El control para el acceso a los espacios físicos es una de las prioridades en todo esquema de seguridad. Con el aumento del uso de dispositivos móviles y múltiples opciones en tecnologías para validación de credenciales y opciones biométricas a considerar, la selección de los equipos lectores es una de las tareas más importante al momento de especificar los sistemas de control de acceso.

El control de acceso juega un papel fundamental en la seguridad de edificios, empresas y espacios públicos. Los equipos lectores son elementos clave en estos sistemas, ya que permiten verificar la identidad de las personas y otorgar o denegar el acceso de manera segura. En este artículo, exploraremos los diferentes tipos de lectores disponibles en el mercado y proporcionaremos pautas para elegir la mejor opción según las necesidades de seguridad y las características del entorno.

Abordaremos los conceptos básicos de los lectores en los sistemas de control de acceso más utilizados teniendo en cuenta:

- ¿Qué son los lectores? y su rol en el control de acceso

- ¿Qué son las credenciales de acceso?

- Tecnologías de credenciales

- OSDP y Wiegand

- Tipos de lectores según el factor de forma

- Criterios para elegir lectores

¿Qué es un lector y cuál es su rol en los sistemas de control de acceso?

Fuente: supremainc.com

Fuente: supremainc.com

Los lectores en los sistemas de control de acceso, son los equipos que captan la información de las credenciales de identificación de una persona y/o vehículo y transmite dicha información a un controlador o unidad de procesamiento en donde esta información se compara con una a base de datos del sistema, y de acuerdo a una programación o parametrización preestablecida, el sistema determina si otorga o rechaza el acceso.

De esta manera, el rol fundamental de los equipos lectores es brindar lecturas rápidas y sin errores de identidad de quien presenta algún tipo de credencial.

Los lectores se diferencian por los siguientes elementos:

- Tipos de credenciales que admite un lector

- Distancia a la que se puede leer una credencial

- El factor de forma de un lector

- Protocolos de comunicación que admite el lector

¿Qué son las credenciales de acceso?

Fuente: kintronics.com

Fuente: kintronics.com

Las credenciales en un sistema de control de acceso se refieren a los elementos o medios utilizados para verificar la identidad de una persona y otorgarle permiso de acceso a un determinado lugar o recurso. Estas credenciales pueden ser físicas o virtuales y son utilizadas para autenticar la identidad del usuario antes de permitir su ingreso.

Determinar el tipo de las credenciales en un sistema de control de acceso es el punto de partida para la especificación de los equipos lectores que contendrá el sistema. De este modo, y según el tipo de control de acceso adecuado a las áreas protegidas, pueden existir varios tipos de credenciales y por ende varios tipos de lectores en el mismo sistema de control.

¿Cómo se clasifican las credenciales?

En términos generales, las credenciales se pueden catalogar de acuerdo a su origen, es decir, lo que una persona sabe, tiene o es. De esta manera, cuando hablamos que una credencial de acceso puede ser algo que la persona sabe o conoce, nos referimos a un usuario y una contraseña o incluso una clave numérica y en el caso de un credencial que una persona tiene, se hace referencia a tarjetas de proximidad, lectura de código, tokens, móviles, etc. Finalmente, una credencial que identifica a una persona de forma individual por lo que es, se refiere a una característica biométrica única e intransferible como las huellas de los dedos, geometría de mano, iris, etc.

Cualquiera que sea el tipo de credencial, en la mayoría de los casos se administran de manera centralizada y se pueden otorgar diferentes niveles de acceso según los privilegios y autorizaciones de cada usuario.

Tecnologías en lectores de credenciales

Por lo general, los lectores solo admiten algunos tipos de credenciales por lo que desde el diseño del sistema se debe tener certeza sobre los tipos de credenciales que se usarán en la implementación y así, será más fácil especificar los lectores adecuados.

Las tecnologías más comunes para los lectores de credenciales son:

- Proximidad

- Biometría

- Móviles

- Múltiple factor

Proximidad

Fuente: farpointedata.com

Fuente: farpointedata.com

Los dispersivos lectores de proximidad pueden ser los más comunes, así como los más antiguos, aunque aún están vigentes y son ampliamente usados pero han cedido terreno en la industria a otras tecnologías más avanzadas. También son los equipos con menor costo comparados con la tecnología biométrica.

Como ya muchos sabemos, este tipo de equipos usan tarjetas, cuyo principal componente de construcción es PVC, sin embargo, la construcción y el empleo de diferentes materiales varía según el fabricante. Los fabricantes también ofrecen variantes que funcionan igual pero cambian su forma como llaveros o tags (etiquetas).

Internamente, cada tarjeta cuenta con una antena que funciona a una determinada frecuencia (125 KHz y/o 13,56 MHz) y un chip de almacenamiento que contiene información que se transfiere al sistema de control de acceso empleando un protocolo de transmisión de radiofrecuencia al acercar la tarjeta a un lector de proximidad.

Un aspecto a tener en cuenta es el nivel de riesgo en seguridad cuando los usuarios prestan las tarjetas o cuando son víctimas de robo.

Para exigencias de alta seguridad pueden usarse de manera combinada con tecnologías adicionales de verificación como el control de acceso facial.

Lectores biométricos

Fuente: businesswire.com

Fuente: businesswire.com

A diferencia de otros tipos de lectores, como los lectores RFID que pueden aceptar varias frecuencias de forma predeterminada, los lectores biométricos suelen aceptar solo un tipo de credencial biométrica.

Por ejemplo, un lector puede autenticar huellas dactilares, pero no otros datos biométricos como escaneo de iris. Sin embargo, hay excepciones ya que algunos lectores multifactor aceptan más de un tipo de credencial biométrica pero estos modelos suelen ser significativamente más costosos que los modelos biométricos de un solo factor.

Ya sea que el lector admita uno o varios datos biométricos, el hardware del lector es específico para el tipo de credencial. Como resultado, los lectores biométricos son unidades especializadas y cada fabricante determina los diferentes requisitos de inscripción o registro de usuarios. Por lo general, la ingeniería y desarrollo involucrado en este tipo de equipos los hace más costosos que los lectores de proximidad y de credenciales móviles.

Lectores para credenciales móviles

Las credenciales móviles están aumentando en popularidad y son una opción cada vez más común en nuevos proyectos. Sin embargo, a pesar de la disponibilidad casi que inmediata que implica los teléfonos móviles que se utilizan para este tipo de credenciales, es posible que proyectos ya existentes las unidades de lectura más antiguas no admitan las credenciales móviles.

Como resultado, los lectores creados con compatibilidad con BLE, NFC o WiFi, generalmente deben instalarse para reemplazar unidades antiguas para poder usar la autenticación móvil en los sistemas de acceso existentes.

Estas credenciales “virtuales” también pueden ser representadas por aplicativos móviles con códigos QR que se escanean en un lector visual con capacidad de captura de códigos para autenticar al usuario. Sin embargo, esto puede representar una brecha de seguridad si no se implementan estrategias como la generación dinámica de códigos QR para evitar la suplantación.

Lectores de múltiple factor

Fuente: hubtech.co.ke

Fuente: hubtech.co.ke

Los lectores multifactor aceptan dos o más tipos de credenciales. Este tipo de lectores generalmente se usan en situaciones de alta seguridad, donde requerir dos o más formas de credenciales agrega una capa de seguridad o para permitir que los usuarios elijan cómo se autentican, por ejemplo, si un usuario olvida o pierde su tarjeta, puede autenticarse con PIN, o registro facial.

Estos equipos también pueden tener varios métodos de autenticación biométrica como reconocimiento facial y huella, más otras tecnologías como proximidad y móviles (BLC, NFC).

Sin embargo, es importante tener en cuenta que cada credencial adicional representa un costo mayor no solo económico, también de implementación al configurar más parámetros, un mayor nivel de soporte y administración.

OSDP y Wiegand

Wiegand y OSDP son protocolos que permiten la comunicación entre lectores y controladores, pero los lectores normalmente no son compatibles con ambos y existen diferencias entre los dos protocolos que son clave tener en cuenta para la correcta especificación e implementación.

Wiegand

Wiegand es un protocolo de comunicación entre el dispositivo lector y la unidad de control. Es antiguo pero compatible con la mayoría de los lectores en el mercado, sin embargo, Weigand no está encriptado, lo que presenta un mayor riesgo seguridad ya que los datos puedan ser interceptados. En comparación con OSDP, Wiegand también admite una distancia de cableado máxima más corta para la comunicación con el controlador. Otra consideración común es que la protección contra manipulaciones requiere cables adicionales que no forman parte del estándar Wiegand, lo que crea un costo adicional durante la instalación.

OSDP

El protocolo de dispositivo abierto supervisado (OSDP) es un estándar patentado desarrollado por SIA. Este protocolo ofrece una mayor ciberseguridad al admitir de forma nativa el cifrado en AES de 128 bits. También permite una mayor distancia de cableado y comunicación bidireccional entre lector y controlador. Esta funcionalidad de comunicación en doble vía permite la configuración dinámica de salidas como indicadores tipo LED, alarmas, etc. en tiempo real.

OSDP también permite que la transmisión de datos se gestione por etapas, lo que proporciona un mayor rendimiento general del flujo de datos desde las credenciales y hacia el controlador. Sin embargo, OSDP no es tan ampliamente compatible como Wiegand con lectores/controladores y con frecuencia, puede tener un mayor valor.

Tipos de lectores según el factor de forma

Los lectores vienen en una variedad de formas, tamaños y tipos de montaje. Los tres factores de forma más comunes son montajes en pared, montura delgada y teclados.

Lectores de montaje en pared

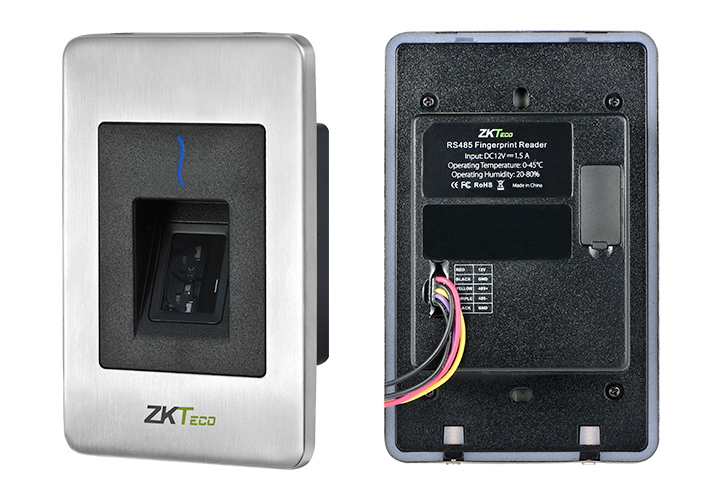

Lector biometrico de huella para montaje sobre pared. Fuente: zkteco.com

Lector biometrico de huella para montaje sobre pared. Fuente: zkteco.com

Los soportes de pared generalmente están diseñados para la superficie ancha y plana de las paredes donde no hay una preocupación por el espacio en el sitio de instalación. Los soportes de pared vienen en una variedad de tamaños. Si bien, los lectores más pequeños a menudo se pueden montar directamente en paneles de yeso o mampostería con tornillos, las unidades más pesadas pueden requerir hardware de montaje adicional, como soportes, para el caso de control vehicular. Los formatos de lectores de montaje en pared disponibles comercialmente incluyen RFID sin contacto, BLE/NFC móvil y biometría.

Lectores de montaje base delgada

Lector BioEntry R2. Fuente: supremainc.com

Lector BioEntry R2. Fuente: supremainc.com

Para los puntos de acceso donde los lectores montados en la pared no son una opción, por ejemplo, las paredes de vidrio adyacentes a las puertas, los lectores de montaje o base delgada son una solución común. Estos lectores tienen una forma delgada, por lo general de sólo unas pocas pulgadas de ancho y están diseñados para instalarse en superficies con poco espacio o estrechas.

Debido a que las superficies de montaje de este tipo de lectores suelen ser metálicas, las instalaciones pueden requerir cable blindado y conexión a tierra para evitar interferencias. A pesar de su perfil delgado, estos lectores también están disponibles en formatos biométricos, sin contacto y móviles.

Teclados

Fuente: hikvision.com

Fuente: hikvision.com

Los teclados agregan un conjunto integrado de botones y aceptan PIN (números de identificación personal) para autenticar el acceso. Si bien, los teclados pueden reducir los costos operativos de acceso al eliminar la necesidad de credenciales físicas o de software emitidas adicionales, los PIN se pueden compartir y espiar fácilmente, lo que presenta un riesgo de seguridad.

Criterios para elegir lectores

Son varios los criterios a tener en cuenta en la elección o especificación de los lectores para los proyectos de control de acceso entre los más importantes están:

Reconocimiento del tipo de implementación:

En implementaciones nuevas o desde cero, junto con el usuario se pueden determinar las necesidades, niveles de riesgo en los puntos de control. Para estos casos , escoger lectores que acepten credenciales móviles y a la vez proximidad puede ser la mejor opción en puntos de alto tráfico de personas y para puntos de alta seguridad y bajo tráfico de personas,m los dispositivos biométricos y/o de múltiple factor pueden ser los indicados.

Implementaciones existentes en donde se desea agregar o eliminar tecnologías de contacto y cambiar a tecnologías sin contacto como el reconocimiento facial. Para ello siempre será necesario determinar las condiciones y características de los sistemas que ya están en funcionamiento, revisar la compatibilidad de “Lector/Controlador” y los protocolos de comunicación aceptados. Puede ser más fácil implementar tecnologías de credenciales móviles al solo tener que cambiar los lectores. Implementaciones de reconocimiento facial puede aumentar el grado de complejidad, dado que hay una dependencia indirecta del sitio de instalación y condiciones de iluminación, en donde será importante acatar las recomendaciones de los fabricantes sobre las recomendaciones de instalación de este tipo de sistemas.

Anillos de seguridad

Generalmente los puntos de valor o críticos de la operación en las empresas o industrias están en el interior y deben superarse varios “anillos de seguridad” para el ingreso a estos sitios. Por ejemplo, un data center en una edificio de oficinas se encuentra ubicado en un área clasificada y para llegar al sitio debe pasar por varios puntos de control como una portería, luego una recepción, un piso determinado y/o cuarto o área donde solo personal autorizado debe ingresar. Así, de forma similar ocurre para el caso de bóvedas, almacenamiento de productos de alto valor o de riesgo biológico, laboratorios especializados etc.

De este modo, desde el anillo externo hacia el interior de los puntos críticos se debe ir aumentando el nivel de seguridad de los elementos lectores para el sistema de control de acceso. Así en una recepción o portería se pueden implementar lectores de proximidad o de credenciales móviles y en puntos internos y de acceso restringido, se pueden incorporar dispositivos lectores de mayor nivel de seguridad.

De este modo, el objetivo es especificar una solución costo efectiva que sea segura, funcional y a la vez sea viable desde el punto de vista económico.

En términos más generales, una vez que se seleccionan los lectores, es difícil volver atrás y cambiar la elección de credenciales sin tener que reemplazar a los lectores. El software de los lectores generalmente no se puede actualizar para admitir nuevos tipos de credenciales, por lo que requieren un nuevo hardware.

Aspectos físicos de instalación

Algunas de las consideraciones clave al seleccionar un lector son el rango desde el cual necesita la credencial y el lector para interactuar, la ubicación en la que se instala el lector y la infraestructura requerida para el lector.

Rango o alcance

El rango es un factor importante en la selección de un lector ya que el lector debe recibir los datos de la credencial lo suficientemente lejos para permitir una entrada sin inconvenientes, pero lo suficientemente cerca como para no generar el riesgo de una entrada no autorizada.

Proximidad o RFID tiene tres categorías de rango o alcance: corta de 15 cm a 20 cm, media 80 cm a 1,20 mts (puntos de acceso vehicular) y larga hasta 10 mts (puntos de ingreso vehicular como parqueaderos y peajes.

Móvil: los lectores móviles generalmente pueden leer hasta 8 mts, pero se sintonizan para leer dentro del rango de 7 cm a 10 cm como medida de seguridad para evitar desbloquear y dejar entrar a alguien sin darse cuenta antes de que el usuario llegue a la puerta.

Biometría: el rango de la lectura biométrica varía, desde cero distancia, es decir el contacto directo con los sensores (huellas dactilares, huellas de la palma de la mano) hasta 25 cm hasta 45 cm para lectores de reconocimiento facial a una altura de montaje compatibles con los estándares locales o recomendaciones del fabricante.

Ubicación

El sitio de instalación del lector es otra consideración al seleccionar un lector. Particularmente para instalaciones al aire libre, las condiciones del sitio pueden afectar su selección. Aunque la apariencia externa puede no variar entre un lector adecuado para uso en exteriores y uno que no lo es, los lectores aptos para exteriores están diseñados y muchos incorporan un sellado interno para protegerlos contra la humedad y temperaturas muy bajas o congelación. Los lectores diseñados para uso en exteriores se identifican con frecuencia como "encapsulados" en las hojas de datos.

La superficie de montaje es otra consideración importante. Esto se aplica tanto al montaje de la unidad, donde diferentes superficies pueden requerir diferentes accesorios de montaje como soportes o adaptadores para el cableado. Las superficies de montaje metálicas, por ejemplo, pueden requerir cable blindado y conexión a tierra.

Infraestructura Requerida

Dos requisitos básicos pero importantes para la instalación del lector son la alimentación de energía y el tipo de comunicación.

Alimentación: actualmente muchos lectores pueden funcionar con PoE y con 12 V CC/24 V CC, pero los lectores especializados, como los de multiple factor y de largo alcance, pueden tener requisitos diferentes y de mayor potencia. Por lo general, los lectores de proximidad y de credenciales móviles son dispositivos de bajo consumo de corriente, entre 50 y 100 miliamperios.

Datos: los lectores se conectan comúnmente a controladores con cables de par trenzado sin blindaje (UTP), Cat5/5e/6, pero los tipos de lectores autónomos o standalone pueden requerir calibres de cable especiales o con características particulares como cables con drenaje o blindaje. Identificar el protocolo de transmisión entre el lector y el controlador es crucial ya que Wiegand usa al menos 4 hilos mientras que OSDP que usa RS485 solo requiere 2 hilos.

En términos más generales, una vez que se seleccionan los lectores, es difícil volver atrás y cambiar la elección de credenciales sin tener que reemplazar a los lectores. El software de gestión de los lectores generalmente es de terceros o licenciado y en muchos casos así se pueda actualizar no hay garantía que se puedan admitir nuevos tipos de credenciales, por lo que un cambio de tecnología de lectores implique un cambio adicional de nuevo hardware.

Conclusión

La elección del equipo lector adecuado en el control de acceso es crucial para garantizar la seguridad y eficiencia del sistema, ya sea optando por lectores de tarjetas de proximidad, biométricos, credenciales móviles o de múltiple factor, es esencial considerar el nivel de seguridad requerido, el número de usuarios, la integración con otros sistemas y el entorno de instalación. Al evaluar estas variables, se podrá seleccionar la mejor opción que se ajuste a las necesidades específicas del proyecto.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.