- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

Consideraciones de seguridad en instalaciones de Control de Acceso

Los sistemas de control de acceso desempeñan un papel fundamental en la seguridad de instalaciones comerciales, industriales y residenciales. La eficacia de estos sistemas no solo depende de la tecnología utilizada, sino también de la instalación adecuada. Aquí explicaremos en detalle las consideraciones y buenas prácticas que los profesionales deben tener en cuenta al implementar sistemas de control de acceso para garantizar los niveles mínimos de seguridad para el sistema.

Si bien, los sistema de control de acceso están orientados a la seguridad, tener en cuenta algunos aspectos relacionados con su instalación y puesta a punto para evitar sean vulnerables agrega capas de seguridad al sistema y el costo de implementarlas es prácticamente nulo. En esta guía veremos:

- Identificación del área protegida.

- Exposición del cableado.

- Protección de gabinetes y racks de servidores.

- La utilidad del tamper y alarmas anti manipulación.

- Integración con videovigilancia y detección de incendios.

- Seguridad desde el diseño.

Identificación del área protegida

Identificar el área protegida en un sistema de control de acceso es una parte esencial del diseño e implementación de la seguridad.

El lado seguro o área controlada de un espacio suele ser el área interior del recinto, sin embargo hay casos que difieren, como el de las prisiones u otras aplicaciones en las que se intenta confinar temporalmente a las personas, o en procesos de alto riesgo como laboratorios biológicos, animales peligrosos etc.

Cuando se controla el acceso a una puerta, la intención es mantener a aquellos que no están autorizados o no tienen acceso en el "lado no seguro", para que lo que esté en el interior permanezca, de alguna forma, aislado. Esto también se llama el lado "seguro". Aunque el uso exacto de estos términos puede variar, en la mayoría de los proyectos se caracteriza el "interior de la puerta cerrada" como el área segura.

Algunas estrategias y consideraciones clave para lograr una identificación efectiva del área protegida:

Análisis de Riesgos y Requisitos

Antes de implementar un sistema de control de acceso, realiza un análisis detallado de riesgos y requisitos de seguridad. Esto ayudará a determinar qué áreas necesitan protección y qué nivel de acceso se debe asignar a cada zona.

Mapa detallado de la instalación

Crea un mapa detallado de la instalación indicando claramente las áreas críticas que requieren protección. Esto puede incluir áreas con información sensible, salas de servidores, almacenes de productos de alto valor, entre otros.

Identificación de puntos de entrada

Identifica y clasifica los puntos de entrada a las áreas protegidas. Estos pueden ser puertas, portones, puntos de acceso electrónicos, o incluso escaleras y ascensores. La vigilancia efectiva de estos puntos es esencial para el control de acceso.

Ubicación del controlador

La ubicación del equipo de control, de tipo gabinete, en el lado no seguro lo convierte en un objetivo para aquellos que intentan forzar la entrada o vulnerar el sistema, ya que el lado no seguro carece de control. Aunque esto puede parecer evidente, a menudo se pasa por alto, por lo que es necesario tomar medidas para mitigar el riesgo. Es fundamental instalar la mayor parte del hardware de control de acceso, como controladores, fuentes de alimentación y cableado, en el lado seguro del punto de control.

Incluso después de ubicar el controlador en el lado seguro, es prudente instalarlo en una ubicación discreta, como dentro de las placas del techo falso, si es posible, para que quede fuera del alcance o de la vista de las personas.

Validación de acceso con doble lector

Es importante tener en cuenta que en algunos casos de control de acceso, albas lados de la puerta, es decir, tanto el área externa como interna, se consideran áreas seguras y debe garantizarse el regusto en ambos sentidos. De este modo se deben implementar los equipos de lectura de credenciales tanto para entrada como para salida.

En estos casos, se debe ponderar cuál de los dos lados puede ser más crítico desde el punto de vista de la seguridad y así determinar la ubicación de electroimanes. Si esto no es viable porque ambos lados de la puerta son áreas con el mismo nivel de criticidad, lo ideal es utilizar mecanismos de bloqueo de puerta internos, como electro chapas o cilindros tipo émbolo empotrados dentro de la puerta, para evitar su manipulación en cualquiera de las áreas.

Exposición de cableado

Fuente: jksistemas.com.co

Fuente: jksistemas.com.co

Cuando se trata de control de acceso, se debe evitar que durante el proceso de instalación el riesgo de que cualquier cableado de alimentación/control quede expuesto.

Cuando esto pasa, queda en riesgo el punto de control de acceso y la integridad de los equipos por la posible generación de cortos intencionales, o simplemente la liberación de la puerta a voluntad. Esto aplica para cableado de los elementos de lectura, equipos de bloqueo, paneles de control y tomas de energía. Evitar la exposición innecesaria de cables, especialmente en áreas accesibles al público, y asegurar que estén protegidos contra daños físicos y manipulaciones es esencial.

Protección de gabinetes y racks de servidores

Borer Chapa de Seguridad para Rack o Gabinete. Fuente: cpvmicro.com

Borer Chapa de Seguridad para Rack o Gabinete. Fuente: cpvmicro.com

Es importante mantener cerrados los armarios o gabinetes con paneles de control y las salas de servidores que albergan las bases de datos del sistema.

Los sistemas de control de acceso tradicionales utilizan paneles centrales o servidores para la gestión del sistema incluso las fuentes de energía y UPS’s se suelen instalar en armarios centralizados.

La política de TI o de seguridad del edificio generalmente establece que estas ubicaciones se mantengan cerradas y solo tengan acceso personas con el perfil adecuado. Por lo tanto, es natural que estas puertas estén comúnmente controladas por el mismo sistema de acceso que protege el sitio.

En la mayoría de los casos, los sistemas de control de acceso pueden integrar elementos de control para gabinetes o racks con cerraduras de manija giratoria electrificada y cerraduras magnéticas cilíndricas que reemplazan la original del rack. Algunas chapas para racks tienen lectores de tarjetas Wiegand integrados directamente en la unidad de bloqueo.

Gabinete de control de acceso con chapa. Fuente: segmexico.com.mx

Gabinete de control de acceso con chapa. Fuente: segmexico.com.mx

Si bien en la mayoría de los casos hay un consenso de que el costo de agregar armarios de control principales al sistema de control de acceso a las instalaciones es relativamente bajo, también se considera, y es una buena práctica que los gabinetes de los controladores deban permanecer cerrados con llave. Cuando el costo o la necesidad de agregar control de acceso a los racks es difícil de justificar, un sistema bien administrado de cerraduras y llaves mecánicas, puede minimizar el riesgo de daños.

La utilidad del tamper y alarmas anti manipulación

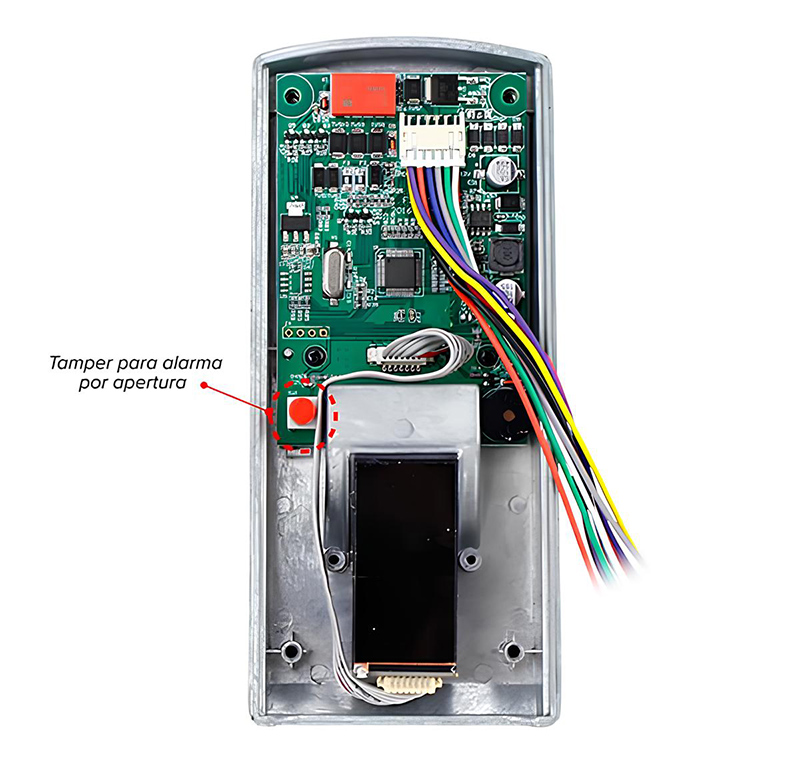

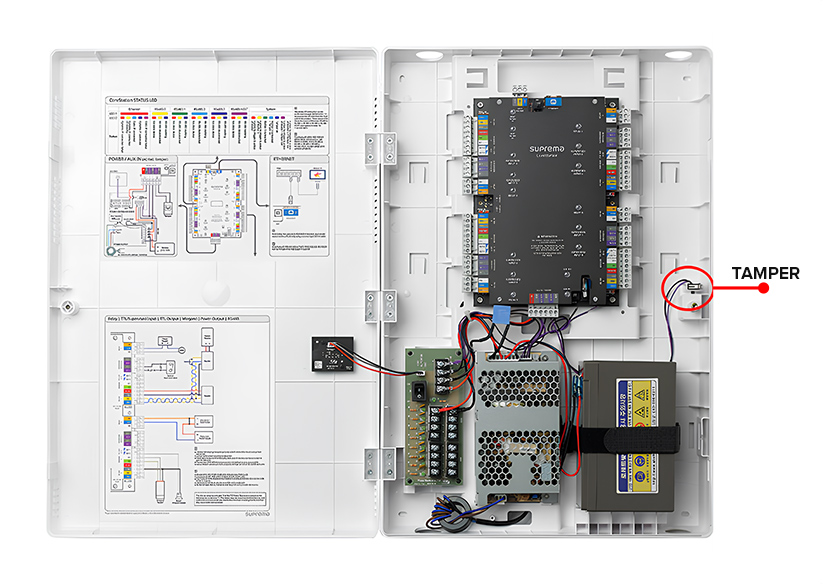

Muchos dispositivos y paneles incluyen un "interruptor de manipulación" que detecta cuando un dispositivo se ha removido de su punto de montaje o se ha abierto un panel de control. Desafortunadamente, estos interruptores a menudo se dejan desinstalados o desconfigurados por desconocimiento, faltas de políticas de seguridad o para enviar alarmas, ya que no “representan una característica principal” del sistema.

Los interruptores anti sabotaje, también conocidos como “tamper”, configurados correctamente, pueden notificar a las personas encargadas o a las centrales de monitoreo cuando se produce una manipulación en cuestión de segundos y tomar las medidas respectivas.

Controlador/lector con alarma de tamper. Fuente: DHGate.com

Controlador/lector con alarma de tamper. Fuente: DHGate.com

Los diseñadores de controladores integrados suelen incluir un “tamper” o interruptor de manipulación que detecta cuando el equipo es removido de su punto de instalación. Mientras este elemento está activo, el sistema bloquea la puerta y no permite que se realicen más lecturas de credenciales, PIN o huella.

Controlador en gabinete ENCR-10. Fiente: supremainc.com

Controlador en gabinete ENCR-10. Fiente: supremainc.com

Existen diferentes tipos de “tamper”, algunos son del tipo mecánico que usa micro-switch y otros son de tipo óptico que utiliza un emisor de infrarrojos para detectar el movimiento o la separación del equipo. En cualquier caso, su uso cumple una función valiosa en la protección del controlador y del punto de acceso al mitigar el riesgo.

Integración con videovigilancia y detección de incendios

Fuente: axis.com

Fuente: axis.com

Son soluciones en donde se pueden hacer integraciones entre el sistema de control de acceso y sistemas de videovigilancia. El hecho de tener una o varias cámaras justo en el punto de acceso, hará que las personas sepan que están siendo supervisadas o grabadas y esto podrá no solo mitigar el fraude o validar la identidad de la persona cuando se registran por el punto de control. Esto también servirá de retroalimentación al personal de seguridad para generar conciencia, y además, podrán detectar fallas en los cierres de las puertas o puertas que se quedan abiertas por accidente o de manera forzada.

Fuente: eduardovillafuerteblog.wordpress.com

Fuente: eduardovillafuerteblog.wordpress.com

Ya sea por aplicación de normativas en detección de incendio o por disposiciones de códigos de construcción, la integración de control de acceso físico con los sistemas de detección de incendio son algo muy común en proyectos de seguridad electrónica. En este punto, la planificación y especificación desde el diseño son cruciales en términos de infraestructura, cableado, tipos de señal y dispositivos asociados. Lo más común es que desde el sistema de detección de incendios se envíen señales de desactivación de puertas mediante pulsos de contacto seco, señales que claramente deben ser supervisadas electrónicamente, siguiendo las instrucciones del fabricante del sistema de detección. Además, por parte del sistema de control de acceso, se debe garantizar que los equipos de retención puedan funcionar y liberar las puertas en condiciones de suministro de energía normal y en ausencia de ella. Supervisar los puntos de liberación de puertas de emergencia o de evacuación con cámaras de videovigilancia, es una buena práctica y genera trazabilidad en las investigaciones que se deban hacer.

Protocolos seguros

Aunque no se trata de una consideración de seguridad física, como la protección de cables, cerraduras de gabinetes o interruptores de manipulación, el uso de protocolos como OSDP, que ofrece la opción de monitorear o supervisar la comunicación entre el lector de credenciales y el controlador, es un aspecto de seguridad que proporciona una capa adicional de prevención ante riesgos de manipulación o intervención.

A diferencia de Wiegand, que es un protocolo de tipo unidireccional, es decir, solo envía datos desde el lector al controlador, OSDP es bidireccional y puede alertar a los usuarios del sistema si alguien separa físicamente el dispositivo del sistema.

Para obtener más información sobre OSDP, puede consultar nuestra nota sobre este protocolo y su comparación con Wiegand.

Proyectos más seguros y estables

La instalación de sistemas de control de acceso no es simplemente una cuestión de conectar dispositivos, esto requiere una planificación detallada, evaluación de riesgos, selección de tecnología adecuada y la implementación de prácticas que garanticen la seguridad y la eficacia del sistema a lo largo del tiempo. Al abordar estas consideraciones de manera integral, los profesionales de seguridad pueden estar seguros de que están proporcionando soluciones robustas y fiables para proteger activos y personal.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.