- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

El uso de VPN en los sistemas de Seguridad Electrónica

En la actualidad la seguridad electrónica hace cada vez más parte del mundo del IoT y por consiguiente los dispositivos conectados son blancos constantes de posibles amenazas cibernéticas. Las VPN pueden ser una alternativa para crear una barrera y mitigar el riesgo. En este artículo revisamos que son las VPN, cómo funcionan y cuáles son sus ventajas para todo sistema de seguridad electrónica.

En la era digital actual, los sistemas de videovigilancia y en general de seguridad electrónica tienen un papel crucial en la seguridad tanto en el ámbito público como en el privado. Las cámaras de seguridad son ampliamente utilizadas para monitorear diferentes tipos de escenarios y actividades de las personas. Sin embargo, con el aumento de los ataques cibernéticos el acceso a las imágenes y datos de videovigilancia también pueden representar un riesgo para la seguridad y la privacidad si no se protegen adecuadamente. Es ahí donde las redes privadas virtuales (VPN, por sus siglas en inglés) emergen como una de las acciones a tomar para asegurar la seguridad en la transmisión y el acceso a los datos de estos sistemas.

En este artículo, analizamos el uso de VPN en videovigilancia, teniendo en cuenta los siguientes aspectos:

¿Qué es una VPN?

Una VPN es una red privada que se crea utilizando la infraestructura de una red pública, como Internet. Permite cifrar y proteger la conexión entre un dispositivo y un servidor remoto estableciendo un túnel de comunicación seguro a través de Internet para conectar dos o más puntos finales. Estos puntos finales o equipos de extremo a extremo pueden ser cualquier dispositivo de red dentro la VPN, como una estación de trabajo o un dispositivo móvil, una cámara de seguridad, NVR etc.

Históricamente, las redes privadas virtuales (VPN) se han utilizado en sistemas complejos y de gran número de equipos para proteger los datos, pero también se pueden usar en sitios más pequeños, incluso en aplicaciones residenciales con un costo relativamente bajo.

En el contexto de la de los sistemas de videovigilancia, la VPN se utiliza para proteger la transmisión y el acceso a las imágenes de las cámaras de seguridad. A través de esta conexión segura, los datos de video, audio (si lo incorpora) y control se cifran y se transmiten de manera privada, evitando que terceros no autorizados puedan acceder a ellos.

Cómo funciona una VPN

El cifrado de los datos crea una conexión segura de un extremo a otro manteniendo la privacidad de los datos. El equipo que transmite la información en lugar de acceder directamente a Internet, todo el flujo de datos pasa a través de este túnel cifrado y son dirigidas al servidor VPN, luego este se encarga de conectarse a los sitios web o servicios en línea que deben recibir la información. De esta manera, la dirección IP real del equipo queda oculta y es “reemplazada” por la dirección IP del servidor VPN, protegiendo de esta manera la “identidad” y ubicación de los dispositivos.

Protocolos VPN

Los protocolos de VPN determinan cómo se enrutan los datos entre el equipo conectado a la red y el servidor de VPN. Cada protocolo tiene sus propias características, algunos protocolos tienen un enfoque de aumentar la velocidad, mientras que otros mejoran la privacidad y la seguridad de los datos.

OpenVPN

Este protocolo es de código abierto, altamente configurable. Utiliza SSL/TLS para el cifrado y la autenticación OpenVPN también se está convirtiendo rápidamente en un estándar de la industria, dado que es compatible con una amplia variedad de sistemas operativos y dispositivos, es muy versátil y fácil de implementar.

PPTP

El protocolo de túnel de punto a punto (PPTP) es uno de los protocolos de VPN más antiguos. Es ampliamente compatible con diversos sistemas operativos. Es fácil de configurar y ofrece una velocidad de conexión moderada, su nivel de seguridad no es el más alto, ya que se ha demostrado que puede ser vulnerable a ataques, por lo que se está empezando a usar menos desde que existen protocolos más rápidos y seguros.

L2TP/IPSec

El protocolo de túnel de capa 2 es otro protocolo común. Esta combinación de protocolos ofrece una mayor seguridad en comparación con el PPTP. El L2TP crea un túnel para transmitir los datos, mientras que el IPsec proporciona sólidas medidas de seguridad a través de la autenticación y el cifrado de los datos, pero puede ser un poco más lento debido a la mayor cantidad de procesos de cifrado.

SSTP

El protocolo de túnel de sockets seguros (SSTP) está totalmente integrado al sistema operativo de Microsoft. utiliza SSL/TLS para el cifrado. Al ser desarrollado por Microsoft, se integra bien con sistemas operativos Windows y ofrece una buena combinación de seguridad y rendimiento. Sin embargo, su compatibilidad con otros sistemas operativos es limitada.

Topologías VPN

Hay dos configuraciones de VPN comunes que se utilizan en la videovigilancia:

- VPN de sitio a sitio

- VPN de acceso remoto

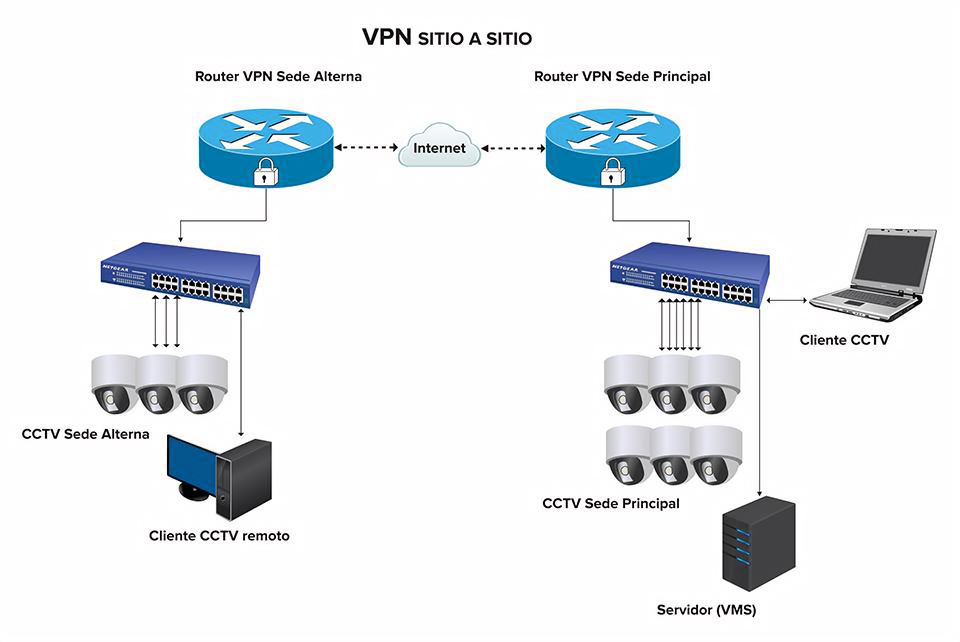

VPN de sitio a sitio

Una VPN de sitio a sitio conecta una ubicación con otra, como una oficina principal y una oficina satélite. En seguridad, esto se puede usar para conectar las LAN de cámaras de dos instalaciones para que se puedan administrar y ver como una sola, desde cualquier ubicación. Esta topología es usada especialmente en empresas grandes o aplicaciones multi-sitio.

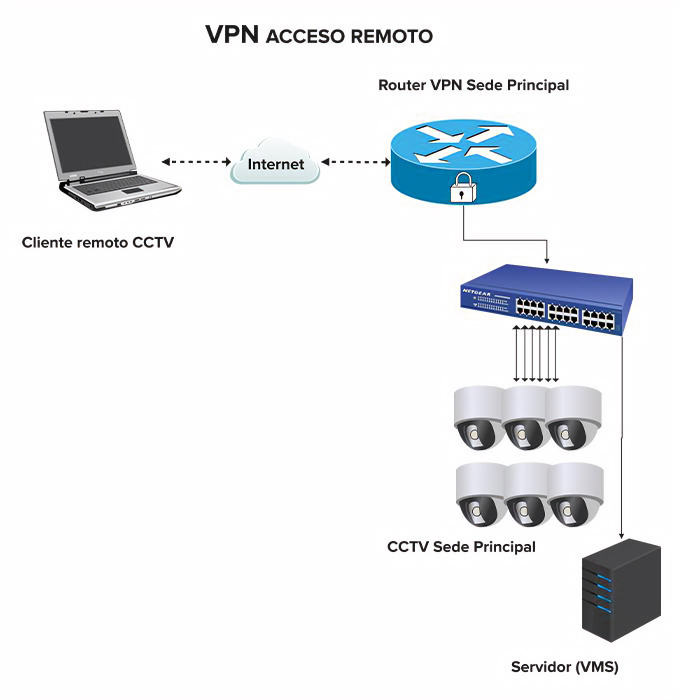

VPN de acceso remoto

Esta es otra configuración común, se usa para un solo dispositivo, como una computadora portátil o un dispositivo móvil, para conectarse de manera segura a la red de videovigilancia.

Esta topología es utilizada por individuos o empleados que necesitan acceder a la red administrativa o de seguridad de una organización desde ubicaciones remotas, como su hogar o un lugar de trabajo temporal. También, este tipo de VPN se puede usar para conectar usuarios remotos a una red de seguridad para visualización o para tareas de configuración y/o solución de problemas para integradores.

Beneficios y desventajas

La implementación de las VPN ofrece varios beneficios clave para los usuarios y las organizaciones:

- Seguridad

- Trazabilidad en el manejo de los datos y del acceso

- Confiabilidad

Seguridad

Al utilizar una VPN, las imágenes y datos de los dispositivos de videovigilancia o de otros sistemas de seguridad se cifran antes de transmitir a través de Internet. Esto impide que terceros no autorizados puedan interceptar y acceder a la información confidencial. De este modo se agrega un nivel mayor de seguridad cibernética en comparación con otros procedimientos como el reenvío de datos por redireccionamiento de puertos o por acceso remoto usando DDNS.

Trazabilidad en el manejo de los datos y del acceso

Las VPN permiten a los responsables de la seguridad acceder a las cámaras de vigilancia y a los registros desde ubicaciones remotas. Ya sea desde un dispositivo móvil o una computadora, la conexión se mantiene segura y privada, lo que garantiza que solo las personas autorizadas puedan acceder a la información. Así se mantiene la información de registro al día, permitiendo una mejor auditoría sobre quién accede a qué dispositivo en un momento dado.

Confiabilidad y privacidad

Debido a que usan hardware dedicado, las VPN suelen ser más confiables que usar servicios en la nube o DDNS, que están fuera del control de los usuarios. Al utilizar una VPN, la dirección IP real del usuario se oculta y se reemplaza con la dirección IP del servidor VPN. Esto impide que alguien pueda rastrear la ubicación física de las cámaras y demás equipos que hagan parte del sistema.

Si bien los anteriores puntos representan clara ventajas hay básicamente dos aspectos que pueden impactar de una u otra manera su implementación y estos son:

- Complejidad

- Costo

Complejidad

La configuración de una VPN requiere experiencia y conocimientos en networking, no a un nivel avanzado, pero sí mayor al de un usuario que no ha tenido experiencia en este tipo de configuraciones y que de hecho en el gremio de la seguridad electrónica la mayoría de los instaladores no poseen. Incluso entre aquellos en el campo de TI, muchos nunca han establecido políticas de implementación para VPN.

Costo

El hardware y tiempo por parte de los implementadores que se requiere para la implementación de VPN agrega costos a los proyectos, y comparado con los servicios en la nube de fabricantes y otros procedimientos como el redireccionamiento de puertos o la aplicación de protocolos UPnP y DDNS(algunos pueden tener costo) que pueden ser gratuitos, hace que el costo de implementar VPN sin duda pueda ser mayor.

Conclusión

Dado el aumento de los ataques cibernéticos que cada vez son más severos y frecuentes a todo nivel, tanto en empresas como personas particulares, hacen que la implementación de las VPN sea una alternativa muy seria a considerar por las organizaciones y seguramente será cada vez más común en aplicaciones residenciales, personales y en PYMES.

Así mismo es importante tener en cuenta que la elección del protocolo de VPN dependerá de sus necesidades específicas, como una mayor velocidad y compatibilidad entre equipos, pero la seguridad es una prioridad, especialmente en conexiones móviles.

En cualquier caso, es fundamental utilizar una VPN de confianza y mantener la aplicación y el sistema operativo actualizados para garantizar una protección óptima de la privacidad y seguridad en línea.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.