- Escrito por: Jairo Rojas Campo

- Categoría: Tutoriales PRO

- Publicado:

Credenciales de control de acceso: cómo escoger la mejor opción

Con el impulso de nuevas tecnologías en control de acceso el uso de tarjetas físicas pareciera estar en descenso, pero no es así, existen múltiples tipos de tarjetas para control de acceso y aplicaciones derivadas del mismo, en esta nota veremos los formatos más comunes y sus características como una guía para escoger las más adecuadas según la necesidad.

Concepto básico de funcionamiento

La opción más común de tarjetas de control de acceso son las de tipo RFID (Identificación con radiofrecuencia). Casi el 90 % de los sistemas utilizan tarjetas o tags sin contacto construidos como dispositivos pasivos, es decir sin una fuente de energía permanente.

Interior de una tarjeta y un tag de proximidad

Interior de una tarjeta y un tag de proximidad

En el interior de la tarjeta o tag se dispone una antena y un microchip, al acercar la tarjeta a la fuente de radio frecuencia indicada se induce energía en la tarjeta gracias al proceso de transferencia de energía resonante, con esta energía se produce la comunicación de datos almacenados en la memoria interna de la tarjeta con el dispositivo lector, el cual lleva esta información al controlador en donde se compara la información de la tarjeta con la de la base de datos previamente almacenada y se produce el proceso de validación de la información.

Algunos fabricantes integran el dispositivo lector con el controlador en un solo dispositivo por lo general este tipo de soluciones se conocen como “stand alone”.

Los Principales fabricantes a nivel global

HID

Como parte de Assa Abloy, HID se ha convertido en el proveedor de credenciales del mercado de seguridad y OEM más común de productos para marcas de acceso como Lenel, Honeywell y Siemens. Los formatos más conocidos de HID son:

- Proximidad

Un formato más antiguo de 125 kHz, pero que todavía se utiliza y se especifica con regularidad incluso en sistemas nuevos.

- iClass:

Una 'tarjeta inteligente' de 13,56 MHz específica de HID Global

Debido a su importante participación en el mercado de EE.UU., HID comparte el uso de sus formatos de credenciales a una variedad de fabricantes de credenciales y equipos lectores.

NXP Semiconductors

Con sede en Europa, NXP participa en múltiples industrias además del acceso físico, ofreciendo componentes de credenciales 'sin contacto' que se utilizan en múltiples mercados: seguridad, finanzas e industria.

Con la adopción generalizada de los estándares ISO en las especificaciones de credenciales, NXP ofrece un catálogo de tipos creados según las especificaciones, que incluyen:

- MIFARE PROX

Formato de 125 kHz de NXP construido sobre los primeros estándares de las normas ISO, pero no tan ampliamente adoptado como las líneas de "Proximidad" de HID.

- MIFARE / DESFire

Un formato de tarjeta inteligente NXP basado en estándares ISO, que también opera en 13,56 MHz. El término 'DESFire' se introdujo a principios de la década de 2000 para distinguir el formato de las credenciales 'MIFARE Classic'. Las credenciales DESFire cuentan con un cifrado más fuerte que requiere chips de mayor rendimiento. El formato clásico ha sido objeto de mejoras por ser vulnerable a las suplantaciones y falsificaciones y las tarjetas con tecnología DESFire contrarrestaron esta amenaza.

Debido a que estas mejoras se realizaron solo en las credenciales, y los lectores MIFARE existentes aún podían usarse, el nuevo formato se conoció como 'MIFARE / DESFire'. La versión más reciente de DESFire es EV3, presentada en mayo de 2020.

A diferencia de HID, los formatos de credenciales de NXP son 'libres de licencia' y los estándares correspondientes están disponibles para uso en producción sin costo alguno.

La participación de mercado de NXP con los formatos MIFARE, DESFire es mayor fuera de los EE.UU., principalmente utilizados en Europa y Asia para el control de acceso físico.

Sin embargo, los mercados más fuertes de HID se encuentran en las Américas, especialmente en los EE. UU. A pesar del costo adicional de licenciar credenciales y lectores compatibles, la compañía también produce productos que utilizan los formatos NXP sin licencia y, como resultado, tienen una operatividad igual o mayor.

Frecuencias de operación: 125 kHz Vs 13,56 MHz

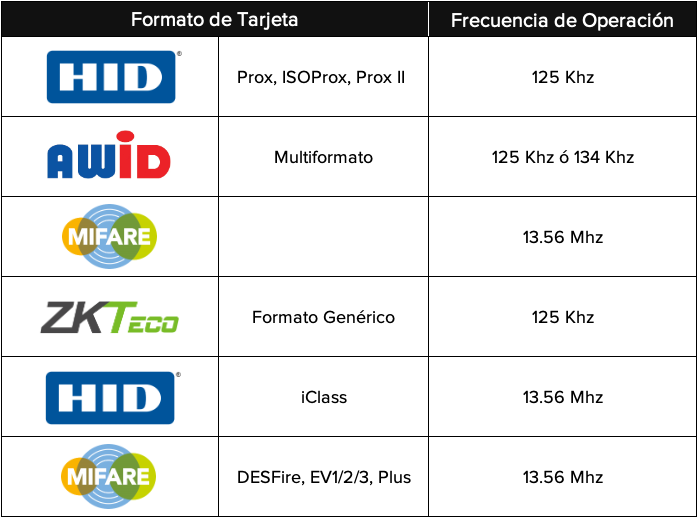

La frecuencia de RF de la credencial tiene un papel clave en su desempeño. Debido a que los lectores sólo pueden escanear credenciales que operan en frecuencias coincidentes específicas, este atributo es el primero a considerar.

Si la frecuencia y el formato no coinciden, las credenciales simplemente no se leen. El siguiente cuadro muestra la frecuencia de formatos populares:

Quizás la mayor diferencia entre las frecuencias de 125 kHz y 13,56 MHz es la seguridad de las credenciales. Los formatos de 125 kHz no son compatibles con el cifrado y se pueden espiar o falsificar fácilmente. Sin embargo, los formatos de 13,56 MHz están cifrados (normalmente AES de 128 bits o superior) y los datos de las credenciales sólo pueden ser leídos por un dispositivo al que se le haya dado específicamente la clave para hacerlo.

Cómo identificar los tipos de credenciales

Uno de los trabajos más desafiantes para los integradores y los usuarios finales es simplemente identificar qué credencial está utilizando un sistema que ya está implementado. En el mercado existen múltiples opciones sin garantías de compatibilidad para elementos que a simple vista parecen ser una tarjeta básica, son similares entre ellas y a menudo se cae en el error de creer que pueden funcionar en cualquier sistema pero no es así.

Diferentes tipos de formatos en credenciales de control de acceso

Diferentes tipos de formatos en credenciales de control de acceso

Es importante conocer tres atributos que no siempre están impresos o etiquetados en la credenciales y estos son:

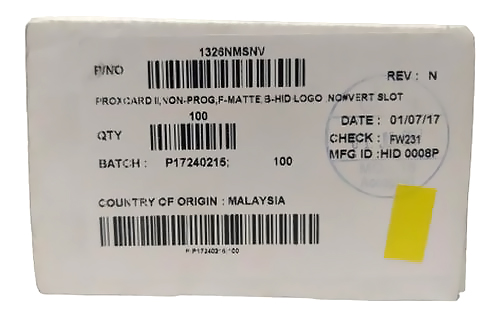

Nombre del formato

Esto designa cómo y cuántos datos transmite la credencial, generalmente definido por un estándar ISO para formatos Wiegand. Por ejemplo, PROXCARD II es el formato típico Wiegand de 26 bits de HID. La mejor manera de confirmar el formato utilizado por una tarjeta es ubicar una etiqueta de caja de tarjetas existentes.

Información del fabricante en la caja de tarjetas HID

Información del fabricante en la caja de tarjetas HID

En caso que esta información no esté disponible se pueden usar herramientas en línea que calculan o generan la salida hexadecimal de un formato específico.

Otro modo de obtener la información del tipo de tarjetas usadas en un sistema ya implementado es verificando el formato usado en la aplicación del software de administración de control de acceso, generalmente en los ajustes de configuración del lector y del titular de la tarjeta.

Código de instalación

Este atributo NO está impreso en la tarjeta en la mayoría de los casos. Esta información también se encuentra normalmente en las etiquetas de las cajas, pero se puede decodificar utilizando las mismas calculadoras en línea para el nombre del formato.

En ciertos casos, los sistemas de acceso deben configurarse para aceptar códigos de instalaciones específicos y algunos sistemas no muy robustos pueden limitar los códigos aceptables a un número específico. Sin conocer este código, no es seguro que las credenciales funcionen.

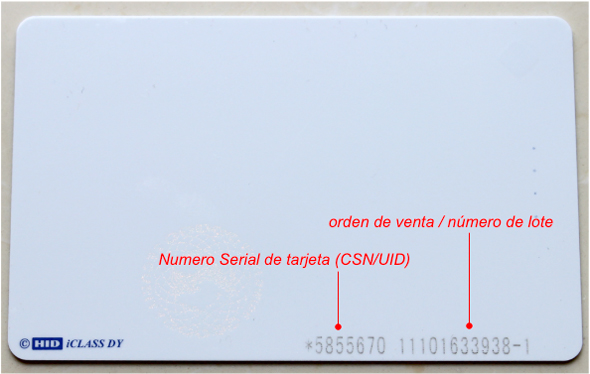

ID de tarjeta / número de serie (CSN / UID)

En muchos casos, el número de identificación está grabado o impreso en la tarjeta. Este número es el "ID único" que vincula a un usuario con una insignia específica. La misma identificación de tarjeta y la misma credencial codificada para instalaciones no se pueden emitir dos veces en el mismo sistema. Del mismo modo y como lo anotamos en el punto anterior solo en algunos casos se identifica el código de instalación.

Curiosamente, la información de orden de venta / número de lote impresa en la tarjeta a menudo no es utilizada por el sistema de acceso y solo se imprime para ayudar a investigar el origen de la tarjeta tal como se envió a un distribuidor, usuario final o distribuidor específico.

Diferencias entre los estándares ISO / IEC 14443

Las credenciales iClass de HID y las MIFARE de NXP, son muy similares y es fácil confundirlas, sin embargo, debido a que las primeras versiones del estándar dejaban espacio para la diferenciación, HID y NXP diseñaron sus estándares "compatibles" con una estructura de cifrado diferente.

El resultado final son ambas versiones de credenciales que cumplen con el estándar ISO 14443, pero no son completamente intercambiables. Para conciliar esta diferencia, ISO intervino el estándar 14443 para incluir las partes 'A y / o B' para separar las dos ofertas en el mercado de HID y NXP.

El número de serie básico predeterminado de las tarjetas se puede leer en las partes A y B, pero cualquier dato codificado en la tarjeta es ilegible entre las dos porque el estándar original dejaba espacio para la ambigüedad de implementación.

En general, debido a que el uso de los estándares de la 'Parte A' no conlleva ningún costo de licencia, muchos productos de mercado objetivo fuera de los EE. UU. y de bajo costo comenzaron a producirse.

Sin embargo, los lectores comercializados específicamente en los EE.UU. o de proveedores con una licencia de mercado global más amplia utilizan el cumplimiento de la 'Parte B' común a HID.

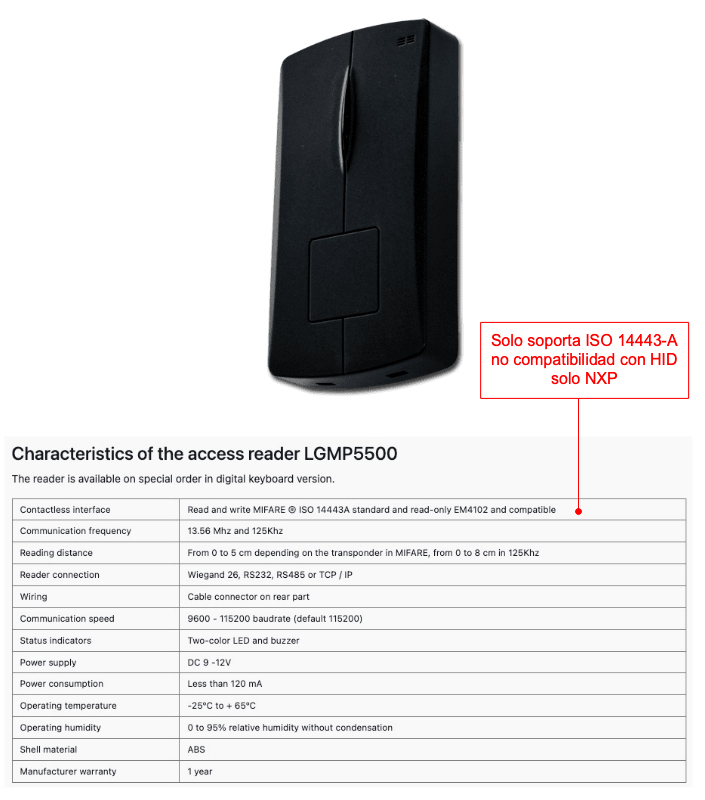

Por ejemplo, este lector A3M ( LGMP5500) admite 14443-A, pero no 14443-B, lo que significa que, en términos prácticos, no admite los formatos iClass de 13,56 MHz de HID, pero sí los formatos MIFARE de 13,56 MHz de NXP

Ejemplo de lector de proximidad con soporte del estándar ISO 14443-A

Ejemplo de lector de proximidad con soporte del estándar ISO 14443-A

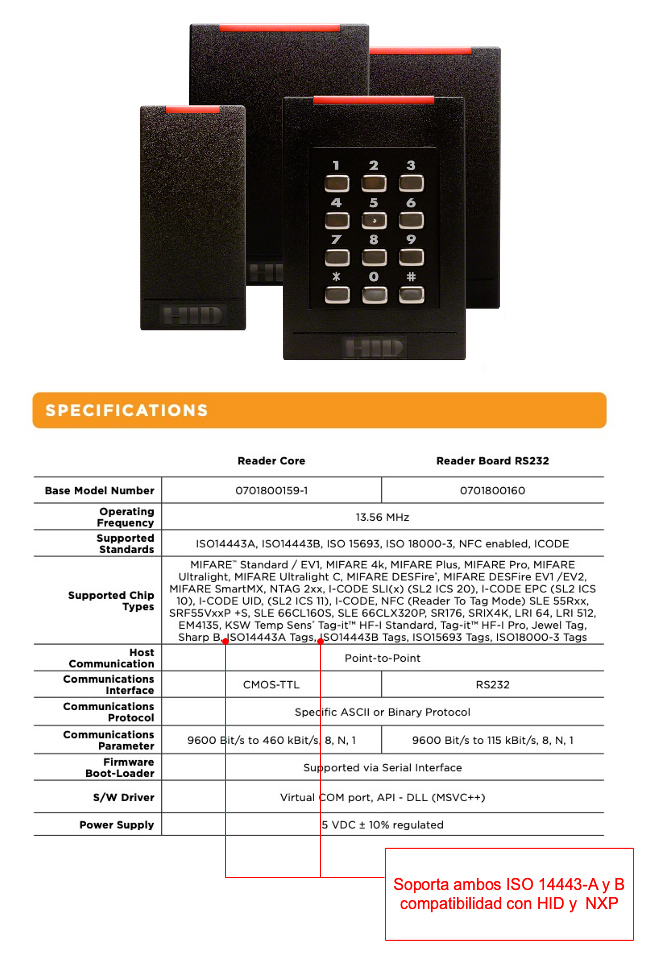

Otro ejemplo, los lectores HID iClass admiten tanto 'A' como 'B' junto con el 'CSN' no específico de ISO, de modo que cualquier tipo de credencial funcionará con estos lectores:

Ejemplo de lectores de proximidad con soporte de ambos estándares A y B

Ejemplo de lectores de proximidad con soporte de ambos estándares A y B

Interoperabilidad de tarjetas inteligentes de 13,56 MHz

Si bien la división 'Parte A y B' en ISO 14443 separa los formatos de ser iguales, no siempre significa que no se puedan utilizar entre sí. Partes del estándar ISO 14443 son iguales en ambas versiones A y B, incluido el número de serie de la tarjeta.

Para algunos sistemas de acceso, este es el número que identifica a los usuarios de manera única y, dado que este número no está codificado, se registrará en lectores de manera "no estándar".

Cadena de caracteres CSN / UID

Básicamente, hace referencia al identificador único de la tarjeta, es legible porque no está almacenado en los medios "encriptados". Muchas plataformas de control de acceso simples usan solo este número para definir un usuario y usan la base de datos interna para asignar derechos, horarios y privilegios.

Lectura / escritura codificada y aspectos relevantes sobre el CSN

Aunque, la gran mayoría de la información que es almacenada en la tarjeta está encriptada, es ilegible a menos que se utilicen lectores compatibles.

El uso del CSN solo no es suficiente en términos de seguridad, especialmente para los sistemas de acceso que utilizan la propia credencial para el almacenamiento y para la autenticación multi-factor, por ejemplo, biometría e implementaciones de alta seguridad.

En términos de seguridad, no todos los detalles de las credenciales están encriptados. El 'Número de serie de la tarjeta' (definido por las normas ISO) para las tarjetas de 13,56 MHz a menudo se puede leer independientemente del formato subyacente, el método de modulación o el cifrado.

El sistema puede utilizar el CSN como una identificación única, pero el conjunto de datos completo de la credencial no estará disponible.

Para sistemas más pequeños con solo unas pocas puertas y un centenar o menos de titulares de tarjetas, el uso del CSN como identificación principal es común debido a la facilidad de inscripción utilizando el CSN como números de credencial únicos.

Sin embargo, para sitios de alta seguridad donde el cifrado de identidad de acceso es requerido por estándar o cuando se usan credenciales para múltiples sistemas integrados, el uso del CSN para identificar a los titulares de tarjetas emitidas a menudo no está aprobado por ser inseguro y se requieren procesos de encriptación para tener los datos cifrados en la tarjeta.

Forma de las credenciales

Las formas de las credenciales no se limitan solo a tarjetas o llaveros, el tamaño y el método para alojar una credencial pueden incluir calcomanías, fichas, estuches para teléfonos celulares, entre otros.

Formas de credenciales más usadas según aplicaciones

Formas de credenciales más usadas según aplicaciones

La forma de la credencial a menudo es una consideración importante en la durabilidad general y la vida útil. Por ejemplo, si bien una tarjeta de PVC blanca puede ser ideal para imprimir una tarjeta de identificación y colgarla de un cordón, se puede doblar o romper fácilmente en un entorno difícil. Un llavero, aunque no es adecuado para imprimir una imagen, está diseñado para ser lo suficientemente duradero como para resistir el abuso, las exposiciones en entornos hostiles e incluso la inmersión en agua.

La elección correcta de la forma de las credenciales debe ser dictada por el usuario y el entorno del usuario y, en general, todos los tipos de credenciales principales tienen numerosas opciones de factor de forma para adaptarse.

Conclusión

En términos de sistemas de acceso con credenciales sin contacto, los formatos de las credenciales son los más importantes durante el diseño. La selección del lector debe tener en cuenta el formato de la credencial, y todas las credenciales o tags posteriores deben coincidir con esa elección.

En cuanto a la selección de la plataforma de gestión de acceso, el formato de las credenciales generalmente no importa, porque el lector mismo negocia la comunicación de credenciales. Siempre que la plataforma sea compatible con el lector, la elección de la credencial tiene un impacto marginal y la mayoría de los proyectos especifica los tipos de credenciales en función de la logística y la facilidad de compra, en lugar de las diferencias tecnológicas.

Sin embargo, una vez que se toma esta decisión, los cambios son costosos porque generalmente requieren el reemplazo de múltiples credenciales o dispositivos de lectura. Cambiar de un formato a otro puede costar miles y afecta a todos los usuarios, por lo que los cambios son poco comunes.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.