- Categoría: Videovigilancia

- Publicado:

Guía para Ciberseguridad y aseguramiento de cámaras IP BOSCH - Parte IV

Esta es la última entrega de la guía de características de ciberseguridad de los dispositivos de video IP Bosch, con instrucciones fáciles, paso a paso, para optimizar la seguridad en la instalación de cámaras IP.

Para consultar las demás partes de la guía:

TLS Uso de certificados de Fecha y Hora

Actualmente, hay 86 diferentes ataques en el Protocolo de Tiempo Neto (NTP) que figuran en la base de datos nacional de CVE de Estados Unidos. Si bien los dispositivos de video de Bosch no son vulnerables a estos ataques, los servidores de tiempo en una instalación pueden serlo. Una forma de mitigar la preocupación sobre las vulnerabilidades de NTP es utilizar los certificados TLS.

Utilizando el protocolo TLS junto con certificados firmados, una cámara puede realizar un protocolo de enlace seguro con un servidor de confianza. Esto permite que la cámara verifique la validez del certificado con el "reloj" del servidor. Esta vez, la validación se realiza hacia el final del "apretón de manos". Este método utiliza un "Servicio web" a tiempo el servidor realizará el protocolo de enlace. Este capítulo le mostrará los pasos para configurar el servidor y la cámara.

El ejemplo de este capítulo se basa en un escenario de instalación del dispositivo de grabación DIVAR IP y las cámaras Bosch con firmware 6.0 o superior. Los dispositivos de grabación Mark II vienen con IIS instalado junto con el servicio de video móvil (MVS). De manera predeterminada, los dispositivos se configuran con el servicio NTP en ejecución. Es posible que desee editar la "Fuente válida de Fecha y hora" para reflejar el "reloj del dispositivo".

Los elementos que deben verificarse antes de la configuración son los siguientes:

Tanto el servidor como la(s) cámara(s) deben utilizar la misma versión de TLS. Actualmente, todas las cámaras Bosch son compatibles con TLS 1.2. Esta es actualmente la versión recomendada de TLS que debe configurarse.

- Windows Server 2008 R2 es la mínima versión que admite TLS 1.2. Para verificar o configurar TLS 1.2 en un sistema Server 2008, consulte este artículo support article.

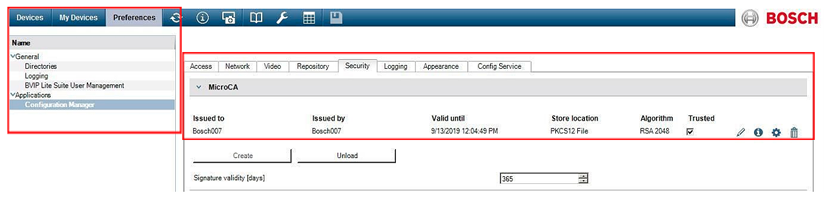

Necesitará un certificado de autenticación (CA) para firmar "solicitudes" tanto del servidor como de las cámaras. Este capítulo utiliza la "Micro CA" integrada en Bosch Configuration Manager.

En este escenario, el certificado "root" ya se ha creado, y solo usaremos la CA para firmar solicitudes:

Paso 1: IIS configuración parte 1

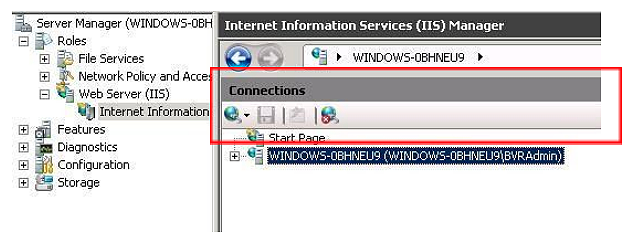

Desde el "Administrador del Servidor" en su dispositivo, seleccione:

- "Roles"

- "WebServer"

- "ISS Manager "

En el espacio "Administrador", sombree su servidor:

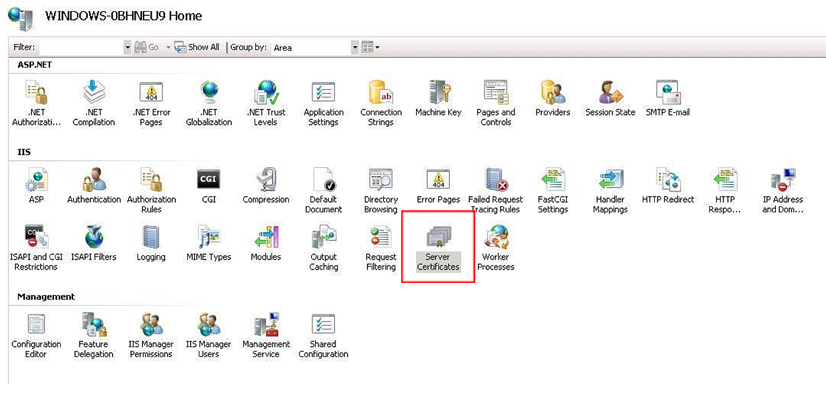

Una vez resaltado, verá un menú gráfico con varias opciones de selección. Seleccione "Server Certificates".

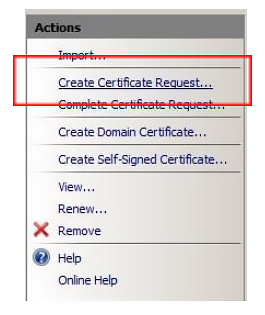

Una vez seleccionado, en el menú de la derecha (Acciones), seleccione “Create Certificate Request….”

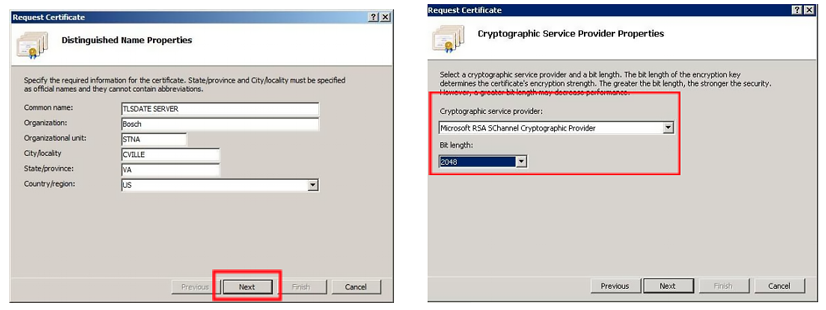

Esto abrirá un asistente:

• La página uno requiere información general del certificado. Después de completar, seleccione "Next"

• La página dos le permite seleccionar el " Cryptographic service ". Deje el " Microsoft RSA " predeterminado.

- Seleccione "Bit Length" que corresponde con la longitud de bit del certificado root de su certificado de autenticidad.

- Seleccione "Next"

Seleccione el botón "browser" y guarde el archivo en su carpeta de trabajo La última página del menú requiere que usted le dé un nombre y guarde la "request":

- En este ejemplo, el archivo se llama "TLSDATEREQ.txt"

- Seleccione "Finish"

Paso 2: Firma o registro del CSR

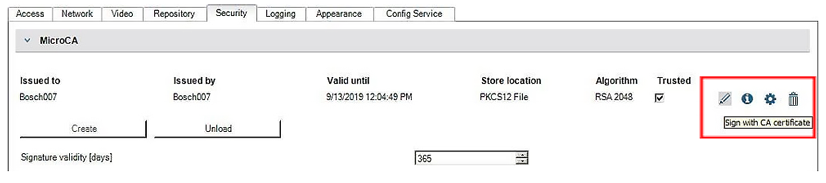

Después de crear la solicitud de firmada, use su CA para firmar la solicitud. Si utiliza Configuration Manager Micro CA, debe seleccionar el icono "pencil" “Sign with CA Certificate.”

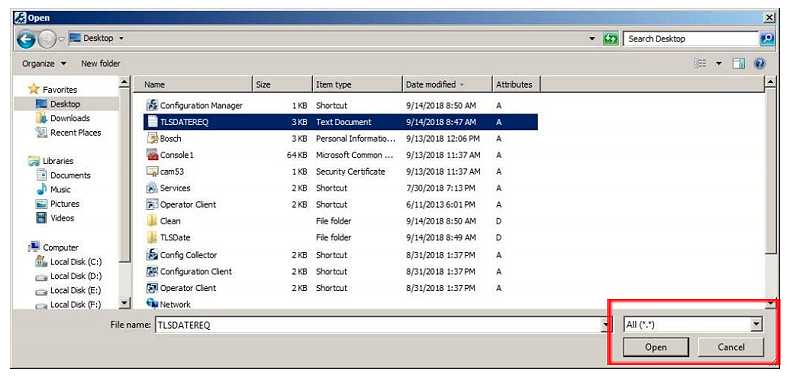

Vaya a la ubicación de la solicitud firmada que usted creó. Debido a que el archivo se guarda como un file.txt, deberá cambiar el tipo de archivo predeterminado en la ventana del explorador a “All (*.*). Seleccione el archivo y de clic en “abrir”

|

|

Ahora debería ver dos archivos en su carpeta de trabajo. La solicitud original y un “certificado”.

Paso 3: Configuración de los Servicios IIS, parte 2

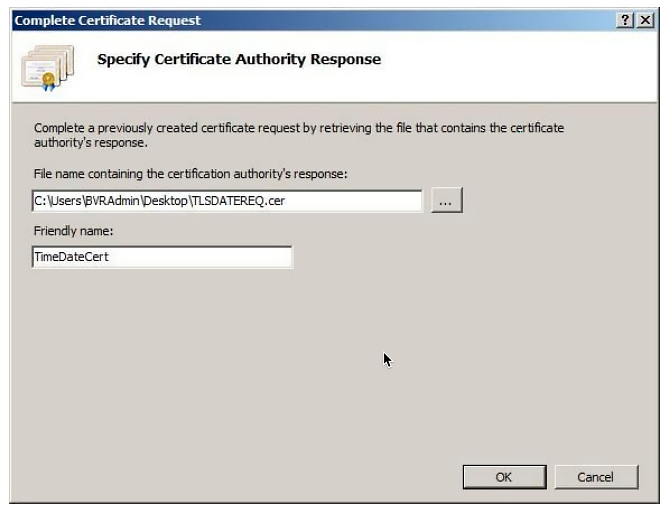

Con un certificado firmado disponible, vuelva al menú Certificados (certificates) detallado en “Parte 1”. En el menú “Actions”, seleccione “Complete Certificate Request”

Debería aparecer la página “Complete Certificate Request” Usando el botón “browse”, vaya a su carpeta de trabajo y seleccione el certificado firmado.

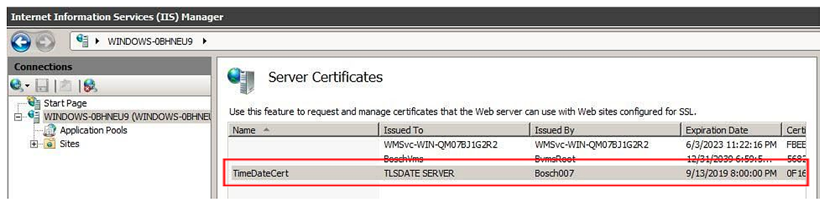

- Ingrese un nombre amigable. En este ejemplo, se utiliza “TimeDateCert”

- Seleccione “Ok”

Después de seleccionar OK, el certificado agregado debe estar visible en la ventana “Server Certificates”

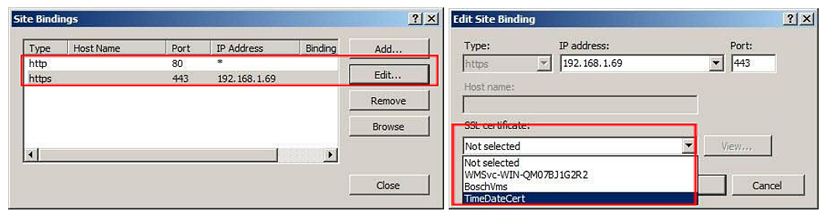

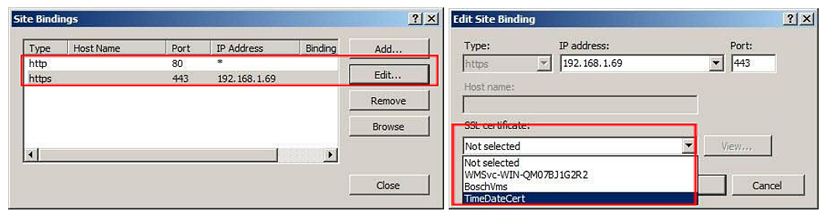

Vaya al submenú “Sites” y sub menú “BoschIVS”. Desde este submenú, seleccione “Bindings...” Desde el menú “Actions” en el extremo derecho.

Aparecerá el menú “Site Bindings”. Seleccione “https” y luego seleccione “Edit”:

- En el menú desplegable “SSL certificate:” seleccione el certificado firmado que agregó

- Seleccione “Ok” y “Close”

Nota: Si recibe un " Intermediate Certificate chain Error”, seleccione Aceptar para continuar.

Paso 4: Certificado de la cámara

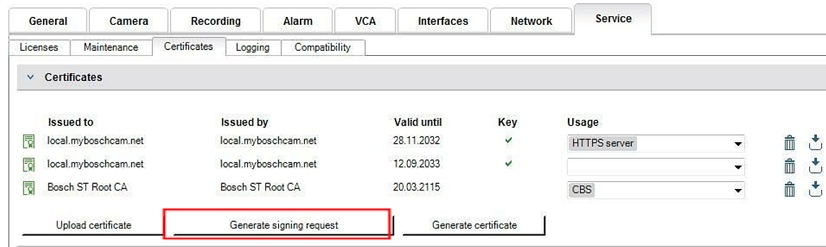

Como se dijo en el capítulo anterior, los certificados de dispositivo se pueden utilizar para múltiples tareas, una de las cuales es la sincronización de fecha TLS. Nuestro primer paso para trabajar con la cámara es generar una CSR con Bosch Configuration Manager.

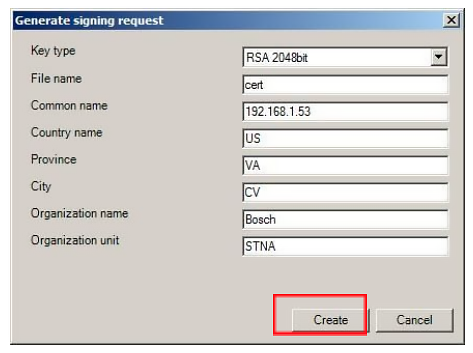

- Desde la camara vaya al menú “Service” y el submenú “Certificates”, seleccione “Generate signing request”

Al igual que la solicitud de firma generada para el “server”, deberá proporcionar información general sobre su certificado

- Seleccione la pestaña “Create”

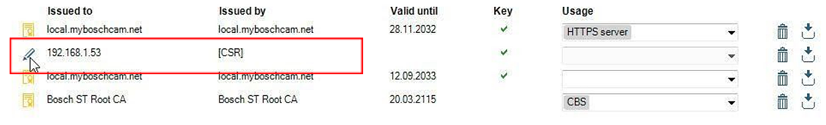

Una vez que se crea la CSR, aparecerá en el menú “Certificate” Seleccione la pestaña “pen” en el menú para que Configuration Manager CA firme el CSR y genere un certificado firmado.

El CSR debe cambiar a un certificado firmado en el menú:

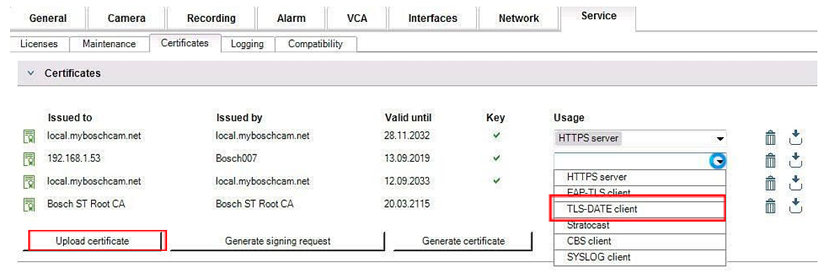

- Una vez que aparece el certificado, seleccione la opción de función "Cliente TLS-DATE" en el menú desplegable.

- Guarde su trabajo

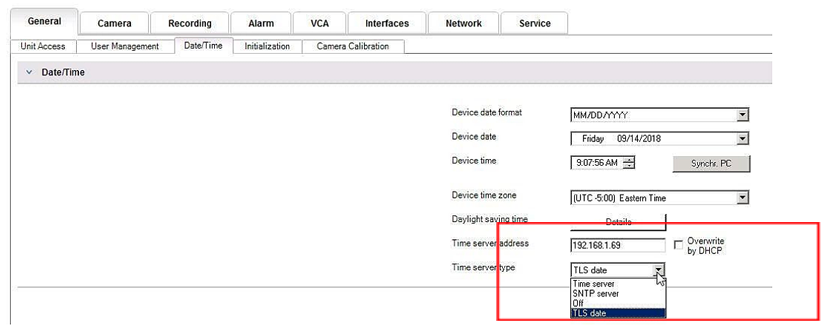

Desde el menú “General” y el menú “Date/Time”:

- Ingrese la dirección IP del “Server” que configuró. En este ejemplo, el dispositivo de grabación tiene la dirección IP 192.168.1.69

- En el menú desplegable “Time server type”, seleccione“TLS date”

- Guarde su trabajo

Validación y resolución de problemas

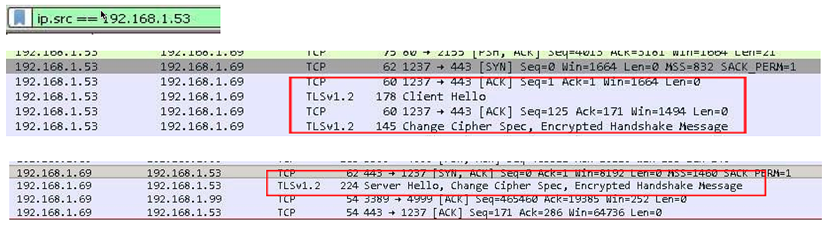

Wireshark se puede utilizar para validar que sus ajustes se hayan configurado correctamente. Realizar una captura general en el “Server” y luego aplicar un filtro simple ip.src== IP proporciona lo siguiente:

- Primer filtro: la cámara (.53) inicia un apretón de manos TLS 1.2 (saludo del cliente)

- Segundo filtro: el servidor (.69) responde al protocolo de enlace TLS 1.2 (Server Hello)

Nota: Cambiar la hora en el servidor debería tener un efecto inmediato en la cámara. Esto se puede probar abriendo Configuration Manager en el menú Fecha / hora del dispositivo, luego observando la hora del dispositivo mientras se cambia la hora del servidor.

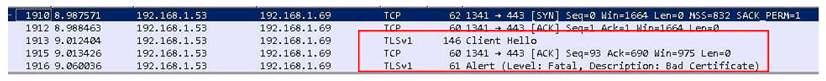

Si después de la configuración, realiza una captura de Wireshark para su validación y recibe el siguiente error: Alerta (Level: Fatal, Description: Bad Certificate), aquí hay una lista de elementos para verificar.

- Cámara: ¿Se asigna la función correcta al certificado “signed” correcto?

- Servidor: ¿la configuración de enlace se dirige al certificado correcto?

- Si tiene el certificado correcto, inicie y detenga los servicios web para asegurarse de que el enlace esté vigente

- Servidor y cámara: ambos dispositivos deben configurarse para la misma versión de TLS.

Filtrado de direcciones IPv4

Esta función le permite restringir el acceso a cualquier dispositivo de video IP de Bosch a un grupo específico de direcciones IP. El filtrado de IPv4 utiliza los fundamentos básicos de “Subnetting” permitiéndole definir hasta dos rangos de direcciones IP. Una vez definido, el acceso a los dispositivos se deniega desde cualquier dirección IP que no esté dentro de los parámetros definidos. Un ejemplo sería un pequeño sistema con 50 cámaras, 2 estaciones de trabajo y un dispositivo de grabación IP DIVAR. Puede definir un filtro que solo permita el acceso desde el dispositivo y las estaciones de trabajo del sistema de video. Esto elimina cualquier posible amenaza interna y externa.

Subnetting

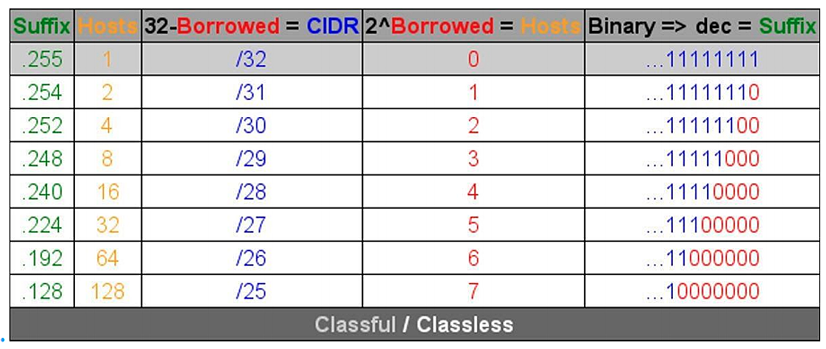

“Subnetting” es el ejercicio de tomar prestados bits de la porción del “host” de una dirección IP con el propósito de “romper” o “fragmentar” una red grande en varias redes más pequeñas. Entre más bits usted toma prestados, se crean más redes pequeñas. Cada “subred” que se crea soportará menos direcciones “host”.

Ejemplo

Para un ejemplo fácil de entender, utilizaremos un escenario de dirección Clase C. La máscara de subred predeterminada de una dirección de clase C es 255.255.255.0. Técnicamente, no se han realizado subredes a esta máscara, por lo que todo el último octeto está disponible para el direccionamiento de host válido (N.N.N.H). A medida que tomamos prestados bits de la dirección de host, tenemos las siguientes opciones de máscara posibles en el último octeto: .128, .192, .224, .240, .248 y .252.

Al agregar una regla de filtro, realizará dos entradas:

- Cualquier dirección IP base que se encuentre dentro de la regla de subred que cree

- La IP base especifica qué subred está permitiendo, y debe estar dentro del rango deseado

- Una máscara de subred que define las direcciones IP desde las cuales el codificador aceptará comunicaciones.

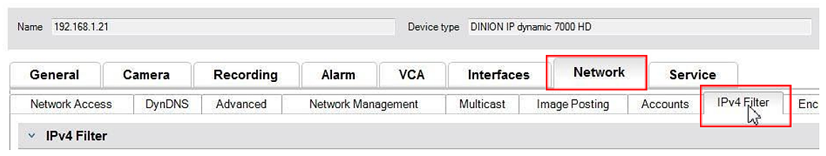

Con Configuration Manager, con el dispositivo resaltado, seleccione el menú Red y el submenú Filtro IPv4.

Filter Input

Al agregar una regla de filtro, realizará dos entradas:

- Cualquier dirección IP base que se encuentre dentro de la regla de subred que cree

La IP base especifica qué subred está permitiendo, y debe estar dentro del rango deseado - Una máscara de subred que define las direcciones IP desde las cuales el codificador aceptará comunicaciones.

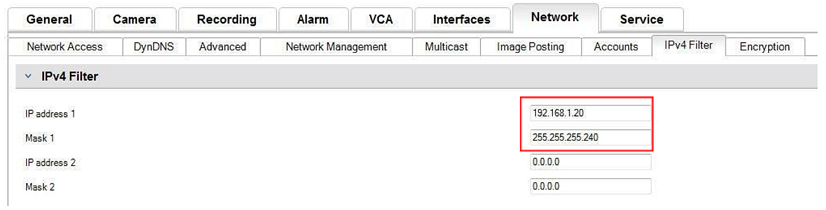

En el siguiente ejemplo, ingresamos una "Dirección IP 1" de 192.168.1.20 y una "Máscara 1" de 255.255.255.240. Esta configuración restringirá el acceso solo a dispositivos que se encuentren dentro del rango de IP de 192.168.1.17 a .30.

Mientras se utiliza la función de filtro IPv4, los dispositivos aún se pueden escanear a través de RCP +, pero los ajustes de configuración y el video solo serán accesibles para un cliente que se encuentre dentro del rango permitido de direcciones IP. Esto incluye el acceso al navegador web.

Nota: La cámara en sí no necesita ubicarse en el rango de direcciones o subred permitidos.

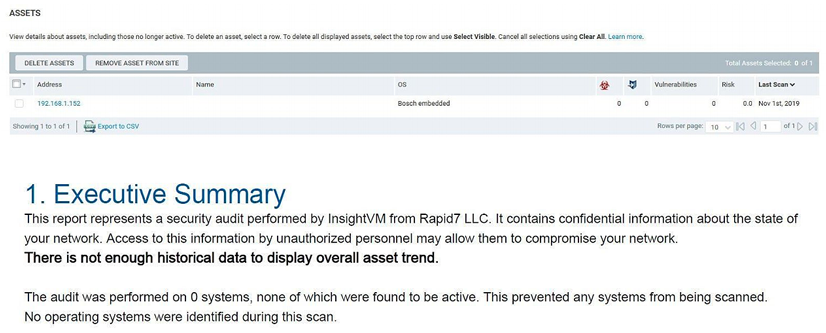

El filtrado de IP actúa esencialmente como un "Cloaking device / Dispositivo de Camuflaje". Después de implementar el filtrado de IP y realizar un escaneo con Rapid7 desde la misma red donde se encuentra el dispositivo, los resultados a continuación muestran cuán efectiva es la función para reducir la superficie de ataque.

- No se encontraron vulnerabilidades

- No hay suficientes datos históricos.

¿Más Información?

¿Le interesa más información sobre algún producto mencionado en esta nota?

Le pondremos en contacto con un experto representante de marca quien lo ayudará.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.