- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

Guía de ciberseguridad para sistemas de videovigilancia

En los últimos años los ataques cibernéticos a infraestructura crítica y grandes corporaciones se han incrementado de manera importante, pero aún cualquier empresa o persona puede ser un objetivo y los ciberdelincuentes no paran, siendo los sistemas de videovigilancia uno de los posibles puntos de atención de esta actividad delictiva, es importante conocer y poner en práctica medidas que ayuden a mitigar el riesgo. En esta nota veremos varios puntos a tener en cuenta en pro de este objetivo.

En esta guía, revisamos varias técnicas y buenas prácticas de seguridad, tanto físicas como lógicas que pueden ser de gran utilidad para proteger y minimizar riesgos sobre las redes en sistemas de videovigilancia, estas son:

- Gestión de la seguridad de la red para sistemas de videovigilancia

- Vulnerabilidades más comunes relacionadas con videovigilancia

- Contraseñas seguras

- Red LAN Virtual (VLAN)

- Cortafuegos y Acceso Remoto

- Deshabilitar puertos del switch que no se utilizan

- Tapones de bloqueo

- Deshabilitar servicios no utilizados

- Filtrado de direcciones MAC

- Actualizaciones de software y firmware

- Integración LDAP/Directorio Activo y el uso sobre VMS

- Autenticación 802.1X

- Guías para el fortalecimiento de la red

Gestión de la seguridad de la red para sistemas de videovigilancia

Fuente: multisistemas.com.mx

Fuente: multisistemas.com.mx

Si bien todos los puntos que veremos a continuación pueden mejorar la seguridad de las redes de datos, son más efectivos cuando se documentan como parte de una política de seguridad estricta y controlada.

En los sistemas de videovigilancia, esta política depende de la instalación de cada proyecto, pero generalmente son dos los actores que la pueden generar:

Usuario final (Proceso de TI)

Cuando la red de videovigilancia forma parte de una LAN corporativa/empresarial más grande, ya sea compartiendo switches de red o dedicada, es muy probable que los usuarios finales controlen la política de seguridad de todos los dispositivos de la red y pueden imponer estos requisitos a los integradores para su cumplimiento en el desarrollo de proyecto, por lo que desde la etapa del diseño deberán tenerse en cuenta y garantizar de este modo compatibilidad y complimiento de requisitos para los equipos a implementar.

Integrador

Si un usuario final no cuenta con una política de seguridad, el integrador que realiza la instalación puede optar por crear una como parte de su documentación, lo que requiere que entre ambas partes se siga como parte de una política de servicio y garantía del sistema para de este modo limitar la responsabilidad en caso de incumplimiento.

Vulnerabilidades más comunes relacionadas con videovigilancia

Más que nunca, la ciberseguridad se ha convertido en un tema clave y crítico, con vulnerabilidades altamente identificadas y aun así los hackeos y botnets van en aumento.

En los últimos años, la industria de la seguridad electrónica se han reconocido varios tipos de vulnerabilidades importantes, junto con sus efectos dentro de las comunes están:

- Ejecución de código remoto no autenticado que permite el control total de las cámaras, NVR y otros equipos activos del sistema de videovigilancia en red.

- Omisión de uso de credenciales seguras para autorización lo que permite el control total de los dispositivos.

- Vulnerabilidades críticas de la nube con credenciales codificadas que se comparten y pueden usarse para obtener acceso total a los equipos conectados a la nube.

- P2P impacta a millones, es una de las vulnerabilidades de videovigilancia masiva que permite a los atacantes acceder de forma remota a video y audio a través de Internet, desde un NVR o cámara.

- Fuga masiva de datos en donde millones de datos de cuentas de usuarios se exponen públicamente, incluidas direcciones de correo electrónico, nombres de usuario, SSID WiFi y más.

Debido a la gravedad de estos tipos de incidentes y su frecuencia cada vez mayor, es fundamental que los integradores y usuarios comprendan los conceptos básicos de la seguridad cibernética para los sistemas de videovigilancia y como mínimo, cómo protegerse contra ataques así sean simples o de bajo impacto.

Contraseñas seguras

Las contraseñas seguras son la medida de seguridad más básica, pero desafortunadamente muchos usuarios las ignoran. Muchos proyectos de videovigilancia se implementan en campo con contraseñas débiles en todos los equipos, incluidas cámaras, switches de red, sistemas de grabación, servidores etc. De este modo se puede facilitar el acceso de los técnicos que brindan soporte técnico a las cámaras o demás equipos, pero también se facilita que cualquier persona inicie sesión en las cámaras.

Fuente: segurilatam.com

Fuente: segurilatam.com

Como mínimo, todos los dispositivos de la red que involucran al sistema de videovigilancia, incluidas las cámaras, las estaciones cliente y los servidores, deben protegerse con contraseñas seguras y documentarse en un lugar seguro. Esto evita el acceso a la red, por lo menos de la manera que sea la más básica, se incrementa el nivel de dificultad para atacantes menos hábiles.

Actualmente muchos fabricantes tienen como requisito en el proceso de configuración de los equipos, cambiar la contraseña predeterminada o asignar una contraseña de administrador cuando se conectan por primera vez, pero es importante tener en cuenta que esto no pasa con todos.

Administración de contraseñas

La creación y administración de contraseñas seguras se puede hacer de manera más fácil y profesional con algunas aplicaciones software que ya son comunes y son útiles y de fácil uso, esto puede ser una herramienta para los integradores y en especial para los equipos técnicos que hacen las configuraciones finales y puesta a punto de los sistemas en sitio. Algunos ejemplos son:

- IT Glue

- Connectwise

- CRM’s y otros software de gestión de proyectos.

Para aplicaciones o soluciones más pequeñas pueden ser útiles en el uso de aplicaciones especialmente diseñadas para gestión de contraseñas como LastPass, NordPass, 1Password: entre otras. El uso de estas aplicaciones con certeza pueden ser algo más seguro que usar un usuario genérico o predeterminado, y guardar contraseñas en Excel u otros métodos no seguros.

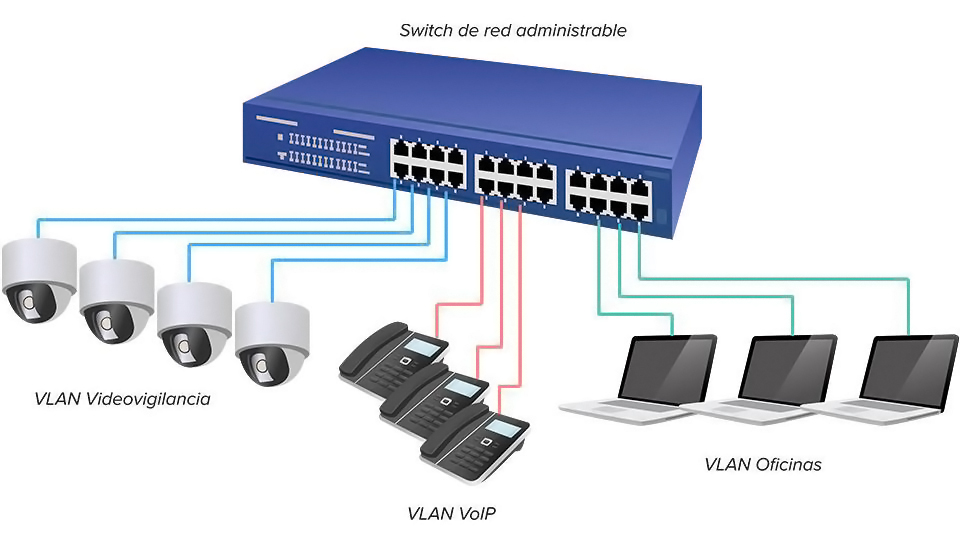

Red LAN Virtual (VLAN)

La implementación de redes LAN virtuales o VLAN, mejoran la seguridad al segmentar el tráfico en varias redes virtuales. Por lo tanto, mientras que otros servicios, como los equipos de videovigilancia IP o el tráfico LAN de una red administrativa, pueden converger en el mismo switch de red, para efectos prácticos, las redes de videovigilancia y administrativa son invisibles entre sí e inalcanzables entre ellas.

Por ejemplo, en la siguiente imagen, es posible que la computadora de la oficina en la VLAN oficinas no alcance el equipo de vigilancia en la VLAN videovigilancia, ni un usuario de la red de cámaras verá el tráfico en la VLAN VoIP.

Las VLAN se configuran comúnmente usando el etiquetado 802.1Q, que agrega un encabezado a trama de datos que contiene información de VLAN. Este encabezado es interpretado por el conmutador y el tráfico se reenvía solo a otros dispositivos en la misma VLAN.

Es importante tener en cuenta que, si bien es posible que el tráfico no se intercepte en las VLAN, aún existen restricciones de ancho de banda. Numerosos y grandes flujos de video pueden afectar negativamente el rendimiento de las otras aplicaciones de oficina y VOIP, y de otro modo, las transferencias de archivos grandes pueden afectar la red de videovigilancia.

Debido a esto, las VLAN también se implementan con mayor frecuencia junto con la calidad de servicio (QoS) , que por ejemplo se puede priorizar el tráfico de red y envío paquetes de video antes que las transferencias de archivos para que la calidad del video no se vea afectada.

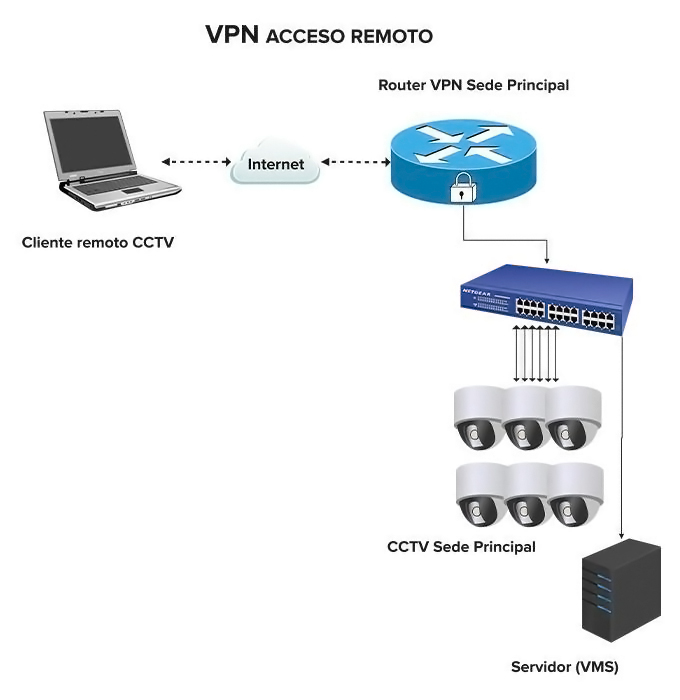

Cortafuegos y Acceso Remoto

Los sistemas que están conectados suelen estar protegidos por un cortafuegos, que limitan el tráfico entrante y saliente sólo a direcciones IP y puertos específicos que han sido autorizados dentro de la configuración del mismo, de modo tal que el resto del tráfico se rechaza. Si se implementa correctamente, esto puede evitar la gran mayoría de los ataques. Al igual que las cámaras y otros equipos de vigilancia, es importante mantener actualizado el firmware de los routers.

Para evitar el acceso remoto no autorizado, muchos sistemas de videovigilancia simplemente no están conectados a Internet de ninguna manera, solo en una red LAN totalmente separada, o mediante la implementación de VPN o red privada virtual, esto reduce el riesgo, pero puede dificultar la gestión o el servicio, ya que las actualizaciones del software y el firmware de la mayoría de los sistemas de videovigilancia se descargan desde los sitios de soporte de los fabricantes por medio de una conexión a internet, de este modo el trabajo puede ser más dispendioso, cargarse la información desde otra red en memorias USB u otros medios y luego realizando el procedimiento en cada equipo.

El acceso remoto puede representar un riesgo

En aplicaciones que requieren acceso remoto como proyectos multi-sitio, el VMS y las cámaras, pueden requerir que uno o más puertos en la configuración de red estén abiertos. Esto tiene un costo de seguridad, cada puerto abierto presenta una posible oportunidad para un atacante.

Determinar exactamente cuántos y cuáles puertos se deben abrir, varía según el VMS por lo que se debe consultar la documentación del fabricante para saber qué puertos deben estar abiertos si se requiere acceso remoto para mantenimiento o visualización remota, idealmente los segmentos de red implicados con apertura de puertos deben estar en redes independientes en especial de la operación crítica de la empresa o negocio.

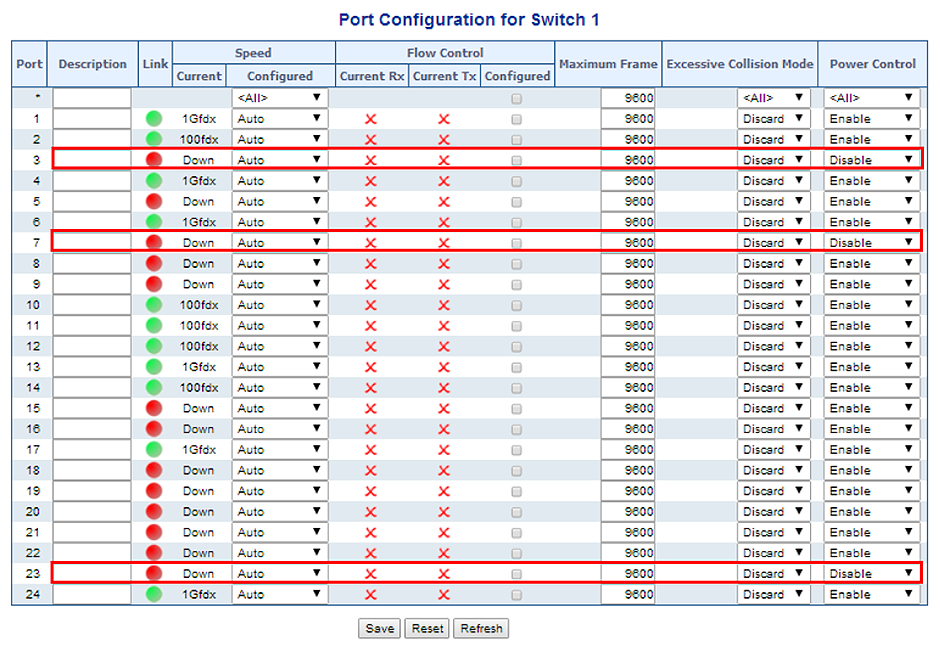

Deshabilitar puertos del switch que no se utilizan

Otro método el cual puede ser fácil pero que generalmente se pasa por alto para evitar que los dispositivos no autorizados accedan a un switch de red, es deshabilitar todos los puertos no utilizados. Este paso mitiga el riesgo de que alguien intente acceder a una subred de seguridad conectando un cable de red a un switch con un puerto de red sin usar.

Si bien, esto puede ser efectivo para reducir la cantidad de puntos de acceso potenciales, este paso no necesariamente evita el acceso no autorizado a una red, ya que alguien podría desconectar un dispositivo (cámara, estación de trabajo, impresora) de un puerto o conector previamente autorizado y acceder a su puerto, a menos que existen medidas como el filtrado MAC o el uso de 802.1X.

La opción de deshabilitar puertos específicos es una opción común en los switches administrados, tanto de bajo costo como empresariales.

Interfaz gráfica para deshabilitar puertos físicos en un switch. Fuente: tecnosinergia.zendesk.com

Interfaz gráfica para deshabilitar puertos físicos en un switch. Fuente: tecnosinergia.zendesk.com

Puertos lógicos de red no utilizados

Muchas cámaras IP se dejan operando con puertos lógicos de red activados que usan algunos protocolos pero no son necesarios, como: Telnet, SSH, FTP, etc. Estos puertos pueden ser muy atractivos para los piratas informáticos.

Un escaneo rápido de algunos segundos de una cámara IP puede revelar múltiples puertos abiertos además de los que realmente se requieren para el acceso web y la transmisión de video que usualmente son el 80 y 554 respectivamente. Esos puertos que normalmente no se usan deben desactivarse siempre que sea posible para evitar posibles ataques.

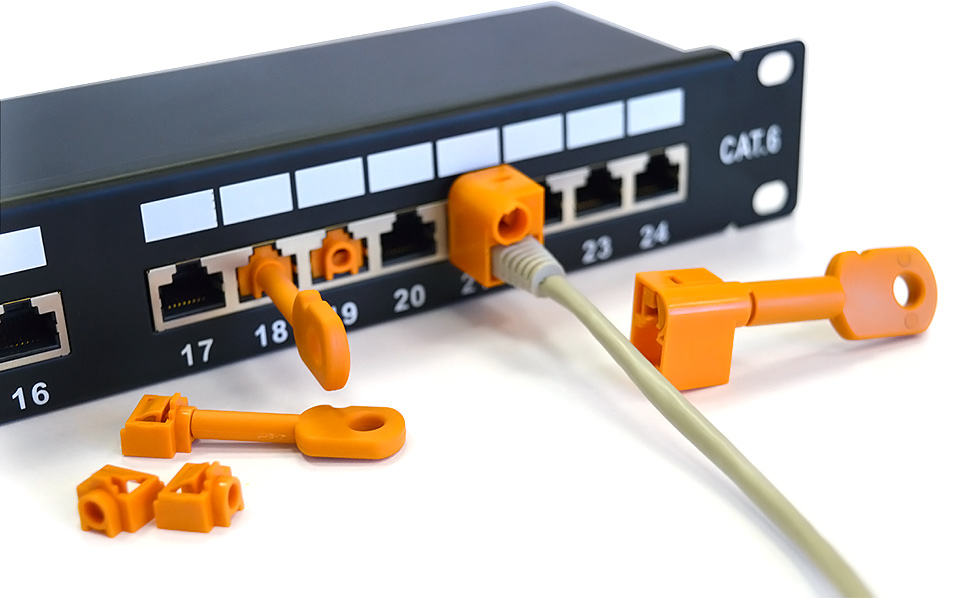

Tapones de bloqueo

Otra aplicación de seguridad que impide físicamente la conexión o la manipulación del cableado de la red para la conexión de dispositivos no autorizados son los tapones de puertos y los bloqueos de cables. Estos dispositivos bloquean mecánicamente el cable de conexión a red en el switch de red, patch panel o conector de pared (face plate), también se usan para bloquear los puertos del switch de red que no se utilizan, solo se pueden quitar con una herramienta especial diseñada por el fabricante del producto.

Protección física para puertos. Fuente: lanmaster.com

Protección física para puertos. Fuente: lanmaster.com

Si bien estos tipos de “candados” son efectivos para detener la manipulación casual, no son indestructibles, un intruso puede simplemente forzarlos o vandalizarlos. Como tal, los tapones de bloqueo deben considerarse parte de un buen programa de seguridad de red, pero no el único elemento.

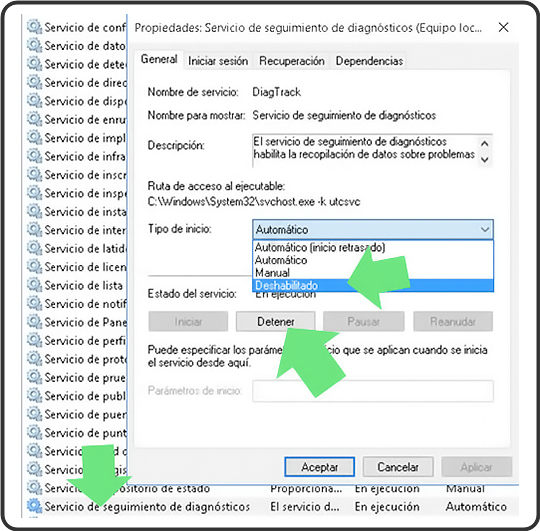

Deshabilitar servicios no utilizados

Los servicios innecesarios en las estaciones de trabajo y servidores de visualización deben desactivarse. Estos pueden incluir utilidades de actualización específicas del fabricante, varios servicios de actualización de Microsoft, servicios web, etc. Estos servicios innecesarios pueden actuar como una puerta trasera para piratas informáticos o virus, consumen recursos de procesador y memoria adicionales y aumentan el tiempo de inicio del sistema.

Estos servicios deben deshabilitarse o configurarse para operar sólo cuando se inician manualmente.

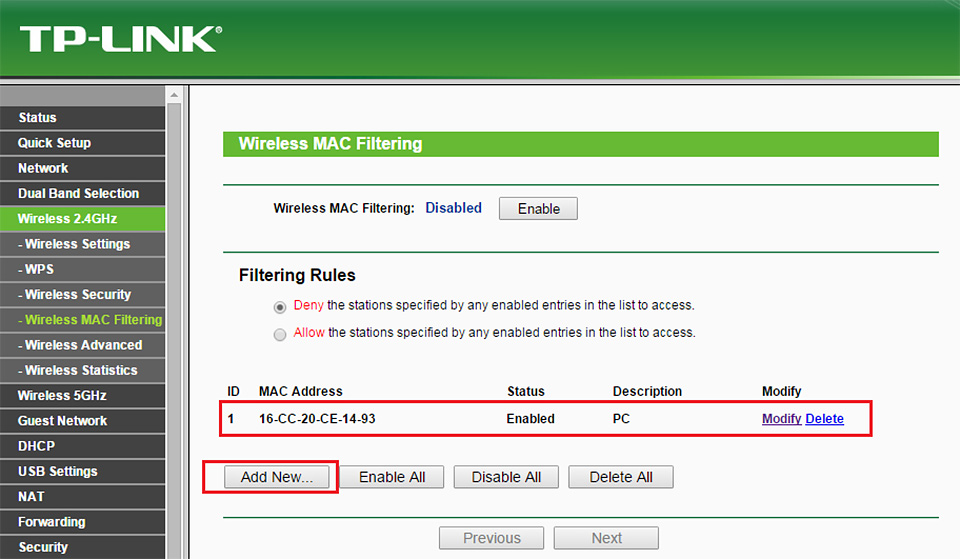

Filtrado de direcciones MAC

El filtrado de direcciones MAC permite que solo una lista específica de dispositivos se puedan conectar al switch de red y se ignoran otros dispositivos así estén conectados al switch, incluso si el puerto fue utilizado anteriormente por un dispositivo válido. El filtrado MAC solo es posible mediante switches de tipo administrable.

Filtrado de direcciones MAC en una interfaz típica de switch administrable. Fuente: tp-link.com

Filtrado de direcciones MAC en una interfaz típica de switch administrable. Fuente: tp-link.com

En las redes de videovigilancia, el filtrado MAC suele ser fácil de administrar. Una vez que todas las cámaras, clientes y servidores están conectados, se habilita y las MAC de los dispositivos conectados se agregan a la lista “blanca”. Dado que estos dispositivos en una red de videovigilancia rara vez se cambian, se requiere poco mantenimiento adicional. En otras redes donde los dispositivos pueden agregarse o eliminarse con frecuencia, los administradores pueden encontrar el filtrado más engorroso de administrar.

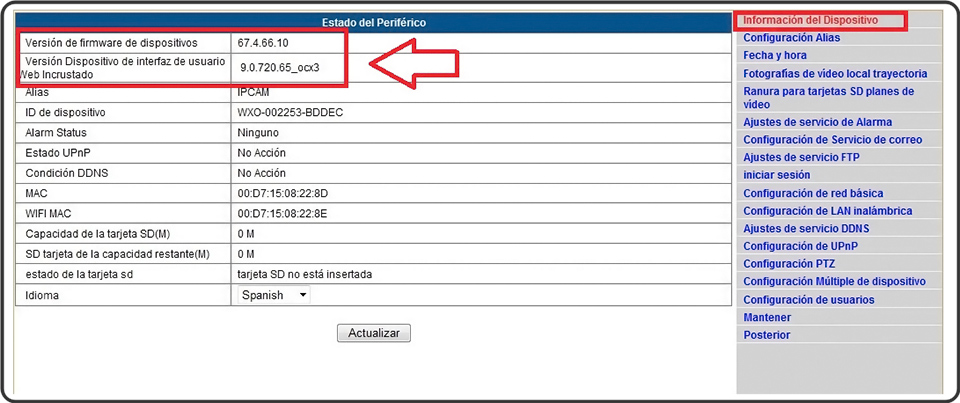

Actualizaciones de software y firmware

En este punto hay opiniones encontradas. Por ejemplo, para algunos usuarios es conveniente instalar todas las actualizaciones de Windows disponibles, mientras que otros insisten en que estas actualizaciones pueden romper el software VMS o las integraciones incorporadas en la cámara además del video.

Sin embargo, estas actualizaciones (especialmente Windows Update) a menudo incluyen parches para vulnerabilidades de seguridad que se van descubriendo en la medida que aparecen.

Otras actualizaciones, más rutinarias, pueden ser opcionales. La recomendación para aquellos casos en los que hay inconvenientes o problemas de compatibilidad es que se genera una solicitud o comunicación con los fabricantes de cámaras, sistema de grabación y/o VMS y solicitar soporte y recomendaciones para determinar si es procedente aplicar actualizaciones o no.

Integración LDAP/Directorio Activo y el uso sobre VMS

LDAP es el Protocolo Ligero de Acceso a Directorio por su siglas en inglés es utilizado para acceder a la información que está almacenada de forma centralizada en una red. Mediante la integración de LDAP/Active Directory (AD), los permisos de VMS se asignan a los usuarios de la red administrados por un servidor central, también llamado inicio de sesión único.

Dado que estas cuentas de usuario a menudo implementan reglas de seguridad y caducidad de contraseña, esta integración puede mejorar la seguridad sobre las cuentas del software VMS. Esto reduce los gastos generales de administración, ya que no es necesario crear ni mantener cuentas individuales.

Por lo general, el uso de LDAP está restringido a sistemas empresariales grandes, ya que muchas instalaciones pequeñas no tienen un servidor LDAP implementado. Algunos sistemas pequeños o medianos que están instalados en entidades más grandes, especialmente instalaciones educativas y corporativas, pueden usar LDAP, ya que es probable que estas organizaciones lo usen para su control de acceso a la red.

En teoría, LDAP/AD podría usarse para cámaras IP, pero en la práctica no es así. Directorio Activo, como oferta de Microsoft, es compatible con muy pocas o casi ninguna cámara IP.

Autenticación 802.1X

IEEE 802.1X es una norma del IEEE para el control de acceso a red basada en puertos. Requiere que los dispositivos que intentan conectarse a la red tengan las credenciales adecuadas para poder hacerlo. Esto bloquea dispositivos aleatorios o atacantes para que no vulneren la red.

Usando 802.1X, un "solicitante" que puede ser una cámara IP, una estación cliente etc., intenta conectarse a la red a través de un switch de red o WAP (llamado el "autenticador"). Luego, el autenticador verifica las credenciales del solicitante con un servidor, llama al servidor de autenticación, generalmente usando un protocolo llamado RADIUS y otorga o niega el acceso según corresponda.

Si bien 802.1X brinda una seguridad sólida, configurar una red para admitirlo puede ser engorroso y complicado. No solo los dispositivos conectados como cámaras IP, WAP, PC cliente, NVR, etc., deben ser compatibles con la integración 802.1X, todos los switches de red también deben serlo. Cada uno de estos dispositivos debe configurarse individualmente para la norma 802.1X, lo que agrega tiempo de configuración adicional a la instalación.

Debido a estos factores, que pueden aumentar los costos de mano de obra y de administración, 802.1X rara vez se usa en proyectos de videovigilancia empresarial o corporativa, solo en algunos casos cuando el proceso de TI ya lo tiene como regla y deba implementarse.

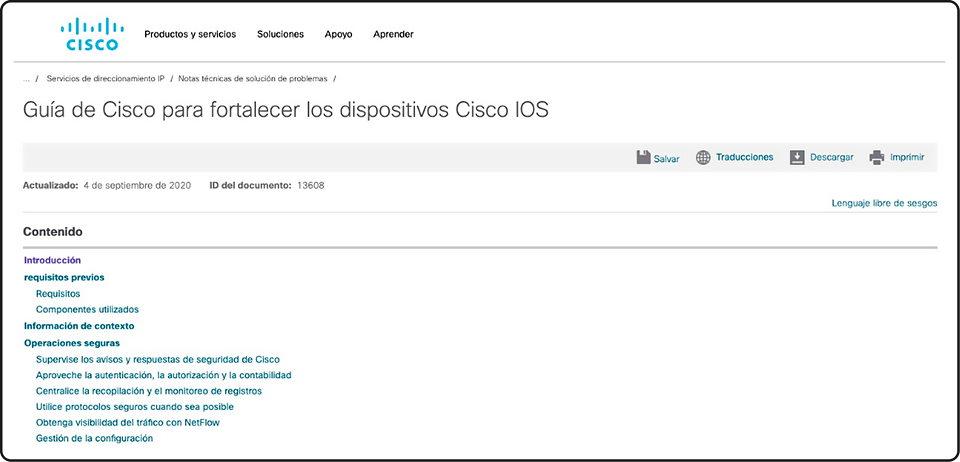

Guías para el fortalecimiento de la red

Fuente: cisco.com

Fuente: cisco.com

En la industria de TI en general, las guías de fortalecimiento de la red son comunes y describen recomendaciones para hacer que la red sea más segura. La gran mayoría de estas recomendaciones también se aplican a los sistemas de videovigilancia en red, incluido el control de direcciones físicas, inicios de sesión, protección de contraseñas, desactivación de puertos, etc.

Sin embargo, muchas recomendaciones pueden estar más allá del alcance de muchos integradores en la implantaciones de los proyectos de videovigilancia en red y no porque no lo puedan hacer, en varios casos los procesos de TI tienen políticas de no intervención de terceros o simplemente no es práctico para un sistema determinado.

Ahora bien los esquemas de autenticación complejos, como 802.1x, integración LDAP, monitoreo SNMP, etc., aunque pueden ser conocidos por muchos integradores del mundo de la seguridad, el esfuerzo de la implementación no representa una remuneración adicional por el tiempo que se requiere invertir por parte del personal capacitado en especial proyectos de bajo costo o para los casos en sistemas con riesgo bajo o moderado.

Guías de fabricantes para sistemas de videovigilancia en red

A diferencia de TI, las guías de fortalecimiento específicas de vigilancia no son tan comunes como útiles, de hecho no eran implementadas con frecuencia. Sin embargo, en los últimos años se han vuelto comunes y muchos fabricantes publican sus propias guías o recomendaciones, a continuación algunos ejemplos:

- Guía de fortalecimiento de Axis

- Guía de seguridad de datos y vídeo IP de Bosch

- Guía de endurecimiento de la seguridad del producto Dahua V2.0.0

- Guía para fortalecer cibernéticamente Security Center, Genetec

- Guía de fortalecimiento de la seguridad de la red de Hikvision

- Guía de refuerzo de seguridad de Vivotek

Las recomendaciones exactas de cada una de estas guías varían, pero la mayoría se dividen en niveles básico y avanzado, según la criticidad de la instalación.

En términos generales hay coincidencia en muchos fabricantes, dentro de las recomendaciones más importantes se incluyen mejores prácticas básicas, como: contraseñas seguras, actualización de firmware y deshabilitar el acceso anónimo a través de prácticas más complejas, como 802.1x. autenticación, monitoreo SNMP y servidores Syslog.

Si bien estas guías son específicas del fabricante y brindan instrucciones pertinentes a la cámara o VMS, muchas recomendaciones son útiles para todos los fabricantes y se ajustan a las mejores prácticas de la industria de TI y las prácticas que analizamos en esta nota.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.