- Escrito por: Jairo Rojas Campo

- Categoría: Artículos PRO

- Publicado:

Check List para puesta en marcha en proyectos de Control de Acceso

En los proyectos de control de acceso son múltiples los puntos de atención que se deben tener en cuenta por las múltiples formas y variables que están presentes en este tipo de proyectos, en esta guía que realizamos con base en la experiencia y estudio de casos recopilamos varios puntos a tener en cuenta en la implementación y en el proceso de puesta en marcha para minimizar reprocesos y tener éxito en estas implementaciones.

En esta lista de verificación recopilamos los puntos más relevantes en el proceso de instalación de control de acceso que integradores e instaladores pueden usar para validar las instalaciones con el fin de evitar reprocesos y fallos en el arranque del sistema.

En esta guía revisaremos los aspectos más importantes en el proceso de instalación y arranque del sistema así:

- Cableado

- Cerraduras y herrajes para puertas

- Puntos a verificar en dispositivos lectores de credenciales

- Verificaciones en la instalación del controlador de puerta

- Aspectos relacionados con la red de datos

- Servidores de software de gestión de acceso

- Configuración de red/seguridad relacionada con controladores y lectores de credenciales IP

- Estaciones de trabajo

- Inscripción o enrolamiento de credenciales

- Verificaciones en caso de integración con detección de incendio

Cableado

Fuente: soporte total

Fuente: soporte total

El cableado es una parte fundamental del buen desempeño del sistema como lo hemos visto en notas anteriores, usar el tipo de cable recomendado por el fabricante, así como emplear buenas prácticas en su instalación es clave para que el sistema funcione correctamente. Los puntos de verificación en este aspecto son:

- Marcación de los diferentes tipos de cable y señales que transporta, paneles de conexión, tomas de energía o circuitos eléctricos dedicados para el sistema.

- Verificar que el cable no esté sujeto a estrés mecánico o con quiebres que puedan afectar su desempeño.

- Los cables que llegan a los electroimanes, cantoneras y a las cajas de control deben estar protegidos y ocultos de ser posible.

- Deje bucles de servicio debidamente enrollados y acondicionados en la ubicación del controlador o puntos de fuentes auxiliares y cajas de instalación de lectores.

- Usar el multímetro para validar continuidad del cableado y detectar cortos en las conexiones, de ser posible documentar con código de colores la función de cada cable.

- En cuanto a los puntos de red es preferible documentar los resultados de las pruebas de cables o certificación de puntos, en muchos casos es un requerimiento del usuario final.

Cerraduras y herrajes para puertas

Fuente: trooptube.tv

Fuente: trooptube.tv

Siguiendo una secuencia lógica en la instalación está todo lo relacionado con los elementos que se instalan en el punto de control o puertas, tales como cerraduras magnéticas, electro chapas, pestillos pasantes, etc, tanto el montaje como consideraciones sobre la estructura de puertas.

Operación física, por cada apertura controlada

Verifique que todos los sujetadores y montajes de cerraduras/herrajes estén seguros y sin juegos, holguras o espacios que excedan las tolerancias en las instrucciones de instalación.

- Revisar el ajuste y alineación de los electroimanes, revisando que la superficie de sujeción de la parte electrónica que es la que más pesa esté firmemente fijada, con el tiempo esto eso es lo que más se desajusta, del mismo modo para el caso de cantoneras o electro chapas, verificar que estas estén bien alineadas en altura.

- Validar el cierre y apertura de la puerta verificando que no haya atascos en el recorrido.

- Si la hoja de la puerta cuelga o roza el marco, ajustar las bisagras para que la hoja vuelva a quedar en escuadra.

- Si se utilizan brazos hidráulicos o bisagras de piso hidráulicas se debe validar que estos no interfieran con la operación.

- Verificar la instalación segura y el funcionamiento de los contactos o interruptores de posición de puerta/contactos/DPS.

- Se debe verificar que al cierre de la puerta no exista ningún espacio entre las hojas y el marco, es decir que no quede una apertura que comprometa la seguridad del punto de control.

- Si se utilizan chapas o candados autónomos alimentados por batería, es importante validar que la vida útil restante de la batería sea alta y documentar la fecha de puesta en marcha de las baterías para referencia futura.

Puntos a verificar en dispositivos lectores de credenciales

Fuente: identisys.com

Fuente: identisys.com

- Verificar que el dispositivo lector esté instalado de forma segura sin espacios a la pared, marco, poste o bolardo. Sellar o instalar protectores o cubiertas en caso de uso externo puede ayudar a preservar el equipo de las condiciones de intemperie.

- Las luces o indicadores son útiles en los lectores y es una buena práctica verificar el "funcionamiento normal" que muestran según el comportamiento previsto. (Encendido/Apagado/Rojo/Verde/Azul, etc.)

- Confirmar el pitido audible en el dispositivo lector cuando se lea la credencial.

- Compruebe que el dispositivo antisabotaje o tamper del lector esté conectado y configurado, en especial para equipos autónomos.

- Si es un lector sin contacto, ensayar varias veces tarjetas de prueba para confirmar que el rango de lectura cumple con las especificaciones.

- Si se utilizan credenciales móviles, confirmar la operación utilizando un ejemplo de prueba.

- Si es un lector de tipo biométrico en especial de reconocimiento facial, confirmar que el posicionamiento de la unidad no se verá interferido por las características ambientales es decir, el movimiento del sol, cambio de iluminación, evitar el empañamiento de los lentes o cámaras del lector.

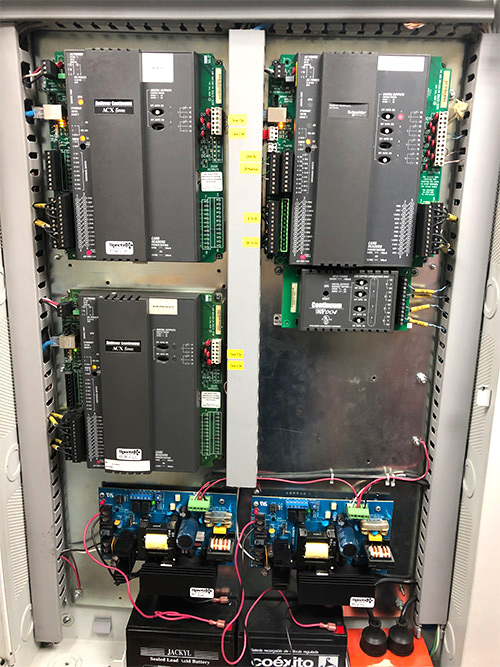

Verificaciones en la instalación del controlador de puerta

Fuente: TECNOSeguro.com

Fuente: TECNOSeguro.com

- Validar que todo el cableado que termina en el controlador esté asegurado y con marcaciones, y sin cortocircuito para cada dispositivo que se conecta.

- Si el controlador se instala en un gabinete, se debe asegurar que se utilicen los switches o contactos anti sabotaje.

- Documentar de manera segura las claves de acceso a la programación del panel para una administración central y segura.

- Si los controladores están ubicados en la puerta, confirme que estén instalados en el lado seguro/cerrado del sitio y ubicados en un lugar en donde se limite las manipulaciones, por ejemplo en cielo falso con registro para acceso de soporte o servicio.

- Para las cerraduras inalámbricas, es importante que todos los concentradores o repetidores estén claramente etiquetados como complementos de los lectores o controladores del sistema por separado.

Aspectos relacionados con la red de datos

Fuente: tier4.com.mx

Fuente: tier4.com.mx

En esta parte se describen puntos importantes en la puesta en servicio del hardware de la red, incluidos switches de red, routers, firewalls, etc. Es posible que algunos de estos dispositivos no se utilicen en todos los sistemas ni que el integrador que los instala los gestione o administre.

- Documentar la(s) dirección(es) MAC de cada dispositivo y conservar esta información como parte del proyecto. Del mismo modo con la asignación de direcciones IP y parámetros de red incluidos los puertos que utiliza el sistema

- Mantener actualizado firmware de switches de red, routers, firewalls en la última versión es una buena práctica y puede ayudar a resolver problemas

- Cambiar la contraseña de administrador por defecto

- Configurar la(s) VLAN según sea necesario como estrategia orientada a la seguridad.

- Configurar QoS según sea necesario

- Deshabilitar los puertos de switch de red no utilizados

- Configurar el monitoreo de SNMP si es necesario

- Configurar el filtrado MAC si es necesario

- Descargar y conservar la configuración de cada switch

Servidores de software de gestión de acceso

Esta sección cubre la puesta en marcha de servidores y dispositivos de software de administración, incluida la configuración de hardware/red, así como el sistema operativo y el software. Es posible que algunos de estos elementos no se utilicen según el sistema operativo y la plataforma de acceso. Por ejemplo, los dispositivos normalmente no requieren actualizaciones del sistema operativo.

Fuente: comport.com

Fuente: comport.com

Configuración general del servidor

- Confirmar que todos los servicios o políticas requeridos funcionen libremente y se restaurarán automáticamente después de los eventos de reinicio.

- Cambiar la contraseña de administrador de administración de acceso del valor predeterminado

- Crear inicios de sesión de operador/usuario

- Si se utiliza LDAP o Active Directory, confirmar la implementación y el aprovisionamiento válidos del servicio.

- Confirmar y documentar las conexiones o dependencias de bases de datos externas mediante el software de acceso.

Configuración del software de gestión de acceso

- Configurar los períodos de eventos de desbloqueo, desbloqueo extendido, retención de puerta abierta y re-bloqueo, según corresponda.

- Configurar los horarios de acceso de los usuarios (por ejemplo, 24/7, 8 am-5 pm, fuera de horario, días festivos, etc.)

- Configurar los niveles de acceso de los usuarios (por ejemplo, gerentes, trabajadores, visitantes, temporales, etc.)

- Configurar cualquier mapa o plano de planta utilizado para mostrar y administrar los puntos de control del sistema.

- Confirmar la integración y configuración correctas de funciones como 'Verificación de video' o integración con sistemas de videovigilancia, intrusión, alarma contra incendios e intercomunicación.

- Configurar notificaciones de alarmas o eventos (correo electrónico, texto, etc.)

- Descargar y conservar copias de todas las configuraciones de puertas/controladores

- Confirmar la integridad de las bases de datos ya sea que se instalen desde sitios diferentes al aplicativo y que estén bien direccionadas así como si son alojadas en el mismo servidor.

- Para las reglas 'Antipassback', asegúrese de que los usuarios no activen alarmas sin saberlo o sin darse cuenta si usan aperturas atípicas o no controladas.

Hardware/Seguridad

- Documentar la(s) dirección(es) MAC (a menudo, más de una si usa varias tarjetas de red), o si se usa el acceso alojado/en la nube, documentar los nombres de host de todos los servidores remotos.

- Asignar y documentar las direcciones IP de cada dispositivo, terminal o servidor en red.

- Aplicar las últimas actualizaciones del sistema operativo (a menos que no lo recomiende el fabricante).

- Crear una contraseña de administrador segura/no predeterminada

- Crear usuarios adicionales según lo especificado.

Configuración de red/seguridad relacionada con controladores y lectores de credenciales IP

- Asignar y documentar la dirección IP del controlador y otros dispositivos basados en Ethernet como lectores y/o sistemas integrados IP

- Actualizar el firmware a la última versión (o recomendada/probada por el fabricante si es diferente)

- Cambiar la contraseña de administrador del controlador del valor predeterminado

- Crear múltiples usuarios si es necesario (por especificación o recomendación del fabricante)

- Configurar el servidor NTP y verifique la hora y la fecha; ver NTP / Guía de tiempo de red

- Deshabilitar servicios no utilizados/cerrar puertos no utilizados FTP, telnet, SSH, etc.

Estaciones de trabajo

Fuente: boschsecurity.com

Fuente: boschsecurity.com

Estos puntos están relacionados con las estaciones de trabajo del cliente, incluido el hardware, el sistema operativo, la configuración y puesta en marcha del aplicativo cliente de acceso.

- Documentar la(s) dirección(es) MAC de cada estación de trabajo

- Asignar y documentar direcciones IP

- Aplique las últimas actualizaciones del sistema operativo (a menos que no lo recomiende el fabricante)

- Crear contraseña de administrador segura

- Crear usuarios adicionales según lo especificado

- Si se requieren dongles o llaves de hardware para el acceso del cliente, es importante documentar la ubicación de la llave en la estación de trabajo, por ejemplo, ubicación del puerto, número de serie de la llave, etc.

Inscripción o enrolamiento de credenciales

Fuente: gpasport.com

Fuente: gpasport.com

Confirmar que las únicas credenciales que los titulares de tarjetas llevarán o usarán en cuanto el sistema esté en marcha hayan sido activadas y que no se realice ninguna activación por lotes de credenciales y entregadas antes de establecer los perfiles adecuados.

- Verificar que cada usuario que emitió una credencial se clasifique e identifique con precisión en el software de control de acceso. Incluir imágenes en el campo de identificación con foto si es posible.

- Si se están renovando o intercambiando credenciales, confirme la posesión física, la eliminación y la desactivación de la credencial anterior en el sistema.

- Si se inscribieron credenciales biométricas, confirme que se inscribieron varios dedos o plantillas.

- Si se emiten credenciales multifactor, confirmar que todos los factores estén registrados, activos y válidos en el sistema.

Verificaciones en caso de integración con detección de incendio

Fuente: eduardovillafuerteblog.wordpress.com

Fuente: eduardovillafuerteblog.wordpress.com

- Verificar que, al activarse la alarma contra incendios, todas las cerraduras magnéticas de las puertas se abran, no reciban energía y las puertas no se bloquean.

- Confirmar que, durante las condiciones normales de operación, todos los dispositivos de 'Solicitud de salida' realmente liberen la puerta y sean retroiluminados que funcionen correctamente.

- Confirmar que todos los interruptores RTE estilo botón pulsador están correctamente etiquetados y estén listados según los requisitos del código base o local, e interrumpan directamente la alimentación a las cerraduras y no solo al controlador, es decir que la interrupción de la energía no dependa solo del controlador ya que este se puede bloquear y no generar el pulso de apertura al electroimán.

Conclusion

Tener en cuenta todas las variables en un proceso de instalación con múltiples puntos de atención puede ser algo poco fácil, tener un guía o un procedimiento de verificación lo más estandarizado posible ayuda a mitigar riesgos de caer en reprocesos, dilatar entregas, mal funcionamiento, etc. Documentar nuevos casos bajo la figura de lecciones aprendidas ayudará para que en nuevos proyectos quienes instalen se apoyen en ello y lo tengan en cuenta para mejorar los procesos de instalación. Esta lista de verificación no es única ni definitiva, tampoco pretende cubrir todos los detalles en los procesos de puesta en marcha de los sistemas de control de acceso, pero puede ser una base de conocimiento para quienes se inician en este campo y esperamos seguir alimentandola con la ayuda y retroalimentación de nuestros lectores.

Jairo Rojas Campo

Ing. Electrónico de la Pontificia Universidad Javeriana, especialista en Gerencia de Proyectos, con experiencia como líder de gestión de proyectos en varias empresas reconocidas del gremio de seguridad en el país desde el 2001. Cuenta con múltiples certificaciones en seguridad electrónica en las líneas de CCTV, sistemas de alarmas de intrusión, detección de incendio, controles de acceso, plataformas de integración entre otras.

Actualmente realiza actividades orientadas a la transferencia de su conocimiento y experiencia a equipos de trabajo del sector, realiza diseño y especificación de proyectos. Apasionado por el ciclismo de ruta y ciclo montañismo.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.