- Categoría: Artículos

- Publicado:

3 claves de Genetec para asegurar la protección de datos sensibles capturados en video

En la industria de videovigilancia hay una conciencia creciente acerca de la necesidad de proteger la información sensible de los usuarios, empezando por su propia imagen. Genetec le cuenta cómo asegurar que la información capturada en video se use de la forma adecuada.

La vulnerabilidad en las bases de datos, tanto en el sector público como en el privado es algo que nos debe preocupar. En los primeros nueve meses de 2020 México fue el país más atacado en Latinoamérica: recibió el 22.57% de 1.319.260 ataques de ransomware(1).

Esto significa que los datos bancarios o las direcciones particulares de los usuarios pueden ser utilizadas e incluso posteadas por ciberdelincuentes.

En México existe una Ley Federal y una Ley General en materia de protección de datos personales, incluso el pasado primero de diciembre, la cámara de diputados aprobó una reforma en materia de ciberseguridad, la cual facultará al Consejo de Nacional de Seguridad Pública para promover la cooperación entre instancias de gobierno, instituciones académicas, organizaciones empresariales y sociedad civil organizada, para el intercambio de información, mejores prácticas y tecnologías en materia de seguridad cibernética, con estricto respeto a los derechos humanos.

Sin embargo, aunque estas acciones ayudan, la realidad es que no es suficiente.

En julio pasado, la Secretaría de la Función Pública emitió una tarjeta informativa, en la que alerta acerca de una forma alternativa de acceso a datos —por medio del buscador Shodan— de las versiones públicas de las declaraciones patrimoniales y de intereses de funcionarios públicos. Esto demuestra que la vulnerabilidad es en todos los niveles y sectores.

Este no es un problema nacional, sino global. En la Unión Europea, a menos de un año de que el Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés) entrara en vigor, Google fue multado con USD$57M por incumplirlo.

La multa se debió a que Google violó los requisitos de transparencia del reglamento, ya que no había relacionado cada una de sus actividades de procesamiento de datos con una de las normas legales enumeradas en el GDPR.

Desde mayo de 2018, cualquier empresa que recopile o almacene información de identificación personal (IIP) de ciudadanos de la UE —incluidos los videos de vigilancia, la información de los titulares de tarjetas y las actividades rastreadas por un sistema de control de acceso, y los números de matrícula capturados por un sistema de reconocimiento automático de matrículas (ALPR)— puede ser considerada responsable, independientemente del lugar en el que se encuentre la organización.

Con la aparición de reglamentos similares en todo el mundo, como la Ley de Privacidad del Consumidor de California, cada vez se presta más atención a la protección de los datos y la privacidad de las personas.

Las organizaciones de todo el mundo están adoptando mejores soluciones de datos y privacidad para ayudar a salvaguardar la privacidad de los clientes, los empleados y los ciudadanos sin sacrificar la seguridad.

Sí, se puede mantener la seguridad y proteger la privacidad.

En ocasiones la protección de las personas y los activos requiere que se recopilen datos personales, así como grabaciones de video de quienes usan los espacios públicos dentro o alrededor de sus instalaciones.

Pero para cumplir con las regulaciones y las expectativas del público, el acceso a esta información o grabación a menudo debe restringirse.

Genetec se asegura de que los usuarios de sus soluciones no tengan que elegir entre proteger la privacidad y la seguridad física. La plataforma de seguridad unificada, Genetec™ Security Center, ayuda a definir quién tiene acceso a los datos y grabaciones de video confidenciales, sin retardar las investigaciones y la respuesta a incidentes.

“Si está comprando una solución nueva de seguridad física, querrá considerar aquellas que tienen la privacidad incorporada desde el desarrollo de la solución. Cuando su solución de seguridad física está diseñada desde cero con la privacidad en mente, no tiene que elegir entre proteger la privacidad de las personas y la seguridad física de su organización”, comentó Alain Bissada, director Sénior de Genetec México y Canadá.

Estos son algunos pasos clave para que los usuarios puedan estar seguros de que se está respetando la privacidad individual sin comprometer sus sistema de seguridad:

1. Tome el control

Cuando se trata de proteger la privacidad individual, es necesario controlar quiénes pueden acceder a los datos y qué pueden hacer con ellos. Implementar soluciones que incluyan la autenticación en dos etapas es vital para mantener fuera a las entidades no deseadas.

La autenticación ayuda a evitar que los hackers se hagan pasar digitalmente por personal de seguridad y manipulen o copien sus datos o accedan a información personal sensible.

Para proteger la privacidad, también es importante limitar lo que se puede hacer con los datos que los sistemas de seguridad están recopilando.

Mediante la autorización, los administradores de sistemas pueden especificar los derechos y privilegios de acceso. Esto significa que pueden definir derechos como limitar el intercambio y la edición de datos. De esta manera, se evita que la información personal sea manipulada o caiga en manos equivocadas.

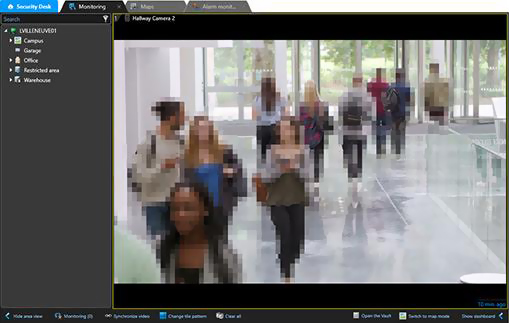

2. Capture video y a la vez mantenga el anonimato de las personas

La recolección de material de video se considera una actividad de alto riesgo en relación con la privacidad. Después de todo, ¿qué es más personal o privado que su propia imagen? Pero usted puede capturar y monitorear el material de video de manera segura sin poner a nadie en riesgo.

La solución es hacer que las personas sean anónimas en el campo de visión de una cámara, de forma dinámica. Pixelar o desenfocar a las personas en la pantalla permitirá al personal de seguridad ver sus movimientos y acciones, pero sus identidades estarán protegidas. Por supuesto, esto es solo una parte del problema.

¿Qué pasa cuando ocurre un incidente? Es posible que se deba dar acceso a imágenes personales como parte de una investigación, pues las imágenes borrosas o pixeladas podrían impedir que los investigadores comprendieran plenamente un incidente.

Para poder cumplir con el análisis, se deben utilizar herramientas que capturen dos flujos. La primera es anonimizada y visible por el personal de seguridad. La segunda no se modifica en modo alguno, sino que solo es accesible para los usuarios autorizados.

3. Proteja los datos guardados y en transición

En Genetec Inc, en la industria de la seguridad física, y en otros lugares, hemos ido más allá del enfoque de los firewalls para la protección de datos.

En donde una vez solíamos poner una fuerte línea de defensa y asumir que todo lo que había detrás era seguro, ahora reconocemos que no es suficiente. Necesitamos proteger todos los datos que se recolectan y que están almacenados dentro de nuestros sistemas en todo momento.

Encriptar los datos es una parte significativa de esta protección. Cuando encriptamos los datos, tanto grabados como en transición, se evita que usuarios no autorizados puedan leerlos.

En su nivel más básico, el proceso implica el uso de un algoritmo para traducir datos de textos planos o legibles en datos ilegibles o texto cifrado. Para deshacer el proceso se necesita la correspondiente clave de descifrado. En última instancia, en el caso de que una entidad no autorizada acceda a sus datos, la información seguirá siendo ilegible, lo que la hará esencialmente inútil.

1 Instituto Federal de Telecomunicaciones - IFT.

¿Más Información?

¿Le interesa más información sobre algún producto mencionado en esta nota?

Le pondremos en contacto con un experto representante de marca quien lo ayudará.

How to resolve AdBlock issue?

How to resolve AdBlock issue?

Solo usuarios registrados pueden realizar comentarios. Inicia sesión o Regístrate.